Berta Sándor

Sok kicsi, vagy egy erős számítógép legyen az autókban?

A gépkocsik elektronikus hálózatai még az 1990-es évekből származnak és az automatizált vezetéshez nem elég biztonságosak. Új ötletek és fejlesztések kellenek.

Moshe Nissan három évvel ezelőtt még az izraeli fegyveres erők információbiztonságáért felelős villamosmérnöke volt, most pedig az OSR nevű cégnek dolgozik és biztonsági teszteket végez különböző járműveken. A szakember számos lehetséges támadási forgatókönyvbe engedett bepillantást újságíróknak. Ezek egyikét tesztelési célból ismertették a szakemberek. A mobiltelefonra először egy teljesen ártalmatlan alkalmazást telepítettek, amely amikor a tulajdonos beült a járműbe, USB-n vagy vezeték nélküli kapcsolaton keresztül összekötötte magát a fedélzeti informatikai-szórakoztató rendszer vezérlésével. Ha ezen keresztül bejuttatható egy kártevő az eszközre, akkor az külön parancsokra belső azonosítóval ellátott külső jeleket küldhet a fedélzeti rendszernek. Mindezek után a fékezést vezérlő eszköz például azt hiheti, hogy a haladási sávban egy személy rohan át és máris működésbe hozza a féket vagy megpróbál kitérni.

A példa megmutatja, hogy mennyire sebezhetők a korszerű autók elektronikus hálózatai. Ez utóbbiak több tucatnyi vezérlőegységből állnak, hiszen például az ajtók zárjai vagy a motorvezérlés moduljai mind kis méretű számítógépek. Ezek egykor mechanikus megoldások voltak és alapvetően egy olyan hálózaton keresztül működnek, amelyet egykor a Bosch fejlesztett ki és amely időközben szabvánnyá vált. A Controlled Area Network (CAN) esetében minden egyes jelet saját címmel látnak el és azt elküldik a hálózat összes tagjának. Így lehetőség van arra, hogy nagyon sok változatban legyenek kínálhatók a gépkocsik anélkül, hogy a hálózaton alapvetően módosítani kellene. Amennyiben egy új funkciót akar beépíteni egy gyártó, elegendő csupán egy plusz vezérlőegységet beraknia a járműbe. A modullal ezután a hálózat többi tagja is kommunikálhat és használhatja, például az autó sebességének vagy a motor fordulatszámának a mérésére.

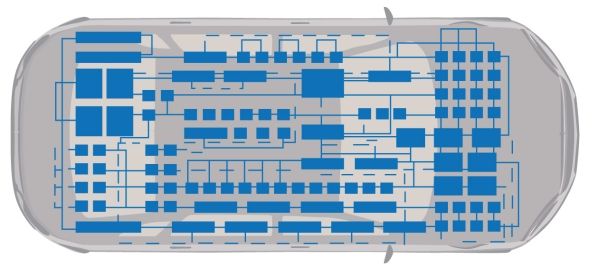

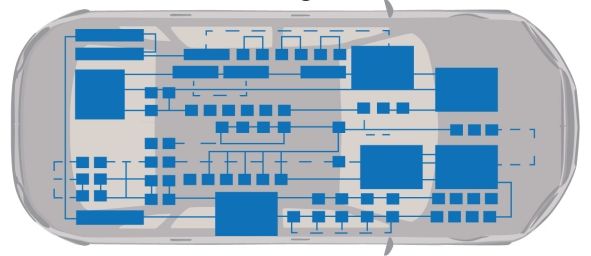

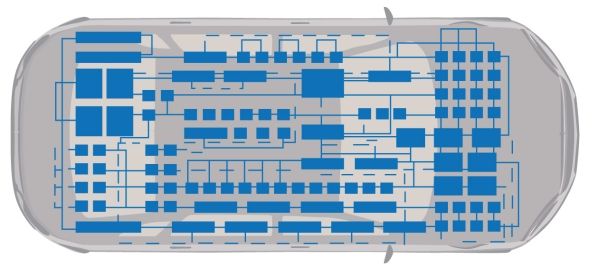

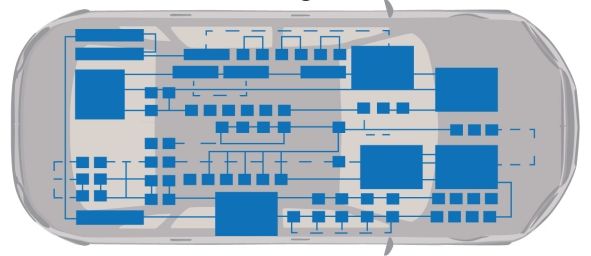

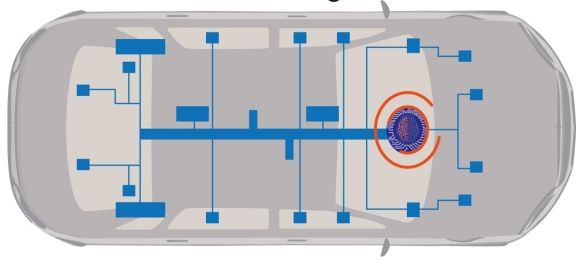

Évtizedek óta a CAN protokoll volt használatban (felső kép), ezt váltja a doménstruktúra (alsó kép)

Amíg a fékezés, a kormányzás és a meghajtás emberi vezető kezében van, addig az elektronika nem jelenthet nagy problémát. Az automatizálással azonban nő a kibertámadások veszélye, ezért minden autógyártó új, robusztus hálózati infrastruktúrákon dolgozik. Ezeknél az egyes egységeket a meghajtásért, a gépkocsi vezérléséért és az informatikáért, illetve a szórakoztatásért felelős nagyobb méretű számítógépeknek rendelik alá. A kommunikáció ugyanúgy történik, mint eddig, de azt folyamatosan ellenőrzik. A külvilággal a tartományon belüli számítógépek kizárólag védett kapcsolaton keresztül kommunikálnak. Ezenkívül már nem a CAN a viszonyítási alap, hanem azt részben az internetprotokoll (IP) váltja ki. A valós idejű adattovábbításra képes rendszerekben további, specializált protokollokat alkalmaznak.

Moshe Nissan rámutatott, hogy a doménstruktúra is túl sok támadási felületet kínál. A járműhackerek bűnözők, akik semmilyen erőfeszítést sem sajnálnak azért, hogy egy sikeres támadással zsarolhassanak egy gyártót. Az ezzel kapcsolatos üzleti modell a zsarolóvírusokon alapul. Az OSR álláspontja alapján ahhoz, hogy ez a gyakorlat az autók esetében a jövőben ne legyen sikeres, radikálisan más elektronikai architektúrára van szükség.

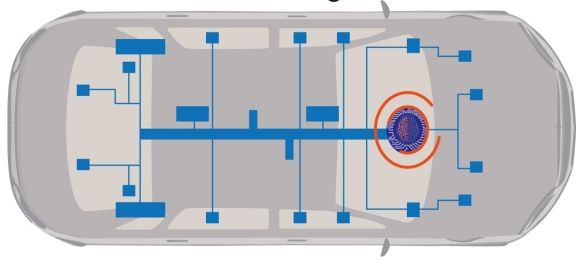

Az önvezető autóknál mindent egy központi számítógépnek kellene végeznie

Úgy vélik, jobb, ha a teljes gépkocsi agya egy hatalmas központi számítógép lesz. Emellett több dolog is szól: így nagyobb teljesítményű hardver építhető be, amely a mesterséges intelligencia segítségével nagyobb adatmennyiségeket tud nagyon rövid idő alatt átvizsgálni. Ezáltal könnyebbé válhat a beérkező támadások felfedezése, ráadásul a központosítás lehetővé teszi a különböző funkciók elosztását az egyes hardverelemek között. Amíg a hagyományos vezérlőegységekkel ugyanazon a processzoron futnak a tényleges funkciókkal kapcsolatos szoftverek, a vezérlési folyamatok és a biztonsági programok, valamint zajlik a kommunikáció, addig egy központi gép esetében az alkalmazások egymástól teljesen függetlenül futhatnak.

Moshe Nissan három évvel ezelőtt még az izraeli fegyveres erők információbiztonságáért felelős villamosmérnöke volt, most pedig az OSR nevű cégnek dolgozik és biztonsági teszteket végez különböző járműveken. A szakember számos lehetséges támadási forgatókönyvbe engedett bepillantást újságíróknak. Ezek egyikét tesztelési célból ismertették a szakemberek. A mobiltelefonra először egy teljesen ártalmatlan alkalmazást telepítettek, amely amikor a tulajdonos beült a járműbe, USB-n vagy vezeték nélküli kapcsolaton keresztül összekötötte magát a fedélzeti informatikai-szórakoztató rendszer vezérlésével. Ha ezen keresztül bejuttatható egy kártevő az eszközre, akkor az külön parancsokra belső azonosítóval ellátott külső jeleket küldhet a fedélzeti rendszernek. Mindezek után a fékezést vezérlő eszköz például azt hiheti, hogy a haladási sávban egy személy rohan át és máris működésbe hozza a féket vagy megpróbál kitérni.

A példa megmutatja, hogy mennyire sebezhetők a korszerű autók elektronikus hálózatai. Ez utóbbiak több tucatnyi vezérlőegységből állnak, hiszen például az ajtók zárjai vagy a motorvezérlés moduljai mind kis méretű számítógépek. Ezek egykor mechanikus megoldások voltak és alapvetően egy olyan hálózaton keresztül működnek, amelyet egykor a Bosch fejlesztett ki és amely időközben szabvánnyá vált. A Controlled Area Network (CAN) esetében minden egyes jelet saját címmel látnak el és azt elküldik a hálózat összes tagjának. Így lehetőség van arra, hogy nagyon sok változatban legyenek kínálhatók a gépkocsik anélkül, hogy a hálózaton alapvetően módosítani kellene. Amennyiben egy új funkciót akar beépíteni egy gyártó, elegendő csupán egy plusz vezérlőegységet beraknia a járműbe. A modullal ezután a hálózat többi tagja is kommunikálhat és használhatja, például az autó sebességének vagy a motor fordulatszámának a mérésére.

Évtizedek óta a CAN protokoll volt használatban (felső kép), ezt váltja a doménstruktúra (alsó kép)

Amíg a fékezés, a kormányzás és a meghajtás emberi vezető kezében van, addig az elektronika nem jelenthet nagy problémát. Az automatizálással azonban nő a kibertámadások veszélye, ezért minden autógyártó új, robusztus hálózati infrastruktúrákon dolgozik. Ezeknél az egyes egységeket a meghajtásért, a gépkocsi vezérléséért és az informatikáért, illetve a szórakoztatásért felelős nagyobb méretű számítógépeknek rendelik alá. A kommunikáció ugyanúgy történik, mint eddig, de azt folyamatosan ellenőrzik. A külvilággal a tartományon belüli számítógépek kizárólag védett kapcsolaton keresztül kommunikálnak. Ezenkívül már nem a CAN a viszonyítási alap, hanem azt részben az internetprotokoll (IP) váltja ki. A valós idejű adattovábbításra képes rendszerekben további, specializált protokollokat alkalmaznak.

Moshe Nissan rámutatott, hogy a doménstruktúra is túl sok támadási felületet kínál. A járműhackerek bűnözők, akik semmilyen erőfeszítést sem sajnálnak azért, hogy egy sikeres támadással zsarolhassanak egy gyártót. Az ezzel kapcsolatos üzleti modell a zsarolóvírusokon alapul. Az OSR álláspontja alapján ahhoz, hogy ez a gyakorlat az autók esetében a jövőben ne legyen sikeres, radikálisan más elektronikai architektúrára van szükség.

Az önvezető autóknál mindent egy központi számítógépnek kellene végeznie

Úgy vélik, jobb, ha a teljes gépkocsi agya egy hatalmas központi számítógép lesz. Emellett több dolog is szól: így nagyobb teljesítményű hardver építhető be, amely a mesterséges intelligencia segítségével nagyobb adatmennyiségeket tud nagyon rövid idő alatt átvizsgálni. Ezáltal könnyebbé válhat a beérkező támadások felfedezése, ráadásul a központosítás lehetővé teszi a különböző funkciók elosztását az egyes hardverelemek között. Amíg a hagyományos vezérlőegységekkel ugyanazon a processzoron futnak a tényleges funkciókkal kapcsolatos szoftverek, a vezérlési folyamatok és a biztonsági programok, valamint zajlik a kommunikáció, addig egy központi gép esetében az alkalmazások egymástól teljesen függetlenül futhatnak.