SG.hu

Rohamosan terjed a kiberkémkedés

Mivel a legnagyobb társaságok erősen védettek, ezért a támadók kerülőutakat keresnek, például kis beszállítócégeket vesznek célba, és a vállalatvezetők helyett a beosztottakon keresztül hatolnak be.

Teasdale Harold, a Symantec területi igazgatója sajtótájékoztatón mutatta be cége tavalyi évről szóló internetbiztonsági jelentését. Kiemelte, hogy nem tanácsadócégként, hanem 240 millió felhasználót védő antivíruscégként készítették ezt, és közvetlenül a frontvonalból vannak tapasztalataik. A legnagyobb változásként a célzott támadások megjelenését említette, mert míg eddig a tömeges kártékony kódok (kémprogramok, trójaik) voltak a divatosak, melyek pusztán exponenciálisan növekvő számuk miatt okoztak problémát, most minőségi fejlődés történt: míg egy kártékony kódból másodpercek alatt készíthető szígnatúra, addig például a Stuxnetet egy éven át tartott megismerni.

Míg a célzott támadások eddig főként a nagyvállalatokat, kritikus infrastruktúrákat érték, addig most már a kis- és középvállalatok is jelentős számban szenvedő alanyok. Ennek oka, hogy az óriáscégek komoly összegeket fordítottak védelemre, és emiatt a támadók természetes módon a könnyebb ellenállás irányába mentek. A másik megdőlő tény, miszerint a támadásokkal a legfelsőbb vezetőket célozzák, az elnök laptopját próbálják feltörni, vagy az emailcímét megszerezni, csak azért, hogy minél több jogot szerezve minél több rendszerbe tudjanak behatolni. Mivel az IT ma már akár titkosítással is védi ezeket, inkább más munkatársakon keresztül jutnak be a belső hálózatokba.

Teasdale Harold riasztó tendenciaként értékelte, hogy az eddig kizárólag fizikai támadásokat elkövető bankrablók és a pizsamában gép előtt ülő hackerek egyre inkább egymásra találnak, és a két csoport egymást erősítve lép fel. "Elkezdtek egymás irányában mozogni, a pajszeres nehézfiúk rájöttek, hogy a feltérképezésben, felderítésben sokkal egyszerűbb igénybe venni az informatikusok segítségét, illetőleg azok, akik az elmúlt 20 évben ahhoz szoktak hozzá, hogy otthonról végezzék a támadásokat rájöttek, hogy mennyivel egyszerűbb a dolguk, ha valaki egy laptopot vagy egy USB-t fizikailag ellop, mert óriási nagy segítséget nyújthat nekik. Sokkal hatékonyabb így mindkét tábor."

Jövőre vonatkozó jóslata szerint tömegessé fognak válni a célzott támadások, és sokkal bonyolultabb módszerek fognak napvilágra kerülni, mint a korábbi esztendőkben. Erre egyetlen megoldásként a nemzetközi együttműködést látja, mivel a határokat teljesen figyelmen kívül hagyó szervezett bűnözőkkel csak így lehet felvenni a harcot.

Cégeket érő támadások foglalkoztatottak létszáma alapján - a legkisebbek kiugró aránya köztes lépcső szerepükkel magyarázható

Gombás László rendszermérnök elmondta, hogy továbbra is leginkább az anyagi haszonszerzés mozgatja a bűnözőket. A támadások a leggyengébb láncszem elve alapján működnek, és nem biztos, hogy a támadás elsődleges célpontja az lesz, akit igazából fel akarnak törni vagy akitől információt akarnak szerezni. "Egy nagy bankot vagy egy kormányzati intézményt direktben megtámadni nem túl okos ötlet, mert valószínűleg fel vannak készülve és jól védett rendszereik vannak, ellenben egy kisebb vállalat, akinek valamilyen kapcsolata van a célponttal, vagy egy közös munka miatt össze vannak kötve, oda bejutni nyilván sokkal könnyebb."

"Olyan egyedi, szándékosan formázott üzenettel találják meg a célpontot, ami alapvetően valamilyen új sérülékenységet hordoz. Ez általában valamilyen Office dokumentum, Word vagy Excel táblázat. Úgy próbálják elkészíteni magát a levelet, hogy mindenképpen valamilyen cselekvésre késztesse az illetőt, leginkább arra, hogy nyissa meg ezt a mellékletet. Például egy pénzügyi vezetőnek jön egy levél egy elmaradt követelésről, aki ha nem is ijed meg ettől, csak meg fogja nézni hogy milyen számlát felejtett el kiegyenlíteni, és megnyitás után máris ott van a gépén a kártékony kód." Újfajta irányként említette a kivárásos módszert, amelynél nem proaktívan próbálnak behatolni, hanem egy a cél profiljához illő weboldalon át próbálkoznak.

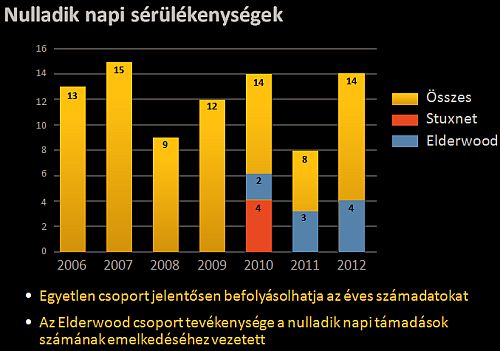

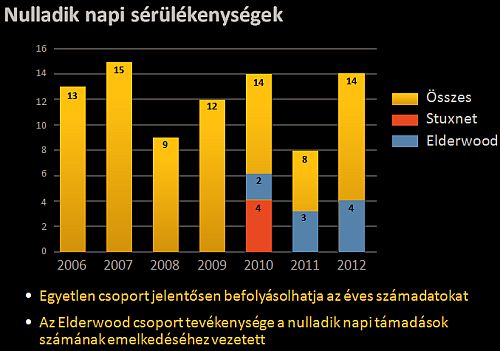

Az Elderwood csoport sok nulladik napi hibát hasznosított

Gombás László a frissítések fontosságát hangsúlyozta annak kapcsán, hogy a bűnözők megpróbálnak egy sérülékenységet mindaddig használni, amíg abból valamilyen profit keletkezik. A nulladik napi sérülékenységeknek komoly piaca van. "Vannak olyan csoportok, például az Elderwood, akik nagy energiákat fektetnek abba, hogy folyamatosan vizsgálják azokat a lehetőségeket, amelyek bejárást biztosítanak különféle rendszerekbe. Ők ezeket megpróbálják értékesíteni, más csapatok pedig olyan toolkit fejlesztésekkel foglalkoznak, amelyek azt teszik lehetővé, hogy olyan személyek vagy szervezetek, amelyek egyébként nem képesek egy támadás kivitelezésére - abból adódóan, hogy nincsenek felkészülve, nincs meg hozzá a számítástechnikai képzettségük -, ezeket a sérülékenységeket és a toolkiteket összepakolva olyan eszköz kerül a kezükbe, amelyekkel nagyon egyszerű módon nagy kárt tudnak okozni."

A magyarországi helyzettel kapcsolatban lehangoló tény, hogy botnetfészeknek számítunk, világszerte a nyolcadikak vagyunk: Budapesten 34421 botot regisztrált a Symantec, olyan városokat megelőzve, mint Shanghai (2561), New York (14449), vagy Moszkva (10852). Tavalyi adat szerint a hazai gépek 49 százaléka fertőzött, és a trend romló irányt mutat, mivel rengeteg gépen semmilyen, még ingyenes antivírus szoftver sincs.

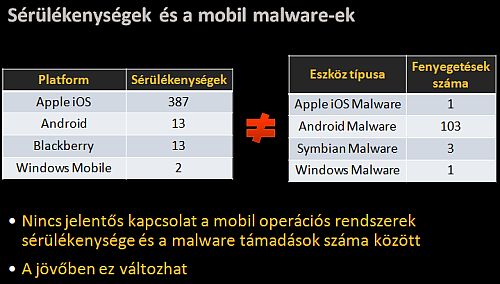

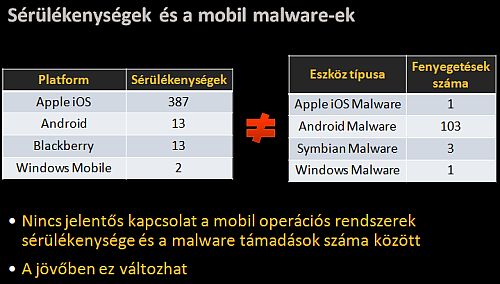

Több az iOS sérülékenység, de az Androidosokat sokkal egyszerűbb kihasználni

A mobil sérülékenységekkel kapcsolatban Rakoncza Zsolt az eszközök védtelenségét hangsúlyozta, ezáltal ezek is köztes lépcsőnek számítanak a nagyobb zsákmányhoz. A legtöbb támadás a leginkább elterjedt Android platformot érte, ezek mennyisége 58 százalékkal emelkedett, és a védekezést nehezíti, hogy már több ezer egyéni verzió készült belőle, főleg Kínában. Nagy problémaként értékelte, hogy a Google Play áruházba feltöltött alkalmazásokat senki nem vizsgálja, és arról könnyen elérhető a levelezés vagy adott esetben a céges adatok.

Sérülékenységek esetében érdekes ellentmondás áll fenn: tavaly iOS-en 387-et számoltak meg, míg Androidon alig 13-mat, de a konkrét fenyegetések ezzel semmilyen kapcsolatban nincsenek, iOS-en egyetlenet érzékeltek, ezzel szemben az Androidon 103 volt. Ez az iOS zártságával magyarázható; hiába több a sérülékenység, ha több munka azt kihasználni kevesebben fognak vele foglalkozni. Persze ez a jövőben változni fog. Az Android másik problémája, hogy nagyon szegmentált (Gingerbread, Jelly Bean stb.), ráadásul a gyártók is saját kezelőfelületeket készítenek, és ez a mix a frissítést nem segíti elő, másrészt ha meg is van a patch, a szolgáltató is hátráltathatja azt, hogy minden készülékre automatikusan kikerülhessenek a javítások.

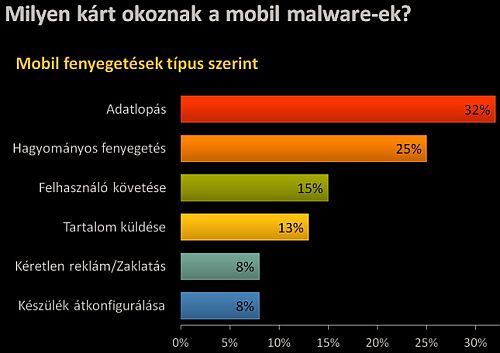

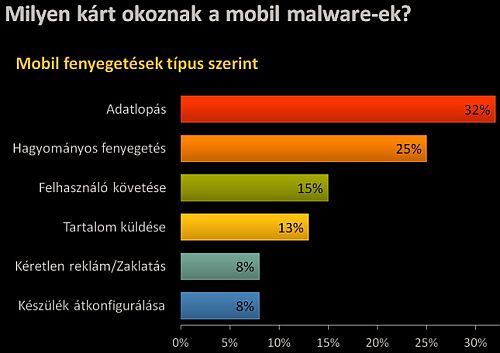

A mobilvírusok jelenleg még főleg csak adatokat lopnak

A mobil vírusok leginkább adatokat lopnak, azaz így készítenek elő más behatolásokat. A GPS által lehetővé tett követési lehetőséget még nem igazán használják a támadók. "Majdnem minden mobil eszközben van már GPS. Ez azt jelenti, hogy minden olyan ember, akinek a mobiljára valamilyen kártékony program települ aktuálisan követhető. Ez a további támadások szempontjából nagyon hasznos információ lehet például a fizikai bűnözők számára, hogy hol mozog egy adott cég informatikai, értékesítési vagy kutatás-fejlesztési vezetője. Ha tudjuk, hogy a K+F vezető épp Pekingben van egy konferencián, akkor valószínűleg sokkal egyszerűbb hozzálátni egy feladathoz, főleg az otthoni számítógépén, és valószínűleg nem a családi fotóit fogják megszerezni. Azt gondolom, hogy a felhasználók követése a jövőben nagyon nagy hangsúlyt fog kapni."

Máig rengeteg a legális tartalmú fertőzött weblap Magyarországon, károkozásos támadásokban az online továbbra is vezet. Új jelenség az ellenünk fordított honlap, az un. váltságdíjas támadás, ami például lekódol egy állományt, melyhez csak pénzátutalással lehet utána hozzáférni. A trükkös módszerek közé tartozik az mely szerint a a rendőrség zárolta a számítógépünket valamely a gépünkön lévő jogsértő fájl miatt, ezekből a legprofibbak konkrét jogszabályokat közölnek és IP címünk kiírása mellett bekapcsolják gépünk webkameráját is, majd csatolják a rólunk készült fotót a büntetéssel való fenyegetéshez. Ez igen eredményes módszer, egyetlen ilyen vírus 18 nap alatt félmillió dollárt termelt a gazdáinak.

Webkameránkkal készített fotónkkal próbálnak rávenni a "büntetés" befizetésére

Gombás László szomorúan közölte, hogy tudnak olyan államigazgatási és céges rendszerekről, ahol a védelmet úgy próbálják megoldani, hogy külön internetre kötött és külön belső hálózatot hoztak létre. Ez azért rossz stratégia szerinte, mert valaki, valahol információt fog cserélni a kettő között, egy USB-t be fognak dugni, és hiába nem tud a vírus attól még a neten keresztül kommunikálni, de a csínytevő és vandál kódok nem szűntek meg, melyek titkosítanak vagy lekódolnak egyes állományokat.

A spamhelyzet stagnál, illetve némileg javul, köszönhetően annak, hogy az elmúlt években több nagy hálózatot számoltak fel, illetve azért is, mert ez a fajta kommunikáció átmegy a közösségi oldalakra. A Facebook kisalkalmazásaiba egyszerű egyéb dolgokat is berakni, ami célszerűbb, mint levelek millióit küldeni. Végül megnyugtattak mindenkit, hogy a Mac felhasználók sérthetetlensége is odavan, mert ugyan továbbra sincs sok vírus az Apple operációs rendszerére, de tavaly egyetlen ilyen, a Flashback 600 ezer számítógépet fertőzött meg.

Teasdale Harold, a Symantec területi igazgatója sajtótájékoztatón mutatta be cége tavalyi évről szóló internetbiztonsági jelentését. Kiemelte, hogy nem tanácsadócégként, hanem 240 millió felhasználót védő antivíruscégként készítették ezt, és közvetlenül a frontvonalból vannak tapasztalataik. A legnagyobb változásként a célzott támadások megjelenését említette, mert míg eddig a tömeges kártékony kódok (kémprogramok, trójaik) voltak a divatosak, melyek pusztán exponenciálisan növekvő számuk miatt okoztak problémát, most minőségi fejlődés történt: míg egy kártékony kódból másodpercek alatt készíthető szígnatúra, addig például a Stuxnetet egy éven át tartott megismerni.

Míg a célzott támadások eddig főként a nagyvállalatokat, kritikus infrastruktúrákat érték, addig most már a kis- és középvállalatok is jelentős számban szenvedő alanyok. Ennek oka, hogy az óriáscégek komoly összegeket fordítottak védelemre, és emiatt a támadók természetes módon a könnyebb ellenállás irányába mentek. A másik megdőlő tény, miszerint a támadásokkal a legfelsőbb vezetőket célozzák, az elnök laptopját próbálják feltörni, vagy az emailcímét megszerezni, csak azért, hogy minél több jogot szerezve minél több rendszerbe tudjanak behatolni. Mivel az IT ma már akár titkosítással is védi ezeket, inkább más munkatársakon keresztül jutnak be a belső hálózatokba.

Teasdale Harold riasztó tendenciaként értékelte, hogy az eddig kizárólag fizikai támadásokat elkövető bankrablók és a pizsamában gép előtt ülő hackerek egyre inkább egymásra találnak, és a két csoport egymást erősítve lép fel. "Elkezdtek egymás irányában mozogni, a pajszeres nehézfiúk rájöttek, hogy a feltérképezésben, felderítésben sokkal egyszerűbb igénybe venni az informatikusok segítségét, illetőleg azok, akik az elmúlt 20 évben ahhoz szoktak hozzá, hogy otthonról végezzék a támadásokat rájöttek, hogy mennyivel egyszerűbb a dolguk, ha valaki egy laptopot vagy egy USB-t fizikailag ellop, mert óriási nagy segítséget nyújthat nekik. Sokkal hatékonyabb így mindkét tábor."

Jövőre vonatkozó jóslata szerint tömegessé fognak válni a célzott támadások, és sokkal bonyolultabb módszerek fognak napvilágra kerülni, mint a korábbi esztendőkben. Erre egyetlen megoldásként a nemzetközi együttműködést látja, mivel a határokat teljesen figyelmen kívül hagyó szervezett bűnözőkkel csak így lehet felvenni a harcot.

Cégeket érő támadások foglalkoztatottak létszáma alapján - a legkisebbek kiugró aránya köztes lépcső szerepükkel magyarázható

Gombás László rendszermérnök elmondta, hogy továbbra is leginkább az anyagi haszonszerzés mozgatja a bűnözőket. A támadások a leggyengébb láncszem elve alapján működnek, és nem biztos, hogy a támadás elsődleges célpontja az lesz, akit igazából fel akarnak törni vagy akitől információt akarnak szerezni. "Egy nagy bankot vagy egy kormányzati intézményt direktben megtámadni nem túl okos ötlet, mert valószínűleg fel vannak készülve és jól védett rendszereik vannak, ellenben egy kisebb vállalat, akinek valamilyen kapcsolata van a célponttal, vagy egy közös munka miatt össze vannak kötve, oda bejutni nyilván sokkal könnyebb."

"Olyan egyedi, szándékosan formázott üzenettel találják meg a célpontot, ami alapvetően valamilyen új sérülékenységet hordoz. Ez általában valamilyen Office dokumentum, Word vagy Excel táblázat. Úgy próbálják elkészíteni magát a levelet, hogy mindenképpen valamilyen cselekvésre késztesse az illetőt, leginkább arra, hogy nyissa meg ezt a mellékletet. Például egy pénzügyi vezetőnek jön egy levél egy elmaradt követelésről, aki ha nem is ijed meg ettől, csak meg fogja nézni hogy milyen számlát felejtett el kiegyenlíteni, és megnyitás után máris ott van a gépén a kártékony kód." Újfajta irányként említette a kivárásos módszert, amelynél nem proaktívan próbálnak behatolni, hanem egy a cél profiljához illő weboldalon át próbálkoznak.

Az Elderwood csoport sok nulladik napi hibát hasznosított

Gombás László a frissítések fontosságát hangsúlyozta annak kapcsán, hogy a bűnözők megpróbálnak egy sérülékenységet mindaddig használni, amíg abból valamilyen profit keletkezik. A nulladik napi sérülékenységeknek komoly piaca van. "Vannak olyan csoportok, például az Elderwood, akik nagy energiákat fektetnek abba, hogy folyamatosan vizsgálják azokat a lehetőségeket, amelyek bejárást biztosítanak különféle rendszerekbe. Ők ezeket megpróbálják értékesíteni, más csapatok pedig olyan toolkit fejlesztésekkel foglalkoznak, amelyek azt teszik lehetővé, hogy olyan személyek vagy szervezetek, amelyek egyébként nem képesek egy támadás kivitelezésére - abból adódóan, hogy nincsenek felkészülve, nincs meg hozzá a számítástechnikai képzettségük -, ezeket a sérülékenységeket és a toolkiteket összepakolva olyan eszköz kerül a kezükbe, amelyekkel nagyon egyszerű módon nagy kárt tudnak okozni."

A magyarországi helyzettel kapcsolatban lehangoló tény, hogy botnetfészeknek számítunk, világszerte a nyolcadikak vagyunk: Budapesten 34421 botot regisztrált a Symantec, olyan városokat megelőzve, mint Shanghai (2561), New York (14449), vagy Moszkva (10852). Tavalyi adat szerint a hazai gépek 49 százaléka fertőzött, és a trend romló irányt mutat, mivel rengeteg gépen semmilyen, még ingyenes antivírus szoftver sincs.

Több az iOS sérülékenység, de az Androidosokat sokkal egyszerűbb kihasználni

A mobil sérülékenységekkel kapcsolatban Rakoncza Zsolt az eszközök védtelenségét hangsúlyozta, ezáltal ezek is köztes lépcsőnek számítanak a nagyobb zsákmányhoz. A legtöbb támadás a leginkább elterjedt Android platformot érte, ezek mennyisége 58 százalékkal emelkedett, és a védekezést nehezíti, hogy már több ezer egyéni verzió készült belőle, főleg Kínában. Nagy problémaként értékelte, hogy a Google Play áruházba feltöltött alkalmazásokat senki nem vizsgálja, és arról könnyen elérhető a levelezés vagy adott esetben a céges adatok.

Sérülékenységek esetében érdekes ellentmondás áll fenn: tavaly iOS-en 387-et számoltak meg, míg Androidon alig 13-mat, de a konkrét fenyegetések ezzel semmilyen kapcsolatban nincsenek, iOS-en egyetlenet érzékeltek, ezzel szemben az Androidon 103 volt. Ez az iOS zártságával magyarázható; hiába több a sérülékenység, ha több munka azt kihasználni kevesebben fognak vele foglalkozni. Persze ez a jövőben változni fog. Az Android másik problémája, hogy nagyon szegmentált (Gingerbread, Jelly Bean stb.), ráadásul a gyártók is saját kezelőfelületeket készítenek, és ez a mix a frissítést nem segíti elő, másrészt ha meg is van a patch, a szolgáltató is hátráltathatja azt, hogy minden készülékre automatikusan kikerülhessenek a javítások.

A mobilvírusok jelenleg még főleg csak adatokat lopnak

A mobil vírusok leginkább adatokat lopnak, azaz így készítenek elő más behatolásokat. A GPS által lehetővé tett követési lehetőséget még nem igazán használják a támadók. "Majdnem minden mobil eszközben van már GPS. Ez azt jelenti, hogy minden olyan ember, akinek a mobiljára valamilyen kártékony program települ aktuálisan követhető. Ez a további támadások szempontjából nagyon hasznos információ lehet például a fizikai bűnözők számára, hogy hol mozog egy adott cég informatikai, értékesítési vagy kutatás-fejlesztési vezetője. Ha tudjuk, hogy a K+F vezető épp Pekingben van egy konferencián, akkor valószínűleg sokkal egyszerűbb hozzálátni egy feladathoz, főleg az otthoni számítógépén, és valószínűleg nem a családi fotóit fogják megszerezni. Azt gondolom, hogy a felhasználók követése a jövőben nagyon nagy hangsúlyt fog kapni."

Máig rengeteg a legális tartalmú fertőzött weblap Magyarországon, károkozásos támadásokban az online továbbra is vezet. Új jelenség az ellenünk fordított honlap, az un. váltságdíjas támadás, ami például lekódol egy állományt, melyhez csak pénzátutalással lehet utána hozzáférni. A trükkös módszerek közé tartozik az mely szerint a a rendőrség zárolta a számítógépünket valamely a gépünkön lévő jogsértő fájl miatt, ezekből a legprofibbak konkrét jogszabályokat közölnek és IP címünk kiírása mellett bekapcsolják gépünk webkameráját is, majd csatolják a rólunk készült fotót a büntetéssel való fenyegetéshez. Ez igen eredményes módszer, egyetlen ilyen vírus 18 nap alatt félmillió dollárt termelt a gazdáinak.

Webkameránkkal készített fotónkkal próbálnak rávenni a "büntetés" befizetésére

Gombás László szomorúan közölte, hogy tudnak olyan államigazgatási és céges rendszerekről, ahol a védelmet úgy próbálják megoldani, hogy külön internetre kötött és külön belső hálózatot hoztak létre. Ez azért rossz stratégia szerinte, mert valaki, valahol információt fog cserélni a kettő között, egy USB-t be fognak dugni, és hiába nem tud a vírus attól még a neten keresztül kommunikálni, de a csínytevő és vandál kódok nem szűntek meg, melyek titkosítanak vagy lekódolnak egyes állományokat.

A spamhelyzet stagnál, illetve némileg javul, köszönhetően annak, hogy az elmúlt években több nagy hálózatot számoltak fel, illetve azért is, mert ez a fajta kommunikáció átmegy a közösségi oldalakra. A Facebook kisalkalmazásaiba egyszerű egyéb dolgokat is berakni, ami célszerűbb, mint levelek millióit küldeni. Végül megnyugtattak mindenkit, hogy a Mac felhasználók sérthetetlensége is odavan, mert ugyan továbbra sincs sok vírus az Apple operációs rendszerére, de tavaly egyetlen ilyen, a Flashback 600 ezer számítógépet fertőzött meg.