Berta Sándor

Előre telepítve vannak vírusok a kínai számítógépekre

A Microsoft újabb fontos győzelmet könyvelhetett el a botnetek elleni harcban, sikerült ugyanis megszereznie az egyik fertőzött számítógépekből álló hálózat egyik doménjét.

Az Operation b70 nevű művelet tavaly augusztusban kezdődött és a Microsoft biztonsági csapatának tagjai először kínai városokban végeztek próbavásárlásokat. Ennek során különböző kereskedőktől 20 konfigurációt vettek. Az egyik számítógépen megtalálták a Nitol nevű vírust, amely fertőzött PC-ket használ fel DDoS-támadások végrehajtásához és amely USB-kulcsok segítségével más konfigurációkra is átjuthat. Az összes számítógépen másolt Windows volt, négyen találtak előre feltelepített kártevőket, de csak egyetlen PC-n volt aktív vírus.

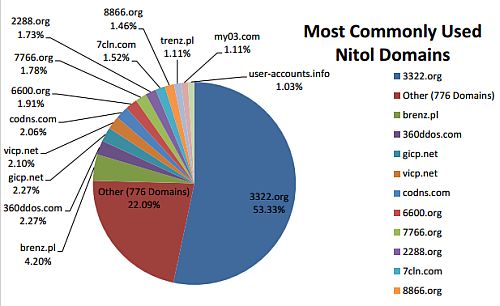

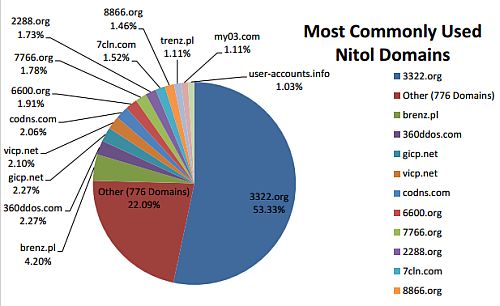

A Nitol vírus elemzése a 3322.org doménhez vezette a szakembereket. A domén a Microsoft álláspontja szerint 2008 óta számos illegális tevékenység kiindulópontja volt. A szakértők beperelték az üzemeltetőket, és Virginia állam egyik szövetségi bírósága szeptember elején engedélyezte a Microsoft számára, hogy átvegye a domént. A szakemberek azt gyanítják, hogy a különböző kártevőket nem biztonságos disztribúciós hálózatokon és nyilvánvalóan másolt, illetve előre megfertőzött Windows operációs rendszereken keresztül terjesztették el.

A Nitol irányító és ellenőrzőszervere mellett sikerült 500 különböző kártevőt is felderíteni, az utóbbiakat 700 aldoménen keresztül terjesztették. Voltak olyan programok, amelyek lehetővé tették a bűnözőknek a PC-k kamerái és mikrofonjai feletti ellenőrzés megszerzését, továbbá billentyűleütés-figyelő szoftverek használatát. Fertőzött számítógépeket találtak Kínában, az Egyesült Államokban, Oroszországban, Ausztráliában és Németországban.

A biztonsági cégek az elmúlt években öt jelentős spamellenes sikert könyvelhettek el. 2010 márciusában sikerült lekapcsolni a Waledac és a Rustock botneteket, tavaly szeptemberben pedig a Kelihos nevű hálózatot. Ezt követően idén márciusban meggyengítették a Zeus botnetet, végül júliusban lekapcsolták a Grum nevű botnetet.

Az Operation b70 nevű művelet tavaly augusztusban kezdődött és a Microsoft biztonsági csapatának tagjai először kínai városokban végeztek próbavásárlásokat. Ennek során különböző kereskedőktől 20 konfigurációt vettek. Az egyik számítógépen megtalálták a Nitol nevű vírust, amely fertőzött PC-ket használ fel DDoS-támadások végrehajtásához és amely USB-kulcsok segítségével más konfigurációkra is átjuthat. Az összes számítógépen másolt Windows volt, négyen találtak előre feltelepített kártevőket, de csak egyetlen PC-n volt aktív vírus.

A Nitol vírus elemzése a 3322.org doménhez vezette a szakembereket. A domén a Microsoft álláspontja szerint 2008 óta számos illegális tevékenység kiindulópontja volt. A szakértők beperelték az üzemeltetőket, és Virginia állam egyik szövetségi bírósága szeptember elején engedélyezte a Microsoft számára, hogy átvegye a domént. A szakemberek azt gyanítják, hogy a különböző kártevőket nem biztonságos disztribúciós hálózatokon és nyilvánvalóan másolt, illetve előre megfertőzött Windows operációs rendszereken keresztül terjesztették el.

A Nitol irányító és ellenőrzőszervere mellett sikerült 500 különböző kártevőt is felderíteni, az utóbbiakat 700 aldoménen keresztül terjesztették. Voltak olyan programok, amelyek lehetővé tették a bűnözőknek a PC-k kamerái és mikrofonjai feletti ellenőrzés megszerzését, továbbá billentyűleütés-figyelő szoftverek használatát. Fertőzött számítógépeket találtak Kínában, az Egyesült Államokban, Oroszországban, Ausztráliában és Németországban.

A biztonsági cégek az elmúlt években öt jelentős spamellenes sikert könyvelhettek el. 2010 márciusában sikerült lekapcsolni a Waledac és a Rustock botneteket, tavaly szeptemberben pedig a Kelihos nevű hálózatot. Ezt követően idén márciusban meggyengítették a Zeus botnetet, végül júliusban lekapcsolták a Grum nevű botnetet.