MTI

Kémvírust vetettek be az iráni számítógéphálózat ellen

Az Egyesült Államok és Izrael közösen fejlesztett ki egy Flame (Láng) névre keresztelt, kifinomult vírust, amelynek az volt a feladata, hogy az iráni atomfegyverprojekt lelassítását célzó kibernetikai támadás előkészítéseképpen adatokat gyűjtsön az országról - közölte nyugati hivatalos személyekre hivatkozva a The Washington Post. A lap úgy értesült, hogy Irán egy magyar számítástechnikai cégtől is segítséget kért.

A vírus feltérképezi az iráni számítógépes hálózatot, megfigyelés alatt tartja az ország vezetőinek számítógépeit, és információkat közvetít felhasználóinak a folyamatban lévő kibernetikai háború folytatásához. A műveletben, amelyben a lap értesülése szerint a Központi Hírszerző Ügynökség (CIA), az elektronikus hírszerzésre szakosodott Nemzetbiztonsági Ügynökség (NSA) és az izraeli hadsereg vesz részt, olyan romboló szoftvert is bevetettek, mint amilyen a Stuxnet néven ismertté vált féreg, amely az iráni urándúsító berendezések működésében okozott zavart. (A további fedett akciók lefolytatását előkészítő Flame mérete egyébként a 20-szorosa a Stuxnetének.)

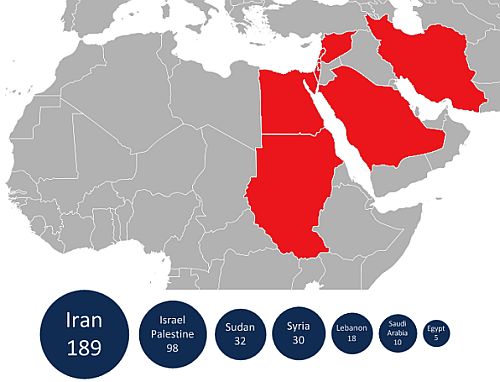

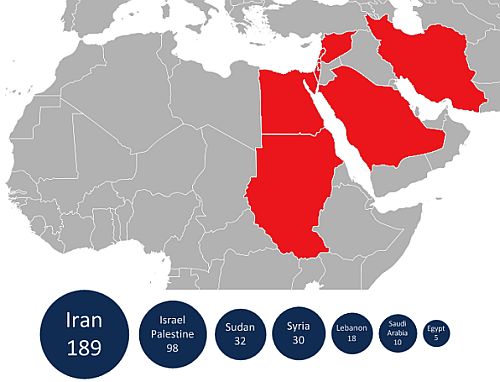

A vírus hét közel-keleti ország rendszereibe hatolt be

A Flame-ről nyilvánosságra került értesülések rávilágítanak az Egyesült Államok által folytatott első hosszantartó kiberszabotázs részleteire. A vírus létére májusban derült fény, amikor Irán felfedezte, hogy az olajipari létesítményei ellen kibernetikai támadást intéztek. A The Washington Post úgy tudja, hogy ezeket Izrael egyoldalúan indította áprilisban, amerikai szövetségeseit is meglepve. A lap úgy értesült, hogy az irániak a támadás miatt egy meg nem nevezett orosz biztonságtechnikai céghez és a Budapesti Műszaki és Gazdaságtudományi Egyetemen működő, kriptográfiára és rendszerbiztonságra szakosodott CrySyS számítástechnikai laboratóriumhoz fordultak segítségért.

Azt, hogy a Flame kifejlesztésében az amerikaiaknak szerepük volt, eddig is sejteni lehetett, de a The Washington Post által kedden megjelentetett cikk volt az első nem hivatalos megerősítése annak, hogy a vírus amerikai-izraeli kooperációban készült. Az orosz tulajdonban lévő, Kaspersky Labs nevű biztonságtechnikai cég szakemberei a múlt héten jelezték, hogy a Flame és a Stuxnet kódjai között átfedések vannak, ami "DNS-szerű" bizonyítéka annak, hogy a két szoftver ugyanazon előállító párhuzamos projektje lehet. A Kaspersky megállapította, hogy a Flame korábbi eredetű, mint a Stuxnet. Az orosz cég képviselői nem válaszoltak arra a kérdésre, hogy Teherán őket kereste-e meg a májusban felfedezett vírustámadás ügyében.

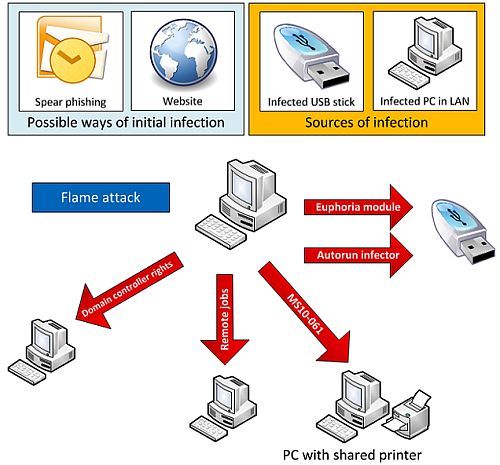

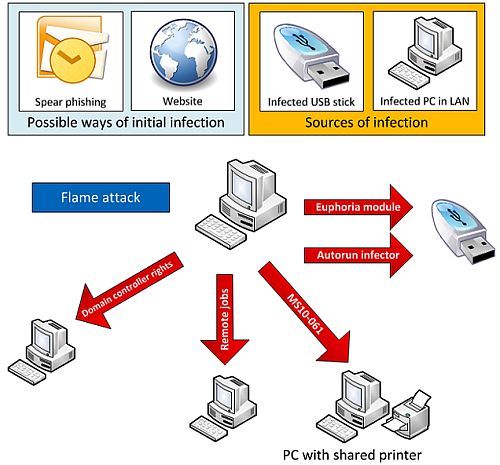

A vírus USB kulcson át két módon juthat be, utána helyi hálózaton nyomtatókon át terjed, illetve rendszergazdai jogosultsággal futtatva hátsó ajtókat hoz létre minden gépen

Szakértők szerint az eddigi legfejlettebb szoftverek közé tartozó, egyszerű Microsoft-frissítésnek álcázott vírus még az igen biztonságosnak tartott hálózatokon belül is képes szaporodni, és éveken át elkerülheti a felfedezését. A kód, amely a CrySyS megállapítása szerint vezetékmentes Bluetooth-technológia segítségével fogad és ad ki utasításokat, egyebek mellett képes a számítógépes kamerák és mikrofonok bekapcsolására, képernyőfelvételek készítésére és az ábrákból térinformatikai adatok leszűrésére.

A Flame-et - a nevet a Kaspersky szakemberei adták a vírusnak, a CrySys a Skywiper elnevezést használta - az Olimpiai Játékok fedőnevű művelet keretében, legkevesebb öt évvel ezelőtt fejlesztették ki. Az amerikai-izraeli együttműködés célja az volt, hogy lelassítsa a nukleáris fegyverek kidolgozására irányuló erőfeszítéseket, csökkentse a katonai csapás sürgősségét, és több időt biztosítson a diplomácia és a szankciók számára. A kibertámadások a hagyományos szabotázsakciók kiegészítői voltak, amelyek következtében hibás alkatrészeket szállítottak az iráni urándúsító centrifugákhoz és más nukleáris berendezéskehez.

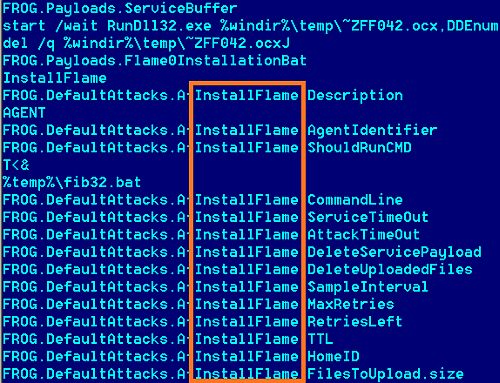

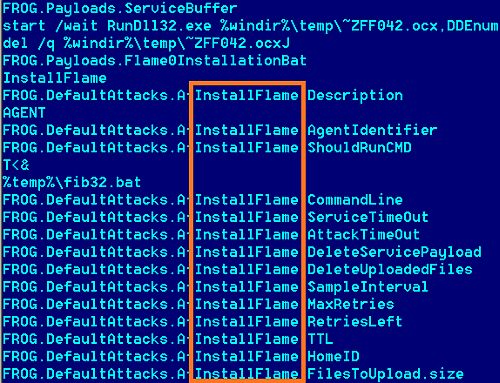

A Flame név az egyik főmodul neve, mely a támadásért és fertőzésért felelős

A legismertebb, Irán elleni kibernetikai támadást a Stuxnettel hajtották végre. Megfertőztek egy ipari vezérlőt, aminek következtében a natanzi urándúsító létesítményben csaknem ezer centrifuga felett vesztették el az uralmat. Az üzemzavar csak fokozatosan, hónapok alatt teljesedett ki, ezért Teheránban eleinte hozzá nem értésre gyanakodtak. Az iráni nukleáris program lefékezésére irányuló számítástechnikai beavatkozások George W. Bush második elnöki ciklusa alatt kezdődtek el. 2008-ban ezek irányítása a hadseregtől a CIA-hoz került át.

A vírus feltérképezi az iráni számítógépes hálózatot, megfigyelés alatt tartja az ország vezetőinek számítógépeit, és információkat közvetít felhasználóinak a folyamatban lévő kibernetikai háború folytatásához. A műveletben, amelyben a lap értesülése szerint a Központi Hírszerző Ügynökség (CIA), az elektronikus hírszerzésre szakosodott Nemzetbiztonsági Ügynökség (NSA) és az izraeli hadsereg vesz részt, olyan romboló szoftvert is bevetettek, mint amilyen a Stuxnet néven ismertté vált féreg, amely az iráni urándúsító berendezések működésében okozott zavart. (A további fedett akciók lefolytatását előkészítő Flame mérete egyébként a 20-szorosa a Stuxnetének.)

A vírus hét közel-keleti ország rendszereibe hatolt be

A Flame-ről nyilvánosságra került értesülések rávilágítanak az Egyesült Államok által folytatott első hosszantartó kiberszabotázs részleteire. A vírus létére májusban derült fény, amikor Irán felfedezte, hogy az olajipari létesítményei ellen kibernetikai támadást intéztek. A The Washington Post úgy tudja, hogy ezeket Izrael egyoldalúan indította áprilisban, amerikai szövetségeseit is meglepve. A lap úgy értesült, hogy az irániak a támadás miatt egy meg nem nevezett orosz biztonságtechnikai céghez és a Budapesti Műszaki és Gazdaságtudományi Egyetemen működő, kriptográfiára és rendszerbiztonságra szakosodott CrySyS számítástechnikai laboratóriumhoz fordultak segítségért.

Azt, hogy a Flame kifejlesztésében az amerikaiaknak szerepük volt, eddig is sejteni lehetett, de a The Washington Post által kedden megjelentetett cikk volt az első nem hivatalos megerősítése annak, hogy a vírus amerikai-izraeli kooperációban készült. Az orosz tulajdonban lévő, Kaspersky Labs nevű biztonságtechnikai cég szakemberei a múlt héten jelezték, hogy a Flame és a Stuxnet kódjai között átfedések vannak, ami "DNS-szerű" bizonyítéka annak, hogy a két szoftver ugyanazon előállító párhuzamos projektje lehet. A Kaspersky megállapította, hogy a Flame korábbi eredetű, mint a Stuxnet. Az orosz cég képviselői nem válaszoltak arra a kérdésre, hogy Teherán őket kereste-e meg a májusban felfedezett vírustámadás ügyében.

A vírus USB kulcson át két módon juthat be, utána helyi hálózaton nyomtatókon át terjed, illetve rendszergazdai jogosultsággal futtatva hátsó ajtókat hoz létre minden gépen

Szakértők szerint az eddigi legfejlettebb szoftverek közé tartozó, egyszerű Microsoft-frissítésnek álcázott vírus még az igen biztonságosnak tartott hálózatokon belül is képes szaporodni, és éveken át elkerülheti a felfedezését. A kód, amely a CrySyS megállapítása szerint vezetékmentes Bluetooth-technológia segítségével fogad és ad ki utasításokat, egyebek mellett képes a számítógépes kamerák és mikrofonok bekapcsolására, képernyőfelvételek készítésére és az ábrákból térinformatikai adatok leszűrésére.

A Flame-et - a nevet a Kaspersky szakemberei adták a vírusnak, a CrySys a Skywiper elnevezést használta - az Olimpiai Játékok fedőnevű művelet keretében, legkevesebb öt évvel ezelőtt fejlesztették ki. Az amerikai-izraeli együttműködés célja az volt, hogy lelassítsa a nukleáris fegyverek kidolgozására irányuló erőfeszítéseket, csökkentse a katonai csapás sürgősségét, és több időt biztosítson a diplomácia és a szankciók számára. A kibertámadások a hagyományos szabotázsakciók kiegészítői voltak, amelyek következtében hibás alkatrészeket szállítottak az iráni urándúsító centrifugákhoz és más nukleáris berendezéskehez.

A Flame név az egyik főmodul neve, mely a támadásért és fertőzésért felelős

A legismertebb, Irán elleni kibernetikai támadást a Stuxnettel hajtották végre. Megfertőztek egy ipari vezérlőt, aminek következtében a natanzi urándúsító létesítményben csaknem ezer centrifuga felett vesztették el az uralmat. Az üzemzavar csak fokozatosan, hónapok alatt teljesedett ki, ezért Teheránban eleinte hozzá nem értésre gyanakodtak. Az iráni nukleáris program lefékezésére irányuló számítástechnikai beavatkozások George W. Bush második elnöki ciklusa alatt kezdődtek el. 2008-ban ezek irányítása a hadseregtől a CIA-hoz került át.

). Ez sajnos igen gyakori, ugyanis hiába kellene az állami hálózatoknak maximális biztonsági szintűeknek lenniük elvileg, gyakorlatban azt tapasztaltam, hogy sok informatikus nem ismeri a besorolásokat, így az állami hálózatok is legfeljebb ha a kiemelt biztonsági szintet érik el.

). Ez sajnos igen gyakori, ugyanis hiába kellene az állami hálózatoknak maximális biztonsági szintűeknek lenniük elvileg, gyakorlatban azt tapasztaltam, hogy sok informatikus nem ismeri a besorolásokat, így az állami hálózatok is legfeljebb ha a kiemelt biztonsági szintet érik el.