SG.hu

Kormányzatok ellen kémkednek orosz hackerek

A “Vörös Október” névre keresztelt kampányban a támadók egyedi, különösen rugalmas rosszindulatú programokat hoznak létre, hogy adatokat és geopolitikai információkat lopjanak a célpontok számítógépes rendszereiről, mobiltelefonjairól és vállalati hálózatukról.

A Kaspersky Lab egy olyan új kiberkémkedési akciót azonosított, amely diplomáciai, kormányzati és tudományos kutatással foglalkozó szervezeteket támad világszerte, legalább öt éve. A támadássorozat elsődlegesen a kelet-európai országokat, a korábbi Szovjetunió tagjait és Közép-Ázsiát célozza, de mindenhol előfordulnak incidensek, beleértve Nyugat-Európát és Észak-Amerikát is. A támadók célja, hogy kritikus dokumentumokat lopjanak a szervezetektől, köztük geopolitikai információkat, számítógépes rendszerek hozzáféréséhez szükséges hitelesítéseket és személyes adatokat mobil eszközökről és hálózati berendezésekről.

2012 októberében a Kaspersky Lab szakértői vizsgálatot indítottak egy nemzetközi diplomáciai szervezetek számítógépes rendszereit célzó támadássorozat ellen amely során egy nagyszabású kiberkémkedési hálózatra derítettek fényt. A Vörös Október művelet, aminek röviden a “Rocra” nevet adták, jelenleg is aktív, kezdete pedig egészen 2007-ig nyúlik vissza.

A cég szerint Magyarország is érintett

A Vörös Október egy fejlett kiberkémkedési hálózat: A támadók legalább 2007 óta aktívak és elsősorban a diplomáciai és kormányzati szervekre összpontosítanak szerte a világon, továbbá a kutatóintézetek, energetikai és nukleáris csoportok, a kereskedelmi és légügyi szervezetek is a célpontok között szerepelnek. A Vörös Október bűnözői saját kártevőt fejlesztettek ki, amit a Kaspersky Lab “Rocra” néven azonosított. Ennek a kártékony programnak saját, egyedi moduláris felépítése van rosszindulatú bővítményekkel, adatlopásra specializált modulokkal és úgynevezett „backdoor” trójaikkal, amik jogosulatlan hozzáférést biztosítanak a rendszerhez és így lehetővé teszik további kártevők telepítését és személyes adatok lopását.

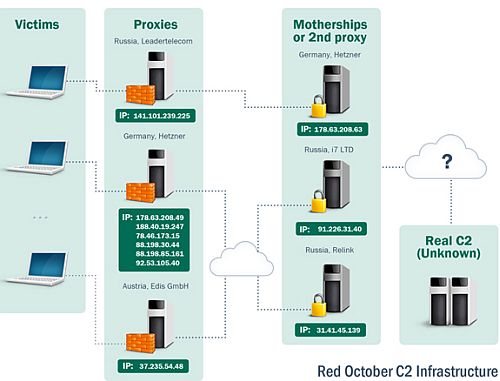

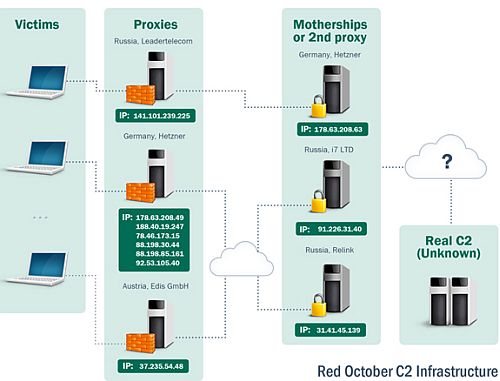

A támadók gyakran használják a fertőzött hálózatokról kinyert információkat további rendszerek eléréséhez. Például a lopott hitelesítések támpontot adhatnak a kiegészítő rendszerek hozzáféréséhez szükséges jelszavakhoz vagy kifejezésekhez. A fertőzött gépek hálózatának kézben tartásához a támadók több mint 60 domain nevet és számos szerver hosting rendszert hoztak létre különböző országokban, legtöbbet közülük Németországban és Oroszországban. A Rocra C&C (Command & Control) infrastruktúrájának elemzése kimutatta, hogy a szerverek láncolata ténylegesen proxy-ként működött, hogy elrejtse az “anyahajót”, vagyis a vezérlő szerver helyét.

Hogy megfertőzzék a rendszert, a bűnözők célzott „spear-phising”, vagyis lándzsahalász emailt küldtek az áldozatnak, személyre szabott trójai „dropperrel”, vagyis önállóan szaporodni tudó vírussal. A rosszindulatú program telepítéséhez és a rendszer megfertőzéséhez a kártékony email olyan exploitokat tartalmazott, amely a Microsoft Office és Microsoft Excel biztonsági réseit használta ki. Az adathalász üzenetben lévő exploitokat más támadók hoztak létre és különböző számítógépes támadások alatt alkalmazták őket, beleértve tibeti aktivisták, valamint katonai és energetikai célpontokat Ázsiában. Az egyetlen dolog, amiben a Rocra által használt dokumentum eltér, az a beágyazható futtatható fájl, amit a támadók saját kódjukkal helyettesítettek. Figyelemre méltó, hogy az egyik parancs a Trójai dropperben megváltozatatta a parancssor alapértelmezett rendszer kódlapját 1251-re, ami a Cirill betűkészlethez szükséges.

A cég több száz egyedi fertőzött rendszert fedezett fel, a legtöbb nagykövetségeket, kormányzati hálózatokat és szervezeteket, tudományos kutatóintézeteket és konzulátusokat érintett. A fertőzött rendszerek többsége Kelet-Európából származott, de azonosítottak incidenseket Észak-Amerikában és nyugat-európai országokban, Svájcban és Luxemburgban is. A Kaspersky Lab sinkhole elemzése 2012 november 2-től 2013 január 10-ig tartott. Ez idő alatt 250 fertőzött IP címtől származó több mint 55 0000 kapcsolatot jegyeztek fel 39 országban. A legtöbb fertőzött IP kapcsolat Svájcból, Kazahsztánból és Görögországból érkezett.

A támadók multifunkciós platformot hoztak létre, amely számos bővítményt és rosszindulatú fájlt tartalmaz, hogy könnyen alkalmazkodjon a különböző rendszerkonfigurációkhoz és szellemi értéket gyűjtsenek a fertőzött gépekről. Ez a platform csak a Rocrára jellemző, a Kaspersky Lab nem tapasztalt hasonlót korábbi kiberkémkedési kampányoknál. Ebben a "feltámasztó" modul lehetővé teszi a támadóknak, hogy feltámasszák a fertőzött gépeket. A modul plug-inként van beágyazva Adobe Reader és Microsoft Office telepítésekbe, és üzembiztos módot biztosít a bűnözőknek, hogy újra elérjék a célzott rendszert abban az esetben, ha a fő malware testet felfedezik és eltávolítják, vagy ha kijavítják a rendszer sérülékenységeit. Miután a C&C -k újra működnek, a támadók speciális dokumentum fájlt (PDF vagy Office) küldenek az áldozatok gépére emailen keresztül, amely újra aktiválja a kártevőt.

A kémmmodulok fő célja az információlopás. Ez magában foglalja különböző titkosítási rendszerek fájljait, mint például a Acid Cryptofiler, amelyet olyan szervezetek használnak, mint a NATO, az Európai Unió, az Európai Parlament és Európai Bizottság. A hagyományos munkaállomások támadásán kívül a rosszindulatú program képes adatot lopni a mobil eszközökről is, például okostelefonokról (iPhone, Nokia és Windows Mobile). Ezenfelül a kártevő konfigurációs adatokat is gyűjt vállalati hálózati berendezésektől, mint például routerek, switchek valamint cserélhető merevlemezekről származó törölt fájlok.

A C&C szerverek regisztrációs adatai és számos, a malware futtatható fájljaiban talált maradványok alapján erős technikai bizonyíték utal a támadók orosz eredetére. Emellett a bűnözők által használt futtatható fájlok ismeretlenek voltak egészen mostanáig, a Kaspersky Lab szakértői nem azonosították korábbi kiberkémkedési elemzéseik során.

A Kaspersky Lab egy olyan új kiberkémkedési akciót azonosított, amely diplomáciai, kormányzati és tudományos kutatással foglalkozó szervezeteket támad világszerte, legalább öt éve. A támadássorozat elsődlegesen a kelet-európai országokat, a korábbi Szovjetunió tagjait és Közép-Ázsiát célozza, de mindenhol előfordulnak incidensek, beleértve Nyugat-Európát és Észak-Amerikát is. A támadók célja, hogy kritikus dokumentumokat lopjanak a szervezetektől, köztük geopolitikai információkat, számítógépes rendszerek hozzáféréséhez szükséges hitelesítéseket és személyes adatokat mobil eszközökről és hálózati berendezésekről.

2012 októberében a Kaspersky Lab szakértői vizsgálatot indítottak egy nemzetközi diplomáciai szervezetek számítógépes rendszereit célzó támadássorozat ellen amely során egy nagyszabású kiberkémkedési hálózatra derítettek fényt. A Vörös Október művelet, aminek röviden a “Rocra” nevet adták, jelenleg is aktív, kezdete pedig egészen 2007-ig nyúlik vissza.

A cég szerint Magyarország is érintett

A Vörös Október egy fejlett kiberkémkedési hálózat: A támadók legalább 2007 óta aktívak és elsősorban a diplomáciai és kormányzati szervekre összpontosítanak szerte a világon, továbbá a kutatóintézetek, energetikai és nukleáris csoportok, a kereskedelmi és légügyi szervezetek is a célpontok között szerepelnek. A Vörös Október bűnözői saját kártevőt fejlesztettek ki, amit a Kaspersky Lab “Rocra” néven azonosított. Ennek a kártékony programnak saját, egyedi moduláris felépítése van rosszindulatú bővítményekkel, adatlopásra specializált modulokkal és úgynevezett „backdoor” trójaikkal, amik jogosulatlan hozzáférést biztosítanak a rendszerhez és így lehetővé teszik további kártevők telepítését és személyes adatok lopását.

A támadók gyakran használják a fertőzött hálózatokról kinyert információkat további rendszerek eléréséhez. Például a lopott hitelesítések támpontot adhatnak a kiegészítő rendszerek hozzáféréséhez szükséges jelszavakhoz vagy kifejezésekhez. A fertőzött gépek hálózatának kézben tartásához a támadók több mint 60 domain nevet és számos szerver hosting rendszert hoztak létre különböző országokban, legtöbbet közülük Németországban és Oroszországban. A Rocra C&C (Command & Control) infrastruktúrájának elemzése kimutatta, hogy a szerverek láncolata ténylegesen proxy-ként működött, hogy elrejtse az “anyahajót”, vagyis a vezérlő szerver helyét.

Hogy megfertőzzék a rendszert, a bűnözők célzott „spear-phising”, vagyis lándzsahalász emailt küldtek az áldozatnak, személyre szabott trójai „dropperrel”, vagyis önállóan szaporodni tudó vírussal. A rosszindulatú program telepítéséhez és a rendszer megfertőzéséhez a kártékony email olyan exploitokat tartalmazott, amely a Microsoft Office és Microsoft Excel biztonsági réseit használta ki. Az adathalász üzenetben lévő exploitokat más támadók hoztak létre és különböző számítógépes támadások alatt alkalmazták őket, beleértve tibeti aktivisták, valamint katonai és energetikai célpontokat Ázsiában. Az egyetlen dolog, amiben a Rocra által használt dokumentum eltér, az a beágyazható futtatható fájl, amit a támadók saját kódjukkal helyettesítettek. Figyelemre méltó, hogy az egyik parancs a Trójai dropperben megváltozatatta a parancssor alapértelmezett rendszer kódlapját 1251-re, ami a Cirill betűkészlethez szükséges.

A cég több száz egyedi fertőzött rendszert fedezett fel, a legtöbb nagykövetségeket, kormányzati hálózatokat és szervezeteket, tudományos kutatóintézeteket és konzulátusokat érintett. A fertőzött rendszerek többsége Kelet-Európából származott, de azonosítottak incidenseket Észak-Amerikában és nyugat-európai országokban, Svájcban és Luxemburgban is. A Kaspersky Lab sinkhole elemzése 2012 november 2-től 2013 január 10-ig tartott. Ez idő alatt 250 fertőzött IP címtől származó több mint 55 0000 kapcsolatot jegyeztek fel 39 országban. A legtöbb fertőzött IP kapcsolat Svájcból, Kazahsztánból és Görögországból érkezett.

A támadók multifunkciós platformot hoztak létre, amely számos bővítményt és rosszindulatú fájlt tartalmaz, hogy könnyen alkalmazkodjon a különböző rendszerkonfigurációkhoz és szellemi értéket gyűjtsenek a fertőzött gépekről. Ez a platform csak a Rocrára jellemző, a Kaspersky Lab nem tapasztalt hasonlót korábbi kiberkémkedési kampányoknál. Ebben a "feltámasztó" modul lehetővé teszi a támadóknak, hogy feltámasszák a fertőzött gépeket. A modul plug-inként van beágyazva Adobe Reader és Microsoft Office telepítésekbe, és üzembiztos módot biztosít a bűnözőknek, hogy újra elérjék a célzott rendszert abban az esetben, ha a fő malware testet felfedezik és eltávolítják, vagy ha kijavítják a rendszer sérülékenységeit. Miután a C&C -k újra működnek, a támadók speciális dokumentum fájlt (PDF vagy Office) küldenek az áldozatok gépére emailen keresztül, amely újra aktiválja a kártevőt.

A kémmmodulok fő célja az információlopás. Ez magában foglalja különböző titkosítási rendszerek fájljait, mint például a Acid Cryptofiler, amelyet olyan szervezetek használnak, mint a NATO, az Európai Unió, az Európai Parlament és Európai Bizottság. A hagyományos munkaállomások támadásán kívül a rosszindulatú program képes adatot lopni a mobil eszközökről is, például okostelefonokról (iPhone, Nokia és Windows Mobile). Ezenfelül a kártevő konfigurációs adatokat is gyűjt vállalati hálózati berendezésektől, mint például routerek, switchek valamint cserélhető merevlemezekről származó törölt fájlok.

A C&C szerverek regisztrációs adatai és számos, a malware futtatható fájljaiban talált maradványok alapján erős technikai bizonyíték utal a támadók orosz eredetére. Emellett a bűnözők által használt futtatható fájlok ismeretlenek voltak egészen mostanáig, a Kaspersky Lab szakértői nem azonosították korábbi kiberkémkedési elemzéseik során.