SG.hu

A háború elmossa a kiberbűnözők és az államilag támogatott támadók közötti határokat

Ha egy zsarolóvírus egy ukrán energetikai rendszert támad, akkor a pénzszerzés vagy a károkozás a cél?

A Trend Micro elemzői szerint a RomCom vírus működésében bekövetkezett változás kiváló példa a pénz motiválta akciók és a geopolitika - jelen esetben Oroszország ukrajnai inváziója - által táplált kibertámadások közötti különbség elmosódására. A biztonsági cég rámutatott, hogy a RomCom üzemeltetője, a Void Rabisu nevű csoport alkotta meg a hírhedt Cuba zsarolószoftvert, ezért értékelésük szerint az feltételezhetően egy pénzügyileg motivált bűnszervezet. De a héten a Void Rabisu a RomComot az ukrán kormány és hadsereg, valamint az ország vízügyi, energetikai és pénzügyi szervezetei ellen használta. Az Ukrajnán kívüli célpontok között volt egy ukrán menekülteket segítő helyi kormányzati csoport, egy európai védelmi vállalat, IT-szolgáltatók az Egyesült Államokban és az EU-ban, valamint egy bank Dél-Amerikában.

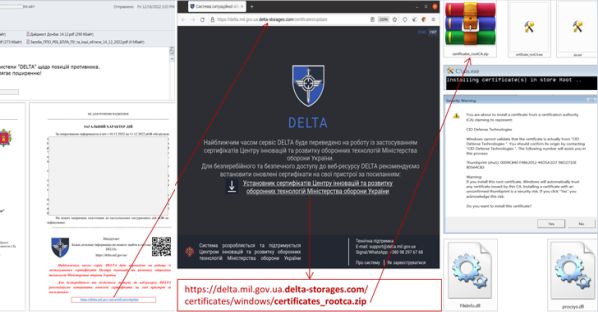

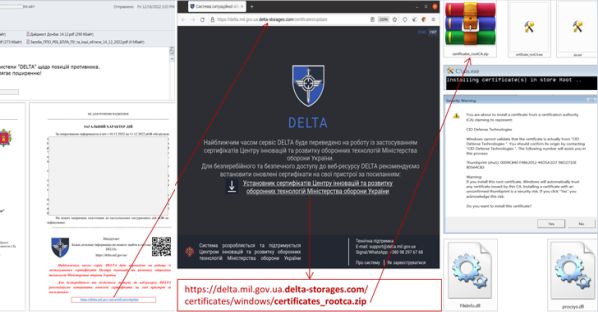

A RomCom felhasználási mintája tavaly ősszel kezdett el változni. Egy ukrajnai kampány során lemásolták az ukrán hadsereg DELTA szoftverének weboldalát, és ezt a hamisított változatot használták arra, hogy böngészőkön keresztül az áldozatok gépére jutassák az általuk írt vírust. "Normális esetben egy ilyen pimasz támadásról azt gondolnánk, hogy egy nemzetállam által támogatott szereplő műve, de ebben az esetben a jelek egyértelműen a Void Rabisu felé mutattak, és a felhasznált taktikák, technikák és eljárások (TTP-k) közül néhány jellemzően a kiberbűnözéssel kapcsolatos" - írják a Trend Micro kutatói.

A cég 2022 közepe óta követi a Void Rabisu-t, és úgy véli, hogy a banda a szoftvert olyan kitérési technikákkal egészítette ki, amelyek megnehezítik a biztonsági eszközök számára a kártevő felismerését. A csoport hamis weboldalakat is használt, amelyek látszólag valódi vagy hamis szoftvereket - Go To Meeting, AstraChat, KeePass és Veeam - népszerűsítenek, hogy az áldozatokat a rosszindulatú kód letöltésére csábítsák. A jelentés kiemeli a kelet-európai célpontok elleni 2023. februári kampányt, amelynek során a a bűnözők a RomCom legújabb, 3.0-ás verzióját az AstraChat azonnali üzenetküldő szoftver telepítőcsomagjába ágyazták be. A támadók a hamis oldalakat célzott adathalász e-maileken és Google-hirdetéseken keresztül terjesztik. A cég az ukrán CERT központtal és a Google segítségével együttműködve megállapította, hogy "világos kép rajzolódik ki a RomCom backdoor célpontjairól: kiválasztott ukrán célpontok és Ukrajna szövetségesei" - írták a kutatók.

A RomCom moduláris felépítésű, három komponensből áll. Van benne egy betöltő, egy hálózati komponens, amely kommunikál a parancs- és vezérlő szerverrel, és egy végrehajtó komponens, amely az áldozat rendszerén lefuttatja a műveleteket, azaz elvégzi a piszkos munkát. A frissítésben a korábbi verziókhoz képest kulcsfontosságú eltérések mutatkoztak, többek között a 3.0-s verzió több, mint kétszer annyi parancsot tartalmaz - írták a kutatók. A RomCom 3.0 további rosszindulatú célokat is hozzáadott, köztük olyanokat, amelyek böngésző cookie-kat, csetprogramokbeli-csevegéseket, kriptopénz-tárcákat és FTP hitelesítő adatokat lopnak. Van egy olyan eszköz is, amely képernyőképeket készít, majd tömöríti azokat elküldés előtt.

Az új felderítés elleni technikák között szerepelnek olyan tesztek, amelyek felismerik, hogy a rosszindulatú szoftver virtuális gépen fut-e. A titkosítás is kiegészült, a visszafejtési kulcsok már egy külső címen találhatók. Látszólag legitim, amerikai és kanadai vállalatok által aláírt érvényes tanúsítványokat - amelyek "természetesen" hamisak - használnak, hogy hitelesítsék a rosszindulatú binárisokat. A Void Rabisu nullbájtokat is hozzáad a fájlokhoz, hogy nagyobbá tegye azokat, hogy elkerülje a sandboxos és a fájlméret-korlátozással rendelkező biztonsági szkennereket.

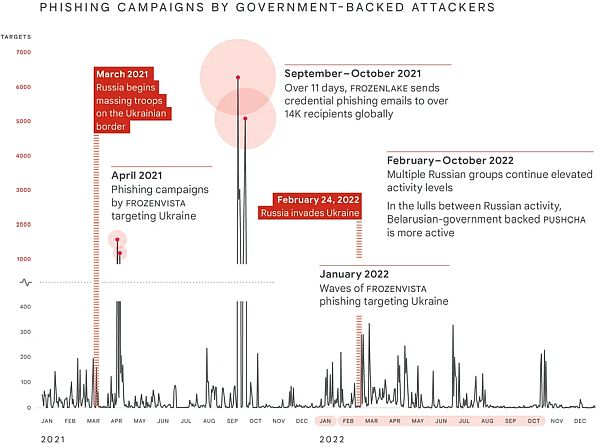

A RomCom úgy fejlődik, hogy mind a pénzügyi motivációjú csoportok által használt kiberbűnözői rosszindulatú szoftverekre, mind a geopolitikai szempontok által vezérelt támadókra jellemző APT (Advanced Persistent Threat) tulajdonságokat tartalmazzon - írják a Trend Micro kutatói. Az olyan csoportok, mint a Void Rabisu, kifinomult kártevőiket egyszerre használják pénzszerzésre és politikai vágyaik előmozdítására. Ukrajna az ilyen jellegű tevékenységek egyik fókuszpontjává vált. Az olyan APT bandák, mint az orosz kötődésű APT29 (más néven Cozy Bear) és a Pawn Storm célpontjai az ország és szövetségesei, valamint a Trend Micro által "kiberzsoldosoknak" nevezett Void Balaur, a Killnethez hasonló hacktivisták, a Void Rabisu-hoz hasonló kiberbűnözők és a Conti nevű ransomware-as-a-service csoport leányvállalatai.

Bár úgy tűnik, hogy egyik csoport kampánya sem összehangolt, ez még változhat. Ami gondot jelenthet. "Arra számítunk, hogy az olyan jelentős geopolitikai események, mint a jelenlegi Ukrajna elleni háború, felgyorsítják az ugyanabban a földrajzi régióban tartózkodó fenyegető szereplők kampányainak összehangolását" - írták a kutatók. "Ez új kihívásokhoz vezet majd a védők számára, mivel a támadások ezután sokféle irányból érkezhetnek, és kevésbé lesz egyértelmű, hogy ki a felelős szereplő".

A Trend Micro elemzői szerint a RomCom vírus működésében bekövetkezett változás kiváló példa a pénz motiválta akciók és a geopolitika - jelen esetben Oroszország ukrajnai inváziója - által táplált kibertámadások közötti különbség elmosódására. A biztonsági cég rámutatott, hogy a RomCom üzemeltetője, a Void Rabisu nevű csoport alkotta meg a hírhedt Cuba zsarolószoftvert, ezért értékelésük szerint az feltételezhetően egy pénzügyileg motivált bűnszervezet. De a héten a Void Rabisu a RomComot az ukrán kormány és hadsereg, valamint az ország vízügyi, energetikai és pénzügyi szervezetei ellen használta. Az Ukrajnán kívüli célpontok között volt egy ukrán menekülteket segítő helyi kormányzati csoport, egy európai védelmi vállalat, IT-szolgáltatók az Egyesült Államokban és az EU-ban, valamint egy bank Dél-Amerikában.

A RomCom felhasználási mintája tavaly ősszel kezdett el változni. Egy ukrajnai kampány során lemásolták az ukrán hadsereg DELTA szoftverének weboldalát, és ezt a hamisított változatot használták arra, hogy böngészőkön keresztül az áldozatok gépére jutassák az általuk írt vírust. "Normális esetben egy ilyen pimasz támadásról azt gondolnánk, hogy egy nemzetállam által támogatott szereplő műve, de ebben az esetben a jelek egyértelműen a Void Rabisu felé mutattak, és a felhasznált taktikák, technikák és eljárások (TTP-k) közül néhány jellemzően a kiberbűnözéssel kapcsolatos" - írják a Trend Micro kutatói.

A cég 2022 közepe óta követi a Void Rabisu-t, és úgy véli, hogy a banda a szoftvert olyan kitérési technikákkal egészítette ki, amelyek megnehezítik a biztonsági eszközök számára a kártevő felismerését. A csoport hamis weboldalakat is használt, amelyek látszólag valódi vagy hamis szoftvereket - Go To Meeting, AstraChat, KeePass és Veeam - népszerűsítenek, hogy az áldozatokat a rosszindulatú kód letöltésére csábítsák. A jelentés kiemeli a kelet-európai célpontok elleni 2023. februári kampányt, amelynek során a a bűnözők a RomCom legújabb, 3.0-ás verzióját az AstraChat azonnali üzenetküldő szoftver telepítőcsomagjába ágyazták be. A támadók a hamis oldalakat célzott adathalász e-maileken és Google-hirdetéseken keresztül terjesztik. A cég az ukrán CERT központtal és a Google segítségével együttműködve megállapította, hogy "világos kép rajzolódik ki a RomCom backdoor célpontjairól: kiválasztott ukrán célpontok és Ukrajna szövetségesei" - írták a kutatók.

A RomCom moduláris felépítésű, három komponensből áll. Van benne egy betöltő, egy hálózati komponens, amely kommunikál a parancs- és vezérlő szerverrel, és egy végrehajtó komponens, amely az áldozat rendszerén lefuttatja a műveleteket, azaz elvégzi a piszkos munkát. A frissítésben a korábbi verziókhoz képest kulcsfontosságú eltérések mutatkoztak, többek között a 3.0-s verzió több, mint kétszer annyi parancsot tartalmaz - írták a kutatók. A RomCom 3.0 további rosszindulatú célokat is hozzáadott, köztük olyanokat, amelyek böngésző cookie-kat, csetprogramokbeli-csevegéseket, kriptopénz-tárcákat és FTP hitelesítő adatokat lopnak. Van egy olyan eszköz is, amely képernyőképeket készít, majd tömöríti azokat elküldés előtt.

Az új felderítés elleni technikák között szerepelnek olyan tesztek, amelyek felismerik, hogy a rosszindulatú szoftver virtuális gépen fut-e. A titkosítás is kiegészült, a visszafejtési kulcsok már egy külső címen találhatók. Látszólag legitim, amerikai és kanadai vállalatok által aláírt érvényes tanúsítványokat - amelyek "természetesen" hamisak - használnak, hogy hitelesítsék a rosszindulatú binárisokat. A Void Rabisu nullbájtokat is hozzáad a fájlokhoz, hogy nagyobbá tegye azokat, hogy elkerülje a sandboxos és a fájlméret-korlátozással rendelkező biztonsági szkennereket.

A RomCom úgy fejlődik, hogy mind a pénzügyi motivációjú csoportok által használt kiberbűnözői rosszindulatú szoftverekre, mind a geopolitikai szempontok által vezérelt támadókra jellemző APT (Advanced Persistent Threat) tulajdonságokat tartalmazzon - írják a Trend Micro kutatói. Az olyan csoportok, mint a Void Rabisu, kifinomult kártevőiket egyszerre használják pénzszerzésre és politikai vágyaik előmozdítására. Ukrajna az ilyen jellegű tevékenységek egyik fókuszpontjává vált. Az olyan APT bandák, mint az orosz kötődésű APT29 (más néven Cozy Bear) és a Pawn Storm célpontjai az ország és szövetségesei, valamint a Trend Micro által "kiberzsoldosoknak" nevezett Void Balaur, a Killnethez hasonló hacktivisták, a Void Rabisu-hoz hasonló kiberbűnözők és a Conti nevű ransomware-as-a-service csoport leányvállalatai.

Bár úgy tűnik, hogy egyik csoport kampánya sem összehangolt, ez még változhat. Ami gondot jelenthet. "Arra számítunk, hogy az olyan jelentős geopolitikai események, mint a jelenlegi Ukrajna elleni háború, felgyorsítják az ugyanabban a földrajzi régióban tartózkodó fenyegető szereplők kampányainak összehangolását" - írták a kutatók. "Ez új kihívásokhoz vezet majd a védők számára, mivel a támadások ezután sokféle irányból érkezhetnek, és kevésbé lesz egyértelmű, hogy ki a felelős szereplő".