Berta Sándor

Manipulálhatók a hajók tartózkodási adatai

A Trend Micro biztonsági cég szakértői bemutatták, hogy a világszerte a hajók azonosítására és helyzetének meghatározására szolgáló AIS rendszert félre lehet vezetni.

A Trend Micro munkatársainak sikerült feltörniük az AIS-t, az ehhez szükséges hardver kevesebb, mint 200 euróba kerül. A felfedezett biztonsági hibákat kihasználva hamis tartózkodási adatokat lehet bejuttatni a rendszerbe és akár egy téves biztonsági riasztás is kiváltható, például egy nem létező akadály, zátony megjelenítésével. Az AIS szabvány 2000 óta van érvényben és a Nemzetközi Tengerhajózási Szervezet (IMO) tette kötelezővé a használatát. A rendszert a hajók navigációs és az ütközési veszélyre figyelmeztető rendszerével együtt alkalmazzák és rendkívül egyszerűen működik. A felszerelt adók folyamatosan megadják a hajó pozícióját, a haladási irányát, a sebességét és az egyéb jellemzőit. A jeleket a szárazföldön elhelyezett állomások fogják és a globális helyzetet bemutató szerverekre kerülnek. Különböző cégek hozzáférést kínálnak ezekhez az adatokhoz, de vannak ingyenes ajánlatok is, mint a Marinetraffic.com, ahol önkéntesek fogják és továbbítják a jeleket.

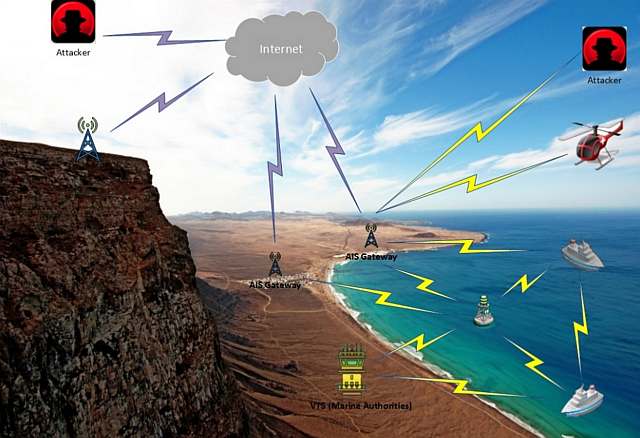

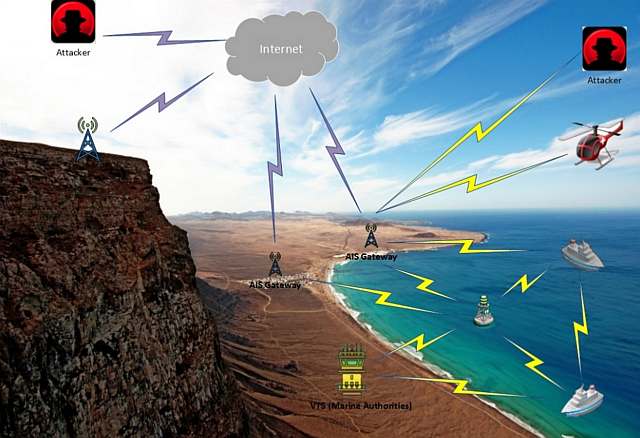

A Trend Micro szakértői két eljárást is találtak, amelyekkel manipulálhatók az információk. Az elsőnél egész egyszerűen hamisított adatcsomagokat küldtek az AIS szervernek. A helyzetüket megkönnyítette, hogy a szárazföldi állomások titkosítatlanul továbbítják az információkat az interneten keresztül a központba. Minden egyes újabb pozíciómegadás felülírja a korábbiakat, mindez pedig könnyen feltörhető egy úgynevezett közbeékelődéses (Man-in-the-Middle) támadással. A második megoldás az volt, hogy meghamisították azt az AIS jelet, amely közvetlenül az adó környékén lévő hajókhoz juttatnak el. Mindez egy körülbelül 250 dollárba kerülő hardverrel megvalósítható és így akár az összes környékén lévő hajón kiváltható ütközési riadó, s egyes hajóknál még az AIS-hez kötött irányítási automatika is befolyásolható.

A kutatók még a blogbejegyzésük és a prezentációjuk megjelentetése előtt megosztották az információkat a hatóságokkal és az AIS szabványért felelős testületekkel, de eddig nem kaptak választ. Az IMO újságírói kérdésre válaszul csak annyit közölt, hogy: "Nem kommentálhatjuk ezt a dolgot - egyetlen tagállam és tanácsadói státusszal rendelkező szervezet sem terjesztette elő eddig a témát nálunk." Korábban a Texasi Egyetem diákjai Todd Humphreys adjunktus vezetésével sikeresen módosították egy jacht útvonalát, amiből a hajó személyzete semmit sem vett észre. A csoport kísérlete az úgynevezett GPS Spoofing eljáráson alapult, a célpont a White Rose (of Drachs) nevű, 65 méter hosszú, 80 millió dolláros jacht volt, amelynek a fedélzeti GPS-vevőegységére hamis jeleket küldtek az egyetemisták. A támadás ellenére minden berendezés továbbra is azt mutatta, hogy a jacht a korábban megadott útvonalon halad, a GPS-vevők és a navigációs eszközök nem jeleztek semmit.

A Trend Micro munkatársainak sikerült feltörniük az AIS-t, az ehhez szükséges hardver kevesebb, mint 200 euróba kerül. A felfedezett biztonsági hibákat kihasználva hamis tartózkodási adatokat lehet bejuttatni a rendszerbe és akár egy téves biztonsági riasztás is kiváltható, például egy nem létező akadály, zátony megjelenítésével. Az AIS szabvány 2000 óta van érvényben és a Nemzetközi Tengerhajózási Szervezet (IMO) tette kötelezővé a használatát. A rendszert a hajók navigációs és az ütközési veszélyre figyelmeztető rendszerével együtt alkalmazzák és rendkívül egyszerűen működik. A felszerelt adók folyamatosan megadják a hajó pozícióját, a haladási irányát, a sebességét és az egyéb jellemzőit. A jeleket a szárazföldön elhelyezett állomások fogják és a globális helyzetet bemutató szerverekre kerülnek. Különböző cégek hozzáférést kínálnak ezekhez az adatokhoz, de vannak ingyenes ajánlatok is, mint a Marinetraffic.com, ahol önkéntesek fogják és továbbítják a jeleket.

A Trend Micro szakértői két eljárást is találtak, amelyekkel manipulálhatók az információk. Az elsőnél egész egyszerűen hamisított adatcsomagokat küldtek az AIS szervernek. A helyzetüket megkönnyítette, hogy a szárazföldi állomások titkosítatlanul továbbítják az információkat az interneten keresztül a központba. Minden egyes újabb pozíciómegadás felülírja a korábbiakat, mindez pedig könnyen feltörhető egy úgynevezett közbeékelődéses (Man-in-the-Middle) támadással. A második megoldás az volt, hogy meghamisították azt az AIS jelet, amely közvetlenül az adó környékén lévő hajókhoz juttatnak el. Mindez egy körülbelül 250 dollárba kerülő hardverrel megvalósítható és így akár az összes környékén lévő hajón kiváltható ütközési riadó, s egyes hajóknál még az AIS-hez kötött irányítási automatika is befolyásolható.

A kutatók még a blogbejegyzésük és a prezentációjuk megjelentetése előtt megosztották az információkat a hatóságokkal és az AIS szabványért felelős testületekkel, de eddig nem kaptak választ. Az IMO újságírói kérdésre válaszul csak annyit közölt, hogy: "Nem kommentálhatjuk ezt a dolgot - egyetlen tagállam és tanácsadói státusszal rendelkező szervezet sem terjesztette elő eddig a témát nálunk." Korábban a Texasi Egyetem diákjai Todd Humphreys adjunktus vezetésével sikeresen módosították egy jacht útvonalát, amiből a hajó személyzete semmit sem vett észre. A csoport kísérlete az úgynevezett GPS Spoofing eljáráson alapult, a célpont a White Rose (of Drachs) nevű, 65 méter hosszú, 80 millió dolláros jacht volt, amelynek a fedélzeti GPS-vevőegységére hamis jeleket küldtek az egyetemisták. A támadás ellenére minden berendezés továbbra is azt mutatta, hogy a jacht a korábban megadott útvonalon halad, a GPS-vevők és a navigációs eszközök nem jeleztek semmit.