Berta Sándor

Online házkutatást végzett az FBI

Az amerikai Szövetségi Nyomozó Iroda (FBI) először alkalmazta az úgynevezett online házkutatási módszert egy Washington szövetségi állambeli iskola felrobbantásával fenyegetőző bűnöző személyazonosságának megállapításához.

Ami Svájcban és Németországban még csak terv, az az Egyesült Államokban már valóság. Az első amerikai online házkutatási ügyről Declan McCullagh amerikai újságíró számolt be a blogjában. A riporter közölte, hogy az információkat az akciót engedélyező FBI-tiszttől kapta meg. A tiszt egy dokumentumban pontosan leírta a használt kémprogram jellemzőit, működését és azt is, hogy a megoldást az FBI CIPAV (Computer and Internet Protocol Address Verifier) néven tartja nyilván. A CIPAV egy Windows operációs rendszerek alatt működő program, amit az FBI egyik számítógépéről e-mailben vagy azonnali üzenetküldő hálózatokon keresztül küldenek el a célszemélynek vagy a MySpace vagy a Google Mail egyik ajánlata mögé bújtatják el.

Miután az alkalmazás feltelepítette magát a számítógépre, átnézi a teljes merevlemezt és elküldi a hivatalnak az összes felinstallált program nevét, a böngésző jellemzőit, az operációs rendszer nevét és típusát, a sorozatszámát és a registry minden, a felhasználóra vonatkozó adatát. Emellett a CIPAV továbbítja az FBI-nak az utoljára felkeresett internetes címeket és az összes IP-címet is, amivel az illető a böngészései közben kapcsolatba került. Az akciót engedélyező bíró ugyanakkor kikötötte, hogy a szoftver kizárólag reggel 6 és este 22 óra között továbbíthatja az FBI-nak az összegyűjtött információkat.

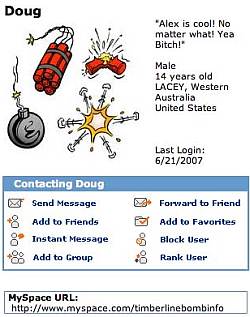

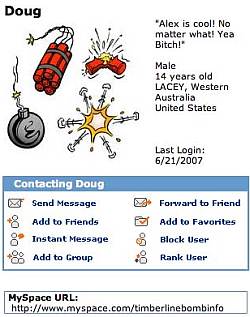

Az online házkutatás során gyűjtött adatoknak köszönhetően az FBI-nak sikerült megállapítania a Timberland középiskola felrobbantásával többször fenyegetőző férfi személyazonosságát. Josh Glazebrook az iskola egyik volt diákja, fiatalkorú, és összesen öt Google Mail címet, valamint egy MySpace-profilt használt timberlinebombinfo néven. A volt tanuló rendszeresen gyűlöletét fejezte ki az iskola iránt. Emailben és papíron elküldött bombariadói nyomán június 4 és 13 között hét alkalommal kellett kiüríteni az iskolát, és megerősítették annak rendőri védelmét is.

Az online házkutatás során gyűjtött adatoknak köszönhetően az FBI-nak sikerült megállapítania a Timberland középiskola felrobbantásával többször fenyegetőző férfi személyazonosságát. Josh Glazebrook az iskola egyik volt diákja, fiatalkorú, és összesen öt Google Mail címet, valamint egy MySpace-profilt használt timberlinebombinfo néven. A volt tanuló rendszeresen gyűlöletét fejezte ki az iskola iránt. Emailben és papíron elküldött bombariadói nyomán június 4 és 13 között hét alkalommal kellett kiüríteni az iskolát, és megerősítették annak rendőri védelmét is.

Az nem világos, hogy az FBI emailben elküldött programja hogy kerüli ki az antivírus szoftvereket, és hogyan installálja önmagát anélkül, hogy a biztonsági programok érzékelnék jelenlétét. Hisz ugyan igaz, hogy a bírósági iratok nem említenek ilyesfajta védelmet, de mivel Josh DDoS támadást hajtott végre az iskola szerverei ellen, és a Google Mail, valamint a MySpace rendszerébe három megfertőzött olasz számítógépen keresztül csatlakozott, feltételezhető róla némi technikai tudás. Ebből következőleg lehetséges, hogy az FBI megállapodott a biztonsági szoftverek készítőivel, hogy a CIPAV esetében azok ne riasszanak, másik lehetőség pedig, hogy a hatóságok szakemberei a Windows, vagy a Windows alapú biztonsági szoftverek egy eddig bejelentetlen hibáját használják ki.

Josh Glazebrook beismerte bűnösségét, büntetése 90 nap elzárás lett. Az FBI eddig az akciói során kizárólag billentyűleütés-figyelő és -naplózó programokat alkalmazott, amelyeket minden esetben az ügynökei helyeztek el a gyanúsítottak számítógépén, nem kis kockázatot vállalva ezzel.

Ami Svájcban és Németországban még csak terv, az az Egyesült Államokban már valóság. Az első amerikai online házkutatási ügyről Declan McCullagh amerikai újságíró számolt be a blogjában. A riporter közölte, hogy az információkat az akciót engedélyező FBI-tiszttől kapta meg. A tiszt egy dokumentumban pontosan leírta a használt kémprogram jellemzőit, működését és azt is, hogy a megoldást az FBI CIPAV (Computer and Internet Protocol Address Verifier) néven tartja nyilván. A CIPAV egy Windows operációs rendszerek alatt működő program, amit az FBI egyik számítógépéről e-mailben vagy azonnali üzenetküldő hálózatokon keresztül küldenek el a célszemélynek vagy a MySpace vagy a Google Mail egyik ajánlata mögé bújtatják el.

Miután az alkalmazás feltelepítette magát a számítógépre, átnézi a teljes merevlemezt és elküldi a hivatalnak az összes felinstallált program nevét, a böngésző jellemzőit, az operációs rendszer nevét és típusát, a sorozatszámát és a registry minden, a felhasználóra vonatkozó adatát. Emellett a CIPAV továbbítja az FBI-nak az utoljára felkeresett internetes címeket és az összes IP-címet is, amivel az illető a böngészései közben kapcsolatba került. Az akciót engedélyező bíró ugyanakkor kikötötte, hogy a szoftver kizárólag reggel 6 és este 22 óra között továbbíthatja az FBI-nak az összegyűjtött információkat.

Az online házkutatás során gyűjtött adatoknak köszönhetően az FBI-nak sikerült megállapítania a Timberland középiskola felrobbantásával többször fenyegetőző férfi személyazonosságát. Josh Glazebrook az iskola egyik volt diákja, fiatalkorú, és összesen öt Google Mail címet, valamint egy MySpace-profilt használt timberlinebombinfo néven. A volt tanuló rendszeresen gyűlöletét fejezte ki az iskola iránt. Emailben és papíron elküldött bombariadói nyomán június 4 és 13 között hét alkalommal kellett kiüríteni az iskolát, és megerősítették annak rendőri védelmét is.

Az online házkutatás során gyűjtött adatoknak köszönhetően az FBI-nak sikerült megállapítania a Timberland középiskola felrobbantásával többször fenyegetőző férfi személyazonosságát. Josh Glazebrook az iskola egyik volt diákja, fiatalkorú, és összesen öt Google Mail címet, valamint egy MySpace-profilt használt timberlinebombinfo néven. A volt tanuló rendszeresen gyűlöletét fejezte ki az iskola iránt. Emailben és papíron elküldött bombariadói nyomán június 4 és 13 között hét alkalommal kellett kiüríteni az iskolát, és megerősítették annak rendőri védelmét is. Az nem világos, hogy az FBI emailben elküldött programja hogy kerüli ki az antivírus szoftvereket, és hogyan installálja önmagát anélkül, hogy a biztonsági programok érzékelnék jelenlétét. Hisz ugyan igaz, hogy a bírósági iratok nem említenek ilyesfajta védelmet, de mivel Josh DDoS támadást hajtott végre az iskola szerverei ellen, és a Google Mail, valamint a MySpace rendszerébe három megfertőzött olasz számítógépen keresztül csatlakozott, feltételezhető róla némi technikai tudás. Ebből következőleg lehetséges, hogy az FBI megállapodott a biztonsági szoftverek készítőivel, hogy a CIPAV esetében azok ne riasszanak, másik lehetőség pedig, hogy a hatóságok szakemberei a Windows, vagy a Windows alapú biztonsági szoftverek egy eddig bejelentetlen hibáját használják ki.

Josh Glazebrook beismerte bűnösségét, büntetése 90 nap elzárás lett. Az FBI eddig az akciói során kizárólag billentyűleütés-figyelő és -naplózó programokat alkalmazott, amelyeket minden esetben az ügynökei helyeztek el a gyanúsítottak számítógépén, nem kis kockázatot vállalva ezzel.