Gyurkity Péter

Túlterhelik a szolgáltatókat a DDoS-támadások

Friss felmérés szerint az elosztott szolgálat-megtagadási támadások méretükben a duplájára nőttek a tavalyi évhez képest - jövőre ilyen ütemű növekedés nem egy szolgáltatót térdre kényszeríthet majd.

Az Arbor Networks a napokban tette közzé sorrendben negyedik jelentését, amelyben ezúttal is a globális biztonsági helyzetet, valamint az infrastruktúrával kapcsolatos szempontokat emelték ki. A hetven, nagy internet- és tartalomszolgáltatóknál dolgozó biztonsági szakember válaszai alapján kirajzolódik az általános helyzet, ami egyáltalán nem szívderítő. Kiderült ugyanis, hogy jövőre komoly gondokkal kell szembenézniük az illetékeseknek, és ha ugyanilyen ütemben folytatódik a támadások erejének és számának növekedése, néhány szolgáltató kidőlhet a sorból.

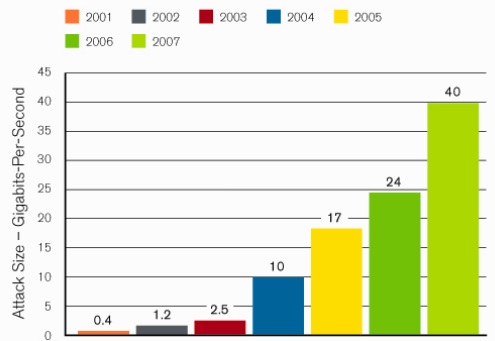

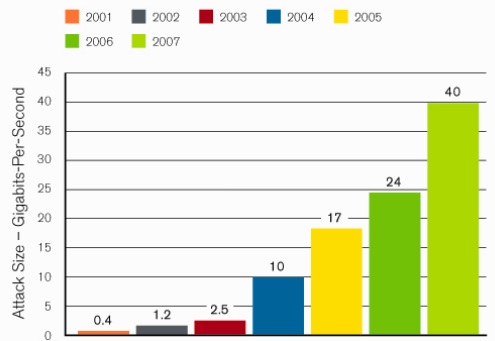

Az egyik legfontosabb problémát az jelenti, hogy a tavalyi évhez képest megduplázódott a legnagyobb támadások "sávszélessége", az egyes akcióknál ugyanis akár 40 Gbps-os forgalmat is mértek, ami óriási változásnak számít az induláskor, 2000 környékén tapasztalt néhány megabites szinthez képest. Tavaly még 24 Gbps-nál húzták meg a határt a felmérés készítői, ami az jelzi, hogy 2009-ben bőven 60-70 Gbps feletti támadásokra is sor kerülhet. Ezt már nem mindegyik szolgáltató tudja majd kivédeni, vagyis néhány DDoS-akció sikerrel járhat is kiütheti a kiszemelt célpontot.

A megkérdezett szolgáltatók elárulták, hogy idén többnyire sikerrel vették az akadályokat, ám a támadások mérete miatt már közelítenek ahhoz a határhoz, amelyet a biztonsági, megelőzési és elhárítási feladatokra fordított anyagi keretek szabnak meg számukra. Jó hírnek számít, hogy 15 százalék perceken belül megoldotta a védelmet és a helyreállítást, 30 százaléknak azonban ez még mindig legalább egy órát vesz igénybe. Ami a támadókat illeti, továbbra is nagyon népszerűek a SYN-flood és UDP-flood módszerek, ezzel egy időben viszont növekszik az alkalmazásprotokollok elleni közvetlen akciók aránya, például az olyan legitimnek tűnő adatbázis-lekérdezések formájában, amelyeket a tűzfalak és egyéb védelmi megoldások általában simán átengednek. Utóbbiak normál esetben nem okoznak gondot, azonban a botok által megfertőzött számítógépek egyidejű lekérdezései már nagyon is sok galibát eredményezhetnek.

Érdekes, hogy az akciók elkövetőinek felkutatása nem számít elsődleges feladatnak. A legtöbb szolgáltatónak nagyon kevés ideje marad erre, még akkor is, ha mindössze a hatóságokkal való kapcsolatfelvételről van szó. Mivel ők elsősorban a forgalom biztosítása, nem pedig az utólagos elemzések után tesznek szert bevételre, kevés figyelmet fordítanak ez utóbbira. Ez még akkor is igaz, ha a legtöbb válaszadó 30-nál is több esetben értesítette az illetékes szerveket egy-egy akció után.

Az Arbor Networks a napokban tette közzé sorrendben negyedik jelentését, amelyben ezúttal is a globális biztonsági helyzetet, valamint az infrastruktúrával kapcsolatos szempontokat emelték ki. A hetven, nagy internet- és tartalomszolgáltatóknál dolgozó biztonsági szakember válaszai alapján kirajzolódik az általános helyzet, ami egyáltalán nem szívderítő. Kiderült ugyanis, hogy jövőre komoly gondokkal kell szembenézniük az illetékeseknek, és ha ugyanilyen ütemben folytatódik a támadások erejének és számának növekedése, néhány szolgáltató kidőlhet a sorból.

Az egyik legfontosabb problémát az jelenti, hogy a tavalyi évhez képest megduplázódott a legnagyobb támadások "sávszélessége", az egyes akcióknál ugyanis akár 40 Gbps-os forgalmat is mértek, ami óriási változásnak számít az induláskor, 2000 környékén tapasztalt néhány megabites szinthez képest. Tavaly még 24 Gbps-nál húzták meg a határt a felmérés készítői, ami az jelzi, hogy 2009-ben bőven 60-70 Gbps feletti támadásokra is sor kerülhet. Ezt már nem mindegyik szolgáltató tudja majd kivédeni, vagyis néhány DDoS-akció sikerrel járhat is kiütheti a kiszemelt célpontot.

A megkérdezett szolgáltatók elárulták, hogy idén többnyire sikerrel vették az akadályokat, ám a támadások mérete miatt már közelítenek ahhoz a határhoz, amelyet a biztonsági, megelőzési és elhárítási feladatokra fordított anyagi keretek szabnak meg számukra. Jó hírnek számít, hogy 15 százalék perceken belül megoldotta a védelmet és a helyreállítást, 30 százaléknak azonban ez még mindig legalább egy órát vesz igénybe. Ami a támadókat illeti, továbbra is nagyon népszerűek a SYN-flood és UDP-flood módszerek, ezzel egy időben viszont növekszik az alkalmazásprotokollok elleni közvetlen akciók aránya, például az olyan legitimnek tűnő adatbázis-lekérdezések formájában, amelyeket a tűzfalak és egyéb védelmi megoldások általában simán átengednek. Utóbbiak normál esetben nem okoznak gondot, azonban a botok által megfertőzött számítógépek egyidejű lekérdezései már nagyon is sok galibát eredményezhetnek.

Érdekes, hogy az akciók elkövetőinek felkutatása nem számít elsődleges feladatnak. A legtöbb szolgáltatónak nagyon kevés ideje marad erre, még akkor is, ha mindössze a hatóságokkal való kapcsolatfelvételről van szó. Mivel ők elsősorban a forgalom biztosítása, nem pedig az utólagos elemzések után tesznek szert bevételre, kevés figyelmet fordítanak ez utóbbira. Ez még akkor is igaz, ha a legtöbb válaszadó 30-nál is több esetben értesítette az illetékes szerveket egy-egy akció után.