Berta Sándor

Már az Android sem mentes a zsarolóvírusoktól

A platformon 50 százalékkal nőtt az ilyen jellegű fertőzések száma.

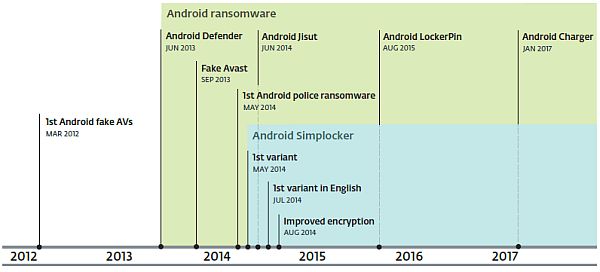

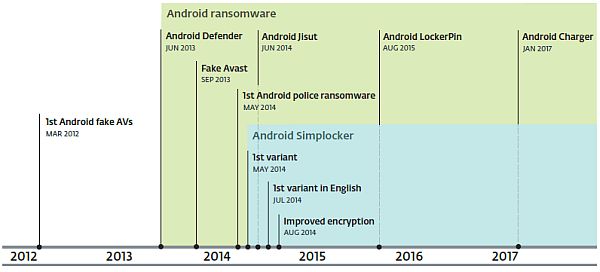

Az Androidon az Eset biztonsági cég a legtöbb zsarolóvírusos fertőzést a tavalyi esztendő első félévében regisztrálta. 2017 elején pedig először jutott be egy Lock-Screen zsarolóvírus a Google Play Store rendszerébe. A szakértők megállapították, hogy tavaly 50 százalékkal nőtt az Androidot használókkal szemben elkövetett zsarolóvírusos támadások száma. A mobileszközök egyre gyakrabban kerülnek a bűnözők célkeresztjébe, ennek elsősorban az az oka, hogy egyre többen interneteznek az okostelefonjuk és a táblagépük segítségével, s emiatt fontos információkat tárolnak ezeken a készülékeken.

Az Eset kutatói két típusú kártevőt különböztetnek meg ezen a területen. A Lock-Screen változatok egy saját képernyővel zárolják az okostelefonokhoz és a tábla PC-khez való hozzáféréseket, míg a Crypto verziók titkosítják a termékeken található fájlokat és adatokat. Mindkét esetben elvileg a követelt összeg kifizetése oldja fel a zárolást, illetve a titkosítást. Persze erre garancia egyáltalán nincs és ha fizet is valaki, azzal csak a bűnözők pénztárcáját gazdagítja.

Az Eset tanulmánya alapján a zsarolóvírusok tavaly egyre gyakrabban terjedtek elektronikus levelekben elhelyezett módosított hivatkozásokon keresztül. A cél az volt, hogy rávegyék a felhasználókat a hivatkozásra való kattintásra, majd onnan egy kártevővel fertőzött APK töltődött le. A legtöbb esetben a zsarolóvírus legális alkalmazásként álcázta magát. Az egyes változatok olyan programokban és játékokban is felbukkantak, amelyekre a pornográf tartalmak elérése miatt volt szükség. Az ilyen szoftverek esetében különösen nagy a veszélye annak, hogy kártevőt tartalmaznak.

Van, amikor a zsarolóvírus antivírus programnak tetteti magát

A biztonsági cég különösen veszélyesnek minősítette a Lockerpin nevű zsarolóvírust, amelyet 2015 augusztusában fedeztek fel. A kártevő ugyanis megváltoztatja a képernyőzárolás PIN-kódját és az áldozatot - a Szövetségi Nyomozó Iroda nevében - azzal vádolja meg, hogy a készülékén illegális tartalmakat tárolt. A követelés 500 dollár volt. Tavaly a Lockerpin-támadások 72 százaléka irányult az egyesült államokbeli felhasználók ellen. Érdekesség, hogy 2015-ben még a kelet-európaiak voltak a kiberbűnözők kedvenc célpontjai.

Az idei esztendő a Charger nevű zsarolóvírus megjelenésével indult. Ez egy távolról irányított trójai program, amely zárolja az emberek eszközeit. A Charger az első olyan Lock-Screen zsarolóvírus, amely bejutott a Googles Play Store rendszerébe, majd ott az Energy Rescue alkalmazást fertőzte meg.

Ha ilyesmi képernyőt látunk, gondban vagyunk

A zsarolóvírusok készítői az elmúlt 12 hónapot arra használták fel, hogy lemásolták az asztali számítógépeken megjelenő verziók technikáját, valamint saját kifinomult módszereket fejlesztettek ki kifejezetten az Androidot futtató készülékekhez. Emellett, hogy - elkerüljék a szoftvereik lelepleződését - titkosítani kezdték a káros tartalmakat és azokat sokkal mélyebben rejtették el az alkalmazásokban. A szakemberek megállapították azt is, hogy az olyan bonyolultabb eljárások, mint a Drive-by-Downloads, nem terjedtek el. A Charger mellett az Eset által elemzett egyetlen más zsarolóvírus-verzió sem terjedt el a Google Play Store rendszerében.

Az Androidon az Eset biztonsági cég a legtöbb zsarolóvírusos fertőzést a tavalyi esztendő első félévében regisztrálta. 2017 elején pedig először jutott be egy Lock-Screen zsarolóvírus a Google Play Store rendszerébe. A szakértők megállapították, hogy tavaly 50 százalékkal nőtt az Androidot használókkal szemben elkövetett zsarolóvírusos támadások száma. A mobileszközök egyre gyakrabban kerülnek a bűnözők célkeresztjébe, ennek elsősorban az az oka, hogy egyre többen interneteznek az okostelefonjuk és a táblagépük segítségével, s emiatt fontos információkat tárolnak ezeken a készülékeken.

Az Eset kutatói két típusú kártevőt különböztetnek meg ezen a területen. A Lock-Screen változatok egy saját képernyővel zárolják az okostelefonokhoz és a tábla PC-khez való hozzáféréseket, míg a Crypto verziók titkosítják a termékeken található fájlokat és adatokat. Mindkét esetben elvileg a követelt összeg kifizetése oldja fel a zárolást, illetve a titkosítást. Persze erre garancia egyáltalán nincs és ha fizet is valaki, azzal csak a bűnözők pénztárcáját gazdagítja.

Az Eset tanulmánya alapján a zsarolóvírusok tavaly egyre gyakrabban terjedtek elektronikus levelekben elhelyezett módosított hivatkozásokon keresztül. A cél az volt, hogy rávegyék a felhasználókat a hivatkozásra való kattintásra, majd onnan egy kártevővel fertőzött APK töltődött le. A legtöbb esetben a zsarolóvírus legális alkalmazásként álcázta magát. Az egyes változatok olyan programokban és játékokban is felbukkantak, amelyekre a pornográf tartalmak elérése miatt volt szükség. Az ilyen szoftverek esetében különösen nagy a veszélye annak, hogy kártevőt tartalmaznak.

Van, amikor a zsarolóvírus antivírus programnak tetteti magát

A biztonsági cég különösen veszélyesnek minősítette a Lockerpin nevű zsarolóvírust, amelyet 2015 augusztusában fedeztek fel. A kártevő ugyanis megváltoztatja a képernyőzárolás PIN-kódját és az áldozatot - a Szövetségi Nyomozó Iroda nevében - azzal vádolja meg, hogy a készülékén illegális tartalmakat tárolt. A követelés 500 dollár volt. Tavaly a Lockerpin-támadások 72 százaléka irányult az egyesült államokbeli felhasználók ellen. Érdekesség, hogy 2015-ben még a kelet-európaiak voltak a kiberbűnözők kedvenc célpontjai.

Az idei esztendő a Charger nevű zsarolóvírus megjelenésével indult. Ez egy távolról irányított trójai program, amely zárolja az emberek eszközeit. A Charger az első olyan Lock-Screen zsarolóvírus, amely bejutott a Googles Play Store rendszerébe, majd ott az Energy Rescue alkalmazást fertőzte meg.

Ha ilyesmi képernyőt látunk, gondban vagyunk

A zsarolóvírusok készítői az elmúlt 12 hónapot arra használták fel, hogy lemásolták az asztali számítógépeken megjelenő verziók technikáját, valamint saját kifinomult módszereket fejlesztettek ki kifejezetten az Androidot futtató készülékekhez. Emellett, hogy - elkerüljék a szoftvereik lelepleződését - titkosítani kezdték a káros tartalmakat és azokat sokkal mélyebben rejtették el az alkalmazásokban. A szakemberek megállapították azt is, hogy az olyan bonyolultabb eljárások, mint a Drive-by-Downloads, nem terjedtek el. A Charger mellett az Eset által elemzett egyetlen más zsarolóvírus-verzió sem terjedt el a Google Play Store rendszerében.