SG.hu

Több ezer áldozata van az első ismert arab kiberkém-csoportnak

A Kaspersky Lab felfedte a Desert Falcons-t, egy olyan kiberkémekből álló csoportosulást, amely elsősorban a Közel-Kelet nagy hordejerű szervezeteit célozza, de független személyek is vannak az áldozataik között.

A Kaspersky Lab szakértői őket tekintik az első ismert arab csoportnak, amely kiber-zsoldosaival teljeskörű kiberkémkedési műveleteket fejleszt és hajt végre. Közleményük szerint az áldozatok között katonai és állami szervezetek is vannak – részben olyan alkalmazottak, akik a pénzmosás ellen küzdenek, valamint egészségügyi és üzleti szektorhoz tartozók, vezető médiumok; kutatási és oktatási intézmények; energetikai és közüzemi szolgáltatók; aktivisták és politikai vezetők; továbbá biztonsági cégek és egyéb olyan célpontok, akik fontos geopolitikai információk birtokában lehetnek.

A Kaspersky Lab szakértői összesen több, mint 50 ország 3000 áldozatát tudták azonosítani, az ellopott fájlok száma pedig meghaladja az egymilliót. Bár a Desert Falcons tevékenysége elsősorban Egyiptomra, Palesztinára, Izraelre és Jordániára korlátozódott, számos áldozatra bukkantak Katar, Szaúd-Arábia, az Egyesült Arab Emírségek, Algéria, Libanon, Norvégia, Törökország, Svédország, Franciaország, az Egyesült Államok, Oroszország, és más országok területén is.

A Falcons csoport fő módszere az volt, hogy a rosszindulatú programot adathalász oldalak segítségével terjesztették, email-en, közösségi média felületek bejegyzésein és chat üzeneteken keresztül. Az adathalász üzenetek tartalmazták a rosszindulatú fájlokat (vagy az azokra vezető linket) valós dokumentumnak vagy alkalmazásnak álcázva. A Desert Falcons tagjai különböző technikákat használtak arra, hogy rávegyék az áldozatokat, hogy a rosszindulatú fájlokat futtassák.

Az egyik legjellemzőbb módszer az úgynevezett kiterjesztést felcserélő trükk volt. Ez a módszer az Unicode egy speciális karakterét használja ki, és annak segítségével felcseréli a fájl nevének karaktereit, ezáltal a veszélyes fájl kiterjesztése a fájlnév közepére kerül, és az ártalmatlannak tűnő kiterjesztés pedig a végére. Ezzel a technikával a rosszindulatú fájl (.exe vagy .scr kiterjesztéssel) úgy tűnik, mint egy ártalmatlan dokumentum vagy pdf fájl, és emiatt még az óvatos felhasználók is könnyen bedőlhetnek. Például egy olyan fájl, ami eredetileg .fdp.scr végződésű lenne, ennek segítségével .rcs.pdf lesz.

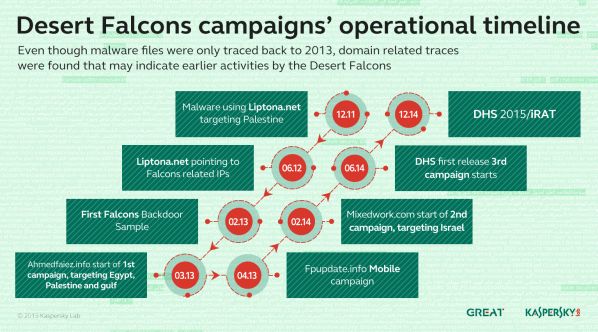

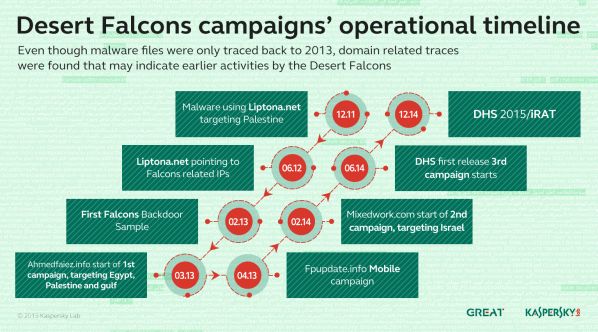

Egy áldozat sikeres megfertőzését követően egy vagy két különböző backdoor-t alkalmaznak: a fő Desert Falcons trójait, vagy a DHS backdoor-t, amelyeket látszólag a semmiből fejlesztették, és folyamatos fejlesztés alatt állnak. A Kaspersky Lab szakértői összesen több, mint 100 malware mintát tudtak azonosítani a csoport támadásaiban.

A használt rosszindulatú eszközöknek teljes backdoor funkciója is van, többek között képesek screenshot-okat készíteni, valamint a billentyűleütések rögzítésre, fájlok fel-, és letöltésére, és az áldozatok merevlemezén vagy csatolt USB eszközén tárolt World és Excel fájlok összes adatának összegyűtjésére. Ráadásul a Kaspersky Lab szakértői egy olyan malware nyomaira is bukkantak, amely androidos backdoor-ként képes mobilhívások és SMS naplók lopására is.

“A támadássorozat mögött állók rendkívül eltökéltek és aktívak lehetnek, valamint jó technikai, politikai, és kulturális rálátással rendelkeznek. Mindössze adathalász emailekkel, pszichológiai manipulációval és backdoor-ok segítségével képesek voltak érzékeny és fontos áldozatok százait megfertőzni számítógépükön vagy mobileszközeiken keresztül a közel-keleti régióban. Arra számítunk, hogy ez az akció még több trójai fejlesztését, és magasabb szintű technikák alkalmazását hívja majd elő. Elégséges finanszírozással képesek lehetnek arra, hogy megszerezzenek vagy fejlesszenek olyan exploitokat, amelyek a támadásaik hatékonyságát növelné.” – mondta Dmitry Bestuzhev, a Kaspersky Lab globális kutató és elemző csapatának biztonsági szakértője.

A Kaspersky Lab szakértői őket tekintik az első ismert arab csoportnak, amely kiber-zsoldosaival teljeskörű kiberkémkedési műveleteket fejleszt és hajt végre. Közleményük szerint az áldozatok között katonai és állami szervezetek is vannak – részben olyan alkalmazottak, akik a pénzmosás ellen küzdenek, valamint egészségügyi és üzleti szektorhoz tartozók, vezető médiumok; kutatási és oktatási intézmények; energetikai és közüzemi szolgáltatók; aktivisták és politikai vezetők; továbbá biztonsági cégek és egyéb olyan célpontok, akik fontos geopolitikai információk birtokában lehetnek.

A Kaspersky Lab szakértői összesen több, mint 50 ország 3000 áldozatát tudták azonosítani, az ellopott fájlok száma pedig meghaladja az egymilliót. Bár a Desert Falcons tevékenysége elsősorban Egyiptomra, Palesztinára, Izraelre és Jordániára korlátozódott, számos áldozatra bukkantak Katar, Szaúd-Arábia, az Egyesült Arab Emírségek, Algéria, Libanon, Norvégia, Törökország, Svédország, Franciaország, az Egyesült Államok, Oroszország, és más országok területén is.

A Falcons csoport fő módszere az volt, hogy a rosszindulatú programot adathalász oldalak segítségével terjesztették, email-en, közösségi média felületek bejegyzésein és chat üzeneteken keresztül. Az adathalász üzenetek tartalmazták a rosszindulatú fájlokat (vagy az azokra vezető linket) valós dokumentumnak vagy alkalmazásnak álcázva. A Desert Falcons tagjai különböző technikákat használtak arra, hogy rávegyék az áldozatokat, hogy a rosszindulatú fájlokat futtassák.

Az egyik legjellemzőbb módszer az úgynevezett kiterjesztést felcserélő trükk volt. Ez a módszer az Unicode egy speciális karakterét használja ki, és annak segítségével felcseréli a fájl nevének karaktereit, ezáltal a veszélyes fájl kiterjesztése a fájlnév közepére kerül, és az ártalmatlannak tűnő kiterjesztés pedig a végére. Ezzel a technikával a rosszindulatú fájl (.exe vagy .scr kiterjesztéssel) úgy tűnik, mint egy ártalmatlan dokumentum vagy pdf fájl, és emiatt még az óvatos felhasználók is könnyen bedőlhetnek. Például egy olyan fájl, ami eredetileg .fdp.scr végződésű lenne, ennek segítségével .rcs.pdf lesz.

Egy áldozat sikeres megfertőzését követően egy vagy két különböző backdoor-t alkalmaznak: a fő Desert Falcons trójait, vagy a DHS backdoor-t, amelyeket látszólag a semmiből fejlesztették, és folyamatos fejlesztés alatt állnak. A Kaspersky Lab szakértői összesen több, mint 100 malware mintát tudtak azonosítani a csoport támadásaiban.

A használt rosszindulatú eszközöknek teljes backdoor funkciója is van, többek között képesek screenshot-okat készíteni, valamint a billentyűleütések rögzítésre, fájlok fel-, és letöltésére, és az áldozatok merevlemezén vagy csatolt USB eszközén tárolt World és Excel fájlok összes adatának összegyűtjésére. Ráadásul a Kaspersky Lab szakértői egy olyan malware nyomaira is bukkantak, amely androidos backdoor-ként képes mobilhívások és SMS naplók lopására is.

“A támadássorozat mögött állók rendkívül eltökéltek és aktívak lehetnek, valamint jó technikai, politikai, és kulturális rálátással rendelkeznek. Mindössze adathalász emailekkel, pszichológiai manipulációval és backdoor-ok segítségével képesek voltak érzékeny és fontos áldozatok százait megfertőzni számítógépükön vagy mobileszközeiken keresztül a közel-keleti régióban. Arra számítunk, hogy ez az akció még több trójai fejlesztését, és magasabb szintű technikák alkalmazását hívja majd elő. Elégséges finanszírozással képesek lehetnek arra, hogy megszerezzenek vagy fejlesszenek olyan exploitokat, amelyek a támadásaik hatékonyságát növelné.” – mondta Dmitry Bestuzhev, a Kaspersky Lab globális kutató és elemző csapatának biztonsági szakértője.