Berta Sándor

Már 2007 óta aktív volt a Stuxnet

A legújabb információk alapján az ipari létesítmények számítógépes rendszereit megfertőző kártevő első változata már 2007-ben támadta az iráni célpontokat.

A Symantec kutatói bejelentették, hogy felfedezték egy új forráskódot, amit Stuxnet 0.5-nek neveztek el. Ennek a programnak a fejlesztése legkésőbb 2005-ben kezdődött el, akkor már javában épült a natanzi urándúsító üzem. A létesítményt 2007-ben helyezték üzembe és a Stuxnet 0.5-öt is akkor vetették be a számítógépes rendszerei ellen. A Symantec munkatársai 18 oldalas jelentésben foglalták össze az észrevételeiket és a tapasztalataikat. A dokumentumban azt írják, hogy a Stuxnet már 2007-ben elég hatékony volt ahhoz, hogy csökkentse a natanzi üzem urándúsító kapacitását.

Az iráni atomprogramot felügyelő Institute for Science and International Security azt feltételezte, hogy a kártevő feladata az volt, hogy annyi centrifugát tegyen tönkre, amennyit csak lehetséges, de fontos volt, hogy az üzemeltetők eközben ne fogjanak gyanút. A pontos károkat ugyanakkor még nem sikerült felmérni. A Symantec szakértői úgy vélik: a Stuxnetet arra programozták be, hogy azokat a ventilátorokat nyissa ki és zárja be, amelyek az urán-hexafluoridot juttatják be a centrifugákba. Amennyiben bezárták a ventilátorokat, a nyomás az ötszörösére nőtt és idővel a berendezések megsérültek. A fejlesztők azonban nem elégedtek meg ennyivel és megváltoztatták a koncepciót, ennek tudható be, hogy a kezdeti szabotázsmódszer eltér a később verziókban használttól. A másik három Stuxnet már a centrifugák sebességét próbálta meg befolyásolni.

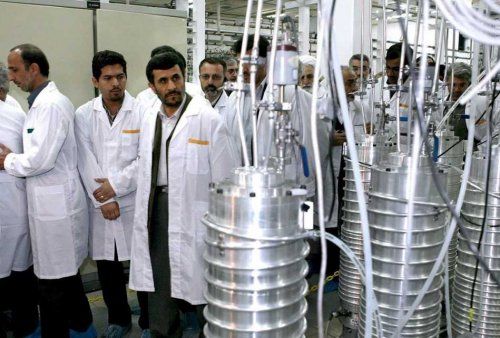

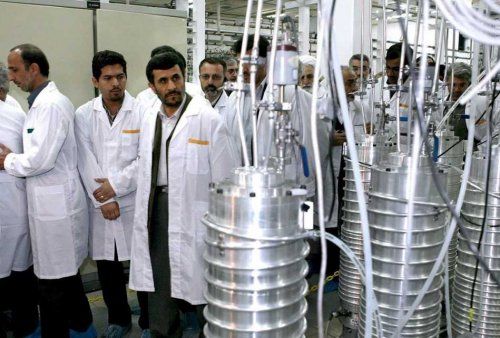

Az iráni elnök a natanzi üzemben - több ezer ilyen centrifuga több év alatt dúsítja fel eléggé az uránt ahhoz, hogy fegyverként is használható legyen

A Stuxnet 0.5 forráskódja jelentős részben megegyezik a Flame trójai forráskódjával. A Symantec kutatói összesen négy Stuxnet-változatot vizsgáltak meg és azt gyanítják, hogy még léteznek további, eddig felfedezetlen verziók is. Eric Chien, a biztonsági cég műszaki igazgatója azt nyilatkozta: "Úgy tűnik, hogy nem voltak elégedettek a működésével és nem érte el a stratégiai célokat. Ezért agresszívabbá váltak és kifejlesztették az 1.0-s változatot."

Candid Wüest, a Symantec munkatársa elmondta, hogy véletlenül fedezték fel a kártevőt, miután ismeretlenek feltöltöttek egy mintát a VirusTotal nevű platformra. A kódot azonban csak mostanra sikerült azonosítaniuk. Mikor a mintát összehasonlították az adatbázisban lévő fájlokkal, akkor jöttek rá, hogy hasonlóságot mutat a Flame kódjával. "Bizonyos elemek úgymond magukon hordozzák a Flame programozók írásmódját" - jegyezte meg ezzel kapcsolatban Wüest. A Stuxnet 0.5-öt először 2005-ben regisztrálták, de a kártevő igazán 2007 és 2009. július eleje között volt aktív. Július 4-én a program leállította a további számítógépes rendszerek megfertőzését.

A Stuxnet azután vált ismertté, hogy megfertőzte 15 ipari létesítmény számítógépes rendszereit. Ezt követően előbb az derült ki, hogy a kártevő iráni üzemeket támadott meg, majd az, hogy az akciót Barack Obama amerikai elnök személyesen rendelte el az iráni nukleáris program lefékezése érdekében. A cél az volt, hogy fokozzák az ország urándúsító létesítményei elleni kibernetikai támadásokat.

A Symantec kutatói bejelentették, hogy felfedezték egy új forráskódot, amit Stuxnet 0.5-nek neveztek el. Ennek a programnak a fejlesztése legkésőbb 2005-ben kezdődött el, akkor már javában épült a natanzi urándúsító üzem. A létesítményt 2007-ben helyezték üzembe és a Stuxnet 0.5-öt is akkor vetették be a számítógépes rendszerei ellen. A Symantec munkatársai 18 oldalas jelentésben foglalták össze az észrevételeiket és a tapasztalataikat. A dokumentumban azt írják, hogy a Stuxnet már 2007-ben elég hatékony volt ahhoz, hogy csökkentse a natanzi üzem urándúsító kapacitását.

Az iráni atomprogramot felügyelő Institute for Science and International Security azt feltételezte, hogy a kártevő feladata az volt, hogy annyi centrifugát tegyen tönkre, amennyit csak lehetséges, de fontos volt, hogy az üzemeltetők eközben ne fogjanak gyanút. A pontos károkat ugyanakkor még nem sikerült felmérni. A Symantec szakértői úgy vélik: a Stuxnetet arra programozták be, hogy azokat a ventilátorokat nyissa ki és zárja be, amelyek az urán-hexafluoridot juttatják be a centrifugákba. Amennyiben bezárták a ventilátorokat, a nyomás az ötszörösére nőtt és idővel a berendezések megsérültek. A fejlesztők azonban nem elégedtek meg ennyivel és megváltoztatták a koncepciót, ennek tudható be, hogy a kezdeti szabotázsmódszer eltér a később verziókban használttól. A másik három Stuxnet már a centrifugák sebességét próbálta meg befolyásolni.

Az iráni elnök a natanzi üzemben - több ezer ilyen centrifuga több év alatt dúsítja fel eléggé az uránt ahhoz, hogy fegyverként is használható legyen

A Stuxnet 0.5 forráskódja jelentős részben megegyezik a Flame trójai forráskódjával. A Symantec kutatói összesen négy Stuxnet-változatot vizsgáltak meg és azt gyanítják, hogy még léteznek további, eddig felfedezetlen verziók is. Eric Chien, a biztonsági cég műszaki igazgatója azt nyilatkozta: "Úgy tűnik, hogy nem voltak elégedettek a működésével és nem érte el a stratégiai célokat. Ezért agresszívabbá váltak és kifejlesztették az 1.0-s változatot."

Candid Wüest, a Symantec munkatársa elmondta, hogy véletlenül fedezték fel a kártevőt, miután ismeretlenek feltöltöttek egy mintát a VirusTotal nevű platformra. A kódot azonban csak mostanra sikerült azonosítaniuk. Mikor a mintát összehasonlították az adatbázisban lévő fájlokkal, akkor jöttek rá, hogy hasonlóságot mutat a Flame kódjával. "Bizonyos elemek úgymond magukon hordozzák a Flame programozók írásmódját" - jegyezte meg ezzel kapcsolatban Wüest. A Stuxnet 0.5-öt először 2005-ben regisztrálták, de a kártevő igazán 2007 és 2009. július eleje között volt aktív. Július 4-én a program leállította a további számítógépes rendszerek megfertőzését.

A Stuxnet azután vált ismertté, hogy megfertőzte 15 ipari létesítmény számítógépes rendszereit. Ezt követően előbb az derült ki, hogy a kártevő iráni üzemeket támadott meg, majd az, hogy az akciót Barack Obama amerikai elnök személyesen rendelte el az iráni nukleáris program lefékezése érdekében. A cél az volt, hogy fokozzák az ország urándúsító létesítményei elleni kibernetikai támadásokat.