Gyurkity Péter

NSA: nemzetbiztonsági okostelefon

A biztonságos kommunikációt szolgálja az amerikai nemzetbiztonsági hivatal által összeállított okostelefon, amely a teljes forgalom titkosításával, valamint egyéb módosításokkal jelenik meg.

Az NSA (az amerikai nemzetbiztonsági hivatal) által elindított Mobility program célja, hogy megfelelő eszközöket és infrastruktúrát biztosítsanak a tengerentúli kormányzat munkatársai számára, illetve hogy ezen platform segítségével minden körülmények között biztonságos kommunikációs csatornák álljanak rendelkezésre. Most egy saját okostelefon elkészültét jelentették be, amely szerintük minden kívánalomnak megfelel.

Az NSA (az amerikai nemzetbiztonsági hivatal) által elindított Mobility program célja, hogy megfelelő eszközöket és infrastruktúrát biztosítsanak a tengerentúli kormányzat munkatársai számára, illetve hogy ezen platform segítségével minden körülmények között biztonságos kommunikációs csatornák álljanak rendelkezésre. Most egy saját okostelefon elkészültét jelentették be, amely szerintük minden kívánalomnak megfelel.

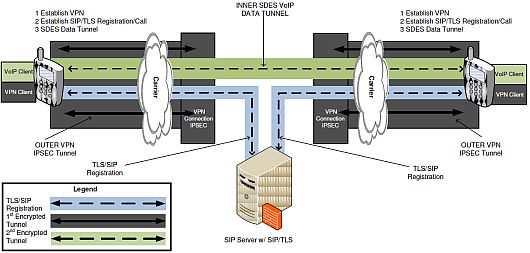

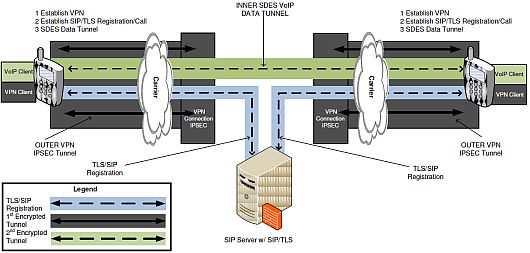

Az Androidra épülő készülék a hivatal saját követelményei szerint kétszeres titkosítást tesz lehetővé, ez minden, a telefonon keresztül lebonyolított forgalomra érvényes, természetesen mindkét irányból. Nagy előnynek tartják, hogy a megoldást a hétköznapokban is elérhető, gyakorlatilag mindenki számára beszerezhető komponensekből rakták össze, a cél ugyanis az, hogy több nagyobb gyártó érdeklődését is felkeltsék. Ez utóbbiak egyrészt - a kormányzat méreteire tekintettel - szükségesek lehetnek a jövőbeni alkalmazásban, másrészt az átlagfelhasználók számára is széles körben elérhetővé tehetnek egyes, először itt megvalósított technológiákat.

A titkosítás mellett egy speciális VoIP-alkalmazást tesznek ezen telefonokra, így az összes beszélgetés az NSA saját szerverén keresztül zajlik. Saját online szoftverboltot készítettek el, amelyre kizárólag a Defense Information Systems Agency (DISA) által jóváhagyott appok kerülnek fel, csak ezeket lehet letölteni és alkalmazni a készülékeken. Előre telepítve érkezik egy ellenőrző program, amely biztosítja, hogy a felhasználók csak az engedélyezett műveleteket hajtják végre a telefonokon, maga az Android operációs rendszer pedig több ponton változik, szintén a nagyobb biztonság érdekében - ezen változtatások jó részét az NSA nyilvánosságra hozza, hogy ezzel is ösztönözze a gyártókat azok átvételére és széles körben történő felhasználására.

A Fishbowl névre keresztelt okostelefonokból eddig 100 példányt adtak át kormányzati munkatársaknak, sikeres fogadtatás esetén ez a szám nyilván gyorsan megugrik majd.

Az NSA (az amerikai nemzetbiztonsági hivatal) által elindított Mobility program célja, hogy megfelelő eszközöket és infrastruktúrát biztosítsanak a tengerentúli kormányzat munkatársai számára, illetve hogy ezen platform segítségével minden körülmények között biztonságos kommunikációs csatornák álljanak rendelkezésre. Most egy saját okostelefon elkészültét jelentették be, amely szerintük minden kívánalomnak megfelel.

Az NSA (az amerikai nemzetbiztonsági hivatal) által elindított Mobility program célja, hogy megfelelő eszközöket és infrastruktúrát biztosítsanak a tengerentúli kormányzat munkatársai számára, illetve hogy ezen platform segítségével minden körülmények között biztonságos kommunikációs csatornák álljanak rendelkezésre. Most egy saját okostelefon elkészültét jelentették be, amely szerintük minden kívánalomnak megfelel. Az Androidra épülő készülék a hivatal saját követelményei szerint kétszeres titkosítást tesz lehetővé, ez minden, a telefonon keresztül lebonyolított forgalomra érvényes, természetesen mindkét irányból. Nagy előnynek tartják, hogy a megoldást a hétköznapokban is elérhető, gyakorlatilag mindenki számára beszerezhető komponensekből rakták össze, a cél ugyanis az, hogy több nagyobb gyártó érdeklődését is felkeltsék. Ez utóbbiak egyrészt - a kormányzat méreteire tekintettel - szükségesek lehetnek a jövőbeni alkalmazásban, másrészt az átlagfelhasználók számára is széles körben elérhetővé tehetnek egyes, először itt megvalósított technológiákat.

A titkosítás mellett egy speciális VoIP-alkalmazást tesznek ezen telefonokra, így az összes beszélgetés az NSA saját szerverén keresztül zajlik. Saját online szoftverboltot készítettek el, amelyre kizárólag a Defense Information Systems Agency (DISA) által jóváhagyott appok kerülnek fel, csak ezeket lehet letölteni és alkalmazni a készülékeken. Előre telepítve érkezik egy ellenőrző program, amely biztosítja, hogy a felhasználók csak az engedélyezett műveleteket hajtják végre a telefonokon, maga az Android operációs rendszer pedig több ponton változik, szintén a nagyobb biztonság érdekében - ezen változtatások jó részét az NSA nyilvánosságra hozza, hogy ezzel is ösztönözze a gyártókat azok átvételére és széles körben történő felhasználására.

A Fishbowl névre keresztelt okostelefonokból eddig 100 példányt adtak át kormányzati munkatársaknak, sikeres fogadtatás esetén ez a szám nyilván gyorsan megugrik majd.