Napi Online

IT-harcosok a csatamezőn

Tanulságos lehet a katonai stratégia néhány alapszabálya az informatikai biztonsággal foglalkozó szakembereknek is.

Informatikai biztonsági szakértőként sok olyan könyvet, tanulmányt is olvas Mary Ann Davidson, amelyek témája párhuzamba állítható a komputerrendszerek védelmének problémakörével. Hadtörténeti kézikönyvéből a Financial Timesban megjelent cikkében idézett néhány olyan alapszabályt, amelyek tanulságosak lehetnek az IT-biztonsággal foglalkozóknak is. Előrebocsátotta, hogy megközelítése a támadás-védekezés szemléletének alkalmazása esetén érvényes, ha a komputerbiztonsági kérdéseket a kockázatmenedzsment részeként vizsgáljuk, akkor példái nem feltétlenül állják meg a helyüket.

"Aki mindent véd, az nem véd semmit" - idézi elsőként II. Frigyes porosz uralkodót. Sok biztonsági szakember úgy véli, minden lehetséges behatolási pontot védenie kell a reá bízott informatikai hálózatban. Az ilyen totális védekezés azért nem oldható meg, mert a védelem kiépítésére rendelkezésre álló erőforrások hamarabb elfogynak, mint hogy az összes rést bezárnák - és ne feledjük el: a behatolónak csak azt az egy lyukat kell megtalálnia, amelybe nem jutott dugó. Ezért aztán ez a kísérlet rövid úton ahhoz a kérdéshez vezet, miszerint mennyit ér meg a felhasználónak a védekezés, miért csinálja ezt, milyen fenyegetésekkel kell számolnia.

Az egyik biztonsági csapat amelyben Davidson dolgozott, enyhén szólva is gyengeelméjűnek nézte, amikor egy probléma megoldása kapcsán azt tudakolta társaitól: tudják-e, hogy az amerikai tengerészgyalogosok hogyan foglalták el Guadalcanalt 1942-'43-ban? A válasz a következő: megszerezték a szigeten lévő repülőteret és megtartották a meg-megújuló támadásokkal szemben. Innen biztosították azt a légi fölényt, amely eldöntötte a területért folyó csata sorsát. A párhuzam világos. Még a kockázatmenedzsment alapú megközelítés híveinek sem elegendő pusztán azt rögzíteni, hogy melyek az IT-rendszer azon elemei, amelyek elvesztését nem szabad reszkírozni, nekik is fel kell mérniük, melyek a hálózatok azon pontjai, amelyek hídfőállást nyújthatnak a támadásokhoz, azaz a birtoklásuk fölénybe juttatja a védelmet.

Az egyik biztonsági csapat amelyben Davidson dolgozott, enyhén szólva is gyengeelméjűnek nézte, amikor egy probléma megoldása kapcsán azt tudakolta társaitól: tudják-e, hogy az amerikai tengerészgyalogosok hogyan foglalták el Guadalcanalt 1942-'43-ban? A válasz a következő: megszerezték a szigeten lévő repülőteret és megtartották a meg-megújuló támadásokkal szemben. Innen biztosították azt a légi fölényt, amely eldöntötte a területért folyó csata sorsát. A párhuzam világos. Még a kockázatmenedzsment alapú megközelítés híveinek sem elegendő pusztán azt rögzíteni, hogy melyek az IT-rendszer azon elemei, amelyek elvesztését nem szabad reszkírozni, nekik is fel kell mérniük, melyek a hálózatok azon pontjai, amelyek hídfőállást nyújthatnak a támadásokhoz, azaz a birtoklásuk fölénybe juttatja a védelmet.

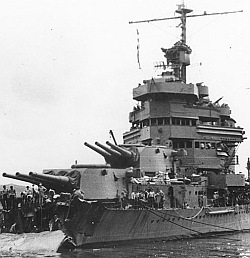

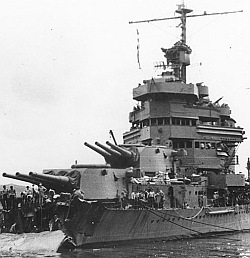

"A titkosszolgálati információknak az ad értéket, hogy felhasználják őket" - hangzik a második párhuzampélda. A Midway-szigeteki (1942. június) csata megnyerése vitathatatlanul fordulatot hozott az Egyesült Államok javára a II. világháború csendes-óceáni hadszínterén. A győzelem kiindulópontja az volt, hogy az USA kódfejtői már korábban megfejtették a japánok rejtjeleit, ezért tudták, hogy ellenfelük a Midway-szigetekre támad. Nimitz admirális két támadó anyahajócsoportot küldött ki, hogy lepjék meg a japán flottát.

Az IT-biztonságért felelős informatikusoknak számos lehetőségük van arra, hogy rajta tartsák a szemüket "hadszínterükön", hálózataikon, ám az ebből adódó lehetőségekkel sokszor nem élnek. Számos helyen egyszerűen kikapcsolják a rendszerek folyamatos biztonsági auditját végző elemeket vagy sose foglalkoznak az ezek által küldött jelentésekkel. Nem telepítenek behatolásjelző eszközöket vagy nem foglalkoznak az ezektől származó riasztásokkal. (Íme erre egy újabb katonai hasonlat: Pearl Harbour megtámadása előtt az amerikaiak radarján látszott a támadó japán légi flotta, de nem törődtek vele.)

Az IT-biztonságért felelős informatikusoknak számos lehetőségük van arra, hogy rajta tartsák a szemüket "hadszínterükön", hálózataikon, ám az ebből adódó lehetőségekkel sokszor nem élnek. Számos helyen egyszerűen kikapcsolják a rendszerek folyamatos biztonsági auditját végző elemeket vagy sose foglalkoznak az ezek által küldött jelentésekkel. Nem telepítenek behatolásjelző eszközöket vagy nem foglalkoznak az ezektől származó riasztásokkal. (Íme erre egy újabb katonai hasonlat: Pearl Harbour megtámadása előtt az amerikaiak radarján látszott a támadó japán légi flotta, de nem törődtek vele.)

"Többlépcsős, mozgó védelmet kell alkalmazni" - szól a harmadik fő tanulság. Jó pár éve vége azoknak az időknek, amikor a vállalati hálózatok jól elkülönültek a külvilágtól, ezért csak a külső támadásokkal kellett foglalkozni, s a rendszert belül szabadon átjárhatónak lehetett meghagyni. A katonai példa ami erre rámutat a néhai gyarmatosítás idejéből származik. Dél-Afrikában 1878-ban 150 brit katona 4000 zulu harcos ellen védekezett sikeresen, mégpedig azért, mert nem pusztán egy fő védelmi vonalat építettek ki, hanem amellett mezőgazdasági terményeket tartalmazó zsákokból és kétszersültes dobozokból több belső barikádot, sáncokat hoztak létre. Így ellenségük a fővonal áttörésével nem jutott sokra, további rugalmasan feladható, visszavehető védelmi vonalakat talált, amelyek bevételéért elölről kellett kezdenie a harcot. Manapság az okos rendszerfelügyelők belső tűzfalakat is elhelyeznek a hálózatokban, s a közeljövőben arra is képes lesz a technológia, hogy egy-egy vírus-, féreg- vagy más támadás esetén új belső sáncokat létesítsen, mintegy mozgóvá, dinamikussá téve a védekezést.

Végül még egy érdekes hadtörténeti tanulságot fontosnak tartott megjegyezni az IT-biztonsági szakértő. A példa szerint a midwayi csatát a legkiválóbb stratégia ellenére sem nyerték volna meg az amerikaiak, ha Wade McCluskey főhadnagy - követve megérzését - nem terjeszti ki felderítő repülését gépmadara elméleti hatótávolságán túlra. Ez kellett ahhoz, hogy előbb vegyék észre a japánokat, mint azok őket, és még akkor ronggyá bombázzák ellenfelük anyahajóit, amikor azok fedélzete üzem- és hadianyaggal feltöltött repülőkkel voltak tele. Az IT-rendszerek zizegő digitális világában folyó láthatatlan háborút is az informatikus közkatonák vívják meg, az ő jó ösztöneiken alapuló beavatkozásaik nélkül hiábavaló a legjobb stratégia is.

Informatikai biztonsági szakértőként sok olyan könyvet, tanulmányt is olvas Mary Ann Davidson, amelyek témája párhuzamba állítható a komputerrendszerek védelmének problémakörével. Hadtörténeti kézikönyvéből a Financial Timesban megjelent cikkében idézett néhány olyan alapszabályt, amelyek tanulságosak lehetnek az IT-biztonsággal foglalkozóknak is. Előrebocsátotta, hogy megközelítése a támadás-védekezés szemléletének alkalmazása esetén érvényes, ha a komputerbiztonsági kérdéseket a kockázatmenedzsment részeként vizsgáljuk, akkor példái nem feltétlenül állják meg a helyüket.

"Aki mindent véd, az nem véd semmit" - idézi elsőként II. Frigyes porosz uralkodót. Sok biztonsági szakember úgy véli, minden lehetséges behatolási pontot védenie kell a reá bízott informatikai hálózatban. Az ilyen totális védekezés azért nem oldható meg, mert a védelem kiépítésére rendelkezésre álló erőforrások hamarabb elfogynak, mint hogy az összes rést bezárnák - és ne feledjük el: a behatolónak csak azt az egy lyukat kell megtalálnia, amelybe nem jutott dugó. Ezért aztán ez a kísérlet rövid úton ahhoz a kérdéshez vezet, miszerint mennyit ér meg a felhasználónak a védekezés, miért csinálja ezt, milyen fenyegetésekkel kell számolnia.

Az egyik biztonsági csapat amelyben Davidson dolgozott, enyhén szólva is gyengeelméjűnek nézte, amikor egy probléma megoldása kapcsán azt tudakolta társaitól: tudják-e, hogy az amerikai tengerészgyalogosok hogyan foglalták el Guadalcanalt 1942-'43-ban? A válasz a következő: megszerezték a szigeten lévő repülőteret és megtartották a meg-megújuló támadásokkal szemben. Innen biztosították azt a légi fölényt, amely eldöntötte a területért folyó csata sorsát. A párhuzam világos. Még a kockázatmenedzsment alapú megközelítés híveinek sem elegendő pusztán azt rögzíteni, hogy melyek az IT-rendszer azon elemei, amelyek elvesztését nem szabad reszkírozni, nekik is fel kell mérniük, melyek a hálózatok azon pontjai, amelyek hídfőállást nyújthatnak a támadásokhoz, azaz a birtoklásuk fölénybe juttatja a védelmet.

Az egyik biztonsági csapat amelyben Davidson dolgozott, enyhén szólva is gyengeelméjűnek nézte, amikor egy probléma megoldása kapcsán azt tudakolta társaitól: tudják-e, hogy az amerikai tengerészgyalogosok hogyan foglalták el Guadalcanalt 1942-'43-ban? A válasz a következő: megszerezték a szigeten lévő repülőteret és megtartották a meg-megújuló támadásokkal szemben. Innen biztosították azt a légi fölényt, amely eldöntötte a területért folyó csata sorsát. A párhuzam világos. Még a kockázatmenedzsment alapú megközelítés híveinek sem elegendő pusztán azt rögzíteni, hogy melyek az IT-rendszer azon elemei, amelyek elvesztését nem szabad reszkírozni, nekik is fel kell mérniük, melyek a hálózatok azon pontjai, amelyek hídfőállást nyújthatnak a támadásokhoz, azaz a birtoklásuk fölénybe juttatja a védelmet."A titkosszolgálati információknak az ad értéket, hogy felhasználják őket" - hangzik a második párhuzampélda. A Midway-szigeteki (1942. június) csata megnyerése vitathatatlanul fordulatot hozott az Egyesült Államok javára a II. világháború csendes-óceáni hadszínterén. A győzelem kiindulópontja az volt, hogy az USA kódfejtői már korábban megfejtették a japánok rejtjeleit, ezért tudták, hogy ellenfelük a Midway-szigetekre támad. Nimitz admirális két támadó anyahajócsoportot küldött ki, hogy lepjék meg a japán flottát.

Az IT-biztonságért felelős informatikusoknak számos lehetőségük van arra, hogy rajta tartsák a szemüket "hadszínterükön", hálózataikon, ám az ebből adódó lehetőségekkel sokszor nem élnek. Számos helyen egyszerűen kikapcsolják a rendszerek folyamatos biztonsági auditját végző elemeket vagy sose foglalkoznak az ezek által küldött jelentésekkel. Nem telepítenek behatolásjelző eszközöket vagy nem foglalkoznak az ezektől származó riasztásokkal. (Íme erre egy újabb katonai hasonlat: Pearl Harbour megtámadása előtt az amerikaiak radarján látszott a támadó japán légi flotta, de nem törődtek vele.)

Az IT-biztonságért felelős informatikusoknak számos lehetőségük van arra, hogy rajta tartsák a szemüket "hadszínterükön", hálózataikon, ám az ebből adódó lehetőségekkel sokszor nem élnek. Számos helyen egyszerűen kikapcsolják a rendszerek folyamatos biztonsági auditját végző elemeket vagy sose foglalkoznak az ezek által küldött jelentésekkel. Nem telepítenek behatolásjelző eszközöket vagy nem foglalkoznak az ezektől származó riasztásokkal. (Íme erre egy újabb katonai hasonlat: Pearl Harbour megtámadása előtt az amerikaiak radarján látszott a támadó japán légi flotta, de nem törődtek vele.)"Többlépcsős, mozgó védelmet kell alkalmazni" - szól a harmadik fő tanulság. Jó pár éve vége azoknak az időknek, amikor a vállalati hálózatok jól elkülönültek a külvilágtól, ezért csak a külső támadásokkal kellett foglalkozni, s a rendszert belül szabadon átjárhatónak lehetett meghagyni. A katonai példa ami erre rámutat a néhai gyarmatosítás idejéből származik. Dél-Afrikában 1878-ban 150 brit katona 4000 zulu harcos ellen védekezett sikeresen, mégpedig azért, mert nem pusztán egy fő védelmi vonalat építettek ki, hanem amellett mezőgazdasági terményeket tartalmazó zsákokból és kétszersültes dobozokból több belső barikádot, sáncokat hoztak létre. Így ellenségük a fővonal áttörésével nem jutott sokra, további rugalmasan feladható, visszavehető védelmi vonalakat talált, amelyek bevételéért elölről kellett kezdenie a harcot. Manapság az okos rendszerfelügyelők belső tűzfalakat is elhelyeznek a hálózatokban, s a közeljövőben arra is képes lesz a technológia, hogy egy-egy vírus-, féreg- vagy más támadás esetén új belső sáncokat létesítsen, mintegy mozgóvá, dinamikussá téve a védekezést.

Végül még egy érdekes hadtörténeti tanulságot fontosnak tartott megjegyezni az IT-biztonsági szakértő. A példa szerint a midwayi csatát a legkiválóbb stratégia ellenére sem nyerték volna meg az amerikaiak, ha Wade McCluskey főhadnagy - követve megérzését - nem terjeszti ki felderítő repülését gépmadara elméleti hatótávolságán túlra. Ez kellett ahhoz, hogy előbb vegyék észre a japánokat, mint azok őket, és még akkor ronggyá bombázzák ellenfelük anyahajóit, amikor azok fedélzete üzem- és hadianyaggal feltöltött repülőkkel voltak tele. Az IT-rendszerek zizegő digitális világában folyó láthatatlan háborút is az informatikus közkatonák vívják meg, az ő jó ösztöneiken alapuló beavatkozásaik nélkül hiábavaló a legjobb stratégia is.