SG.hu

Pszichológiai műveleteket vetnek be a zsarolóvírus-bandák ellen a hatóságok

Céljuk bizalmatlanságot kelteni közöttük, hogy rávegyék őket az előbújásra.

Az orosz kiberbűnözők szinte érinthetetlenek. Az országban működő hackerek évek óta pusztító zsarolóprogram-támadásokat indítanak európai és amerikai kórházak, kritikus infrastruktúrák és vállalkozások ellen, milliárdos veszteségeket okozva. De a nyugati bűnüldöző szervek számára elérhetetlenek, és az orosz hatóságok is nagyrészt figyelmen kívül hagyják működésüket. Ha a rendőrség mégis lekapcsolja a bűnözők szervereit és weboldalait, azok gyakran heteken belül újra megjelennek. Most a nyomozók egyre inkább új dimenzióval egészítik ki a bomlasztás eszköztárát: a kiberbűnözők elméjével szórakoznak. Egyszerűbben fogalmazva: trollkodnak a hackerekkel.

Az elmúlt hónapokban a nyugati bűnüldöző hatóságok pszichológiai intézkedésekhez folyamodtak, hogy lelassítsák az orosz hackereket és behatoljanak a kiterjedt kiberbűnözési ökoszisztéma szívébe. Ezek a műveletek magukban foglalják a bűnözők egymás iránti korlátozott bizalmának megingatására irányuló erőfeszítéseket, finom ékeket vernek a törékeny egók közé, és személyre szabott üzeneteket küldenek az elkövetőknek, amelyekből kiderül, hogy figyelik őket.

"Soha nem fogunk tudni eljutni ezeknek a szervezett bűnözői bandáknak a magjához, de ha minimalizálni tudjuk a hatásukat azáltal, hogy csökkentjük a növekedési képességüket, akkor az jó dolog” - mondja Don Smith, a Secureworks biztonsági cég fenyegetéskutatási alelnöke. „Ezek apró dolgok, amelyek önmagukban talán nem jelentenek gyilkos csapást, de mind-mind súrlódást okoznak” - mondja. „Keressük a repedéseket, felerősíthetjük őket, és viszályt és bizalmatlanságot okozhatunk, így lassíthatjuk a rosszfiúk tevékenységét.”

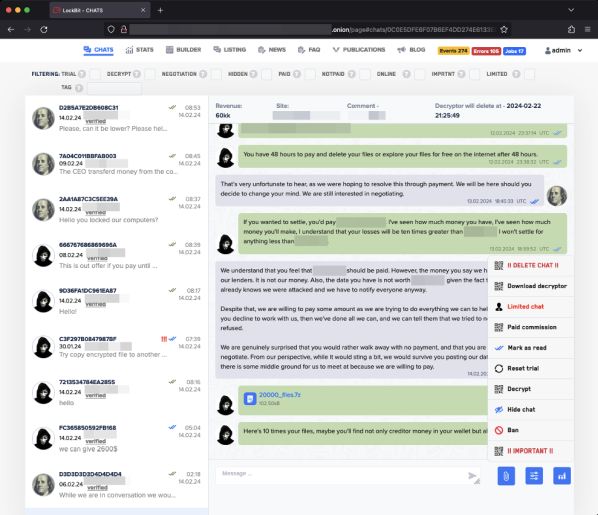

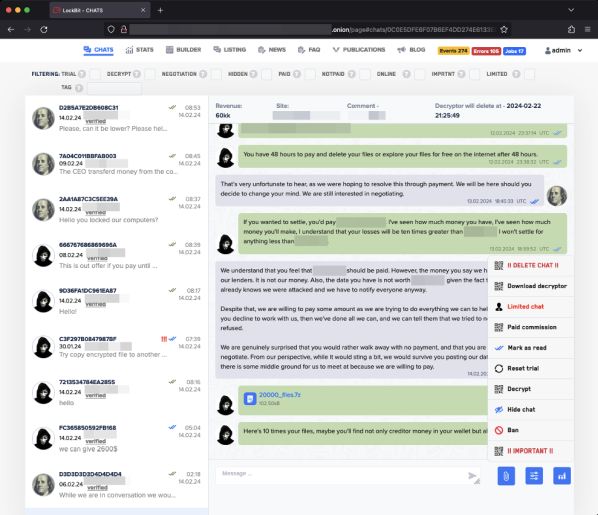

Vegyük például a Kronosz hadműveletet. Februárban a brit Nemzeti Bűnüldözési Ügynökség (NCA) által vezetett globális bűnüldözési művelet során beszivárogtak a LockBit zsarolóprogram-csoportba, amely a hatóságok szerint több mint 500 millió dollárt zsarolt ki az áldozatoktól és rendszereket tett tönkre. Az NCA nyomozói átírták a LockBit azon weboldalát, ahol közzétették az áldozatok ellopott adatait, és az oldal segítségével bemutatták a LockBit belső működését. A bűnüldöző szervek a birtokukban lévő adatok demonstrálására képeket tettek közzé a LockBit adminisztrációs rendszeréről és belső beszélgetésekről. A nyomozók 194 LockBit „partner” felhasználónevét és bejelentkezési adatait tették közzé, és ezt májusban kibővítették a tagok vezetéknevével.

A rendőri művelet LockBitSupp, a csoport mögött álló ötletgazda leleplezését is megcélozta. Az orosz állampolgárságú Dmitrij Jurjevics Khorosevet nemrég megvádolták a LockBit működtetésével, miután a LockBit-weboldalán egy visszaszámláló órát tettek közzé és őt nevezték meg a csoport szervezőjeként. "A LockBit büszke volt a márkájára és az anonimitására, ezeket a dolgokat mindennél többre értékelte” - mondta Paul Foster, az NCA fenyegetés-vezetési igazgatója. „A mi műveletünk szétzúzta ezt az anonimitást, és aláásta a hírnevet, elriasztva az ártó szándékú szereplőket szolgáltatásaik igénybevételétől.” A LockBit oldal NCA-általi lemásolása miatt a csoportot széles körben kigúnyolták az interneten, a márka „mérgezővé” vált a vele dolgozó kiberbűnözők számára. „Felismertük, hogy egy technikai zavar önmagában nem feltétlenül fogja elpusztítani a LockBitet, ezért a nemzetközi partnereinkkel közösen végrehajtott beszivárgásunk, valamint a letartóztatások és szankciók fokozták a LockBitre gyakorolt hatásunkat, és alapot teremtett a jövőbeni további bűnüldözési akciókhoz” - mondja Foster.

Amikor a LockBit tagjai bejelentkeztek a csoport adminisztrációs rendszereibe, egy személyre szabott üzenetet kaptak, amelyben közölték, hogy a hatóságok ismerik felhasználónevüket, kriptopénz-tárcájuk adatait, belső- és áldozatokkal folytatott csevegéseiket, valamint IP-címüket. Amint azt az Analyst1 kiberbiztonsági cég kutatói megjegyezték, ezek a „pszichológiai taktikák” két területet céloztak meg: „a márka hírnevét és a szereplők közötti interperszonális kapcsolatokat”.

Az erőfeszítések túlmutatnak a LockBit felgöngyölésén. Áprilisban a londoni Metropolitan Police megzavarta a LabHost szolgáltatást, amely lehetővé tette a csalók számára, hogy adathalász weboldalakat hozzanak létre, hogy rávegyék az embereket e-mail címeik és jelszavaik átadására. A rendőrség mintegy 800 LabHost-felhasználónak küldött személyre szabott videoüzeneteket, amelyekben részletesen ismertette "az összes adatot, amellyel rendelkezünk önről”. Az országokat, ahol az áldozatokat célba vették, valamint az általuk használt IP-címeket is megadták. "Minden egyes alkalommal figyeltük Önt, amikor meglátogatott minket” - hangzik el a videóban.

„Ezek az üzenetek nem csak a bűnügyi ökoszisztéma résztvevőinek szólnak” - mondja Smith a Secureworks részéről. „Ezek az üzenetek azoknak szólnak, akik talán éppen a beszállásról gondolkoznának.” A kiberbűnözés kiterjedt ökoszisztémáján belül nem sok bizalom van a tolvajok között, egymástól is dollármilliókat képesek kicsalni, így a megosztottság felerősítése megnehezítheti a hatékony bűnügyi vállalkozások megszervezését.

Nehéz megérteni, hogy a pszichológiai műveleteknek mekkora hatása van, de a kutatók szerint a bűnözők mindenre figyelnek. Az NCA szerint a LockBit 194 partnere közül mindössze 69 tért vissza a platformra a februári bűnüldözési akció óta. A hackerek olvassák a híreket és a kiberbiztonsági kutatásokat, orosz nyelvű kiberbűnözési fórumokon vitatkoznak, mondják a kutatók. Az XSS fórumon van egy „Szaftos letartóztatások” nevű téma, amely 2017 óta több mint 1000 hozzászólást tartalmaz - mondja Victoria Kivilevich, a kiberbűnözői undergroundot figyelő KELA biztonsági cég fenyegetéskutatási igazgatója. Kivilevich szerint az XSS-felhasználók körében megoszlottak a vélemények a LockBit bukásáról. Kivilevich szerint az egyik februári bejegyzésben egy kiberbűnöző megkérdőjelezte, hogy a csoport vezetőjét miért nem nevezték meg vagy szankcionálták akkoriban. „Ennyi információval rendelkeznek, legalább valamit tudniuk kell róla” - áll a lefordított bejegyzésben. „Vagy talán velük dolgozik”. Egy másik felszólította az embereket, hogy ne készítsenek mémeket vagy ne viccelődjenek a helyzettel kapcsolatban. „Értsétek meg, hogy egy ponton ez titeket is érinthet” - írták.

Kivilevich rámutat más esetekre, amikor a fórumokon a kiberbűnözők kiábrándultak az egyes tagokat célba vevő nyomozók miatt. Amikor 2023 februárjában szankcionálták a Conti és a Trickbot zsarolóvíruscsoportok tagjait, a vezető, LockBitSupp megkérdezte miért nincsenek szankciók a Trickbot vezetője, „Stern” és a másik vezető szereplő, „Baddie” esetében. A Conti és a Trickbot további 11 tagját szankcionálták 2023 szeptemberében, és ezek után egy kiberbűnöző arra panaszkodott, hogy a szankcionáltak közül néhányan „soha nem voltak jelentős tagok”. Úgy folytatták, hogy „igazságtalanságot éreznek", mert "Mi értelme volt olyan kibaszott menedzsereket felvenni, akik nem sokat befolyásolták az üzletet?”

Andréanne Bergeron, a GoSecure biztonsági cég kutatási igazgatója, aki a bűnözői magatartásra és a rendőri beavatkozásra szakosodott, azt mondja, két eredménye lehet annak, hogy egyes bűnözőket megneveznek, másokat pedig nem. Azok, akiket megneveznek, „igazságtalannak érezhetik, hogy megbüntetik őket, míg mások szabadon távozhatnak”, és ennek következtében együttműködhetnek a bűnüldöző szervekkel. Bergeron szerint a rosszindulatú hackerek gyakran elismerésre vágynak tetteikért. "Amikor a kollégáik kapják az összes 'elismerést', még ha ez szankciókat is jelent, ezek a meg nem nevezett személyek kénytelenek lehetnek felfedni magukat, hogy elismerést szerezzenek” - mondja Bergeron. „Ez az elismerés utáni vágy arra késztetheti őket, hogy kockázatos magatartást tanúsítsanak, és az érvényesítésre való törekvésük során potenciálisan kitegyék magukat a hatóságoknak”.

Míg a bűnüldöző szervek a hagyományosabb technikai eszközök és a szankciók mellett alkalmazhatnak néhány pszichológiai taktikát, tudományos kutatások is vizsgálják, hogy a kiberpszichológia milyen módon tudja megzavarni a bűnöző hackereket. Az amerikai hírszerző közösség kutatási ügynöksége, a Intelligence Advanced Research Projects Activity (Iarpa) egy olyan projektbe kezdett, amelynek célja új kiberbiztonsági védelmi eszközök létrehozása a támadók emberi gyengeségeinek kihasználásával.

A pszichológia felhasználható a kibertámadók viselkedésének „megértésére, előrejelzésére és befolyásolására” - mondta Kimberly Ferguson-Walter, a projektet vezető Iarpa programvezetője. A kutatás - amely még korai szakaszában van - olyan eszközöket és módszereket kíván létrehozni, amelyekkel a kiberbűnözők emberi gyengeségeit a bevált pszichológiai elvek alapján ki lehet használni. Ha például egy támadóval el lehet hitetni, hogy biztonságban érzi magát, amikor veszélyeztet egy rendszert, akkor kockázatosabb magatartást tanúsíthat és felfedheti magát. "A lehető legjobb, ha valakit el tudsz riasztani attól, hogy megtámadja a hálózatodat” - mondja Ferguson-Walter. „Annál jobbak az esélyeid erre minél jobban félnek vagy bizonytalanok a védelem működésével kapcsolatban.”

Az orosz kiberbűnözők szinte érinthetetlenek. Az országban működő hackerek évek óta pusztító zsarolóprogram-támadásokat indítanak európai és amerikai kórházak, kritikus infrastruktúrák és vállalkozások ellen, milliárdos veszteségeket okozva. De a nyugati bűnüldöző szervek számára elérhetetlenek, és az orosz hatóságok is nagyrészt figyelmen kívül hagyják működésüket. Ha a rendőrség mégis lekapcsolja a bűnözők szervereit és weboldalait, azok gyakran heteken belül újra megjelennek. Most a nyomozók egyre inkább új dimenzióval egészítik ki a bomlasztás eszköztárát: a kiberbűnözők elméjével szórakoznak. Egyszerűbben fogalmazva: trollkodnak a hackerekkel.

Az elmúlt hónapokban a nyugati bűnüldöző hatóságok pszichológiai intézkedésekhez folyamodtak, hogy lelassítsák az orosz hackereket és behatoljanak a kiterjedt kiberbűnözési ökoszisztéma szívébe. Ezek a műveletek magukban foglalják a bűnözők egymás iránti korlátozott bizalmának megingatására irányuló erőfeszítéseket, finom ékeket vernek a törékeny egók közé, és személyre szabott üzeneteket küldenek az elkövetőknek, amelyekből kiderül, hogy figyelik őket.

"Soha nem fogunk tudni eljutni ezeknek a szervezett bűnözői bandáknak a magjához, de ha minimalizálni tudjuk a hatásukat azáltal, hogy csökkentjük a növekedési képességüket, akkor az jó dolog” - mondja Don Smith, a Secureworks biztonsági cég fenyegetéskutatási alelnöke. „Ezek apró dolgok, amelyek önmagukban talán nem jelentenek gyilkos csapást, de mind-mind súrlódást okoznak” - mondja. „Keressük a repedéseket, felerősíthetjük őket, és viszályt és bizalmatlanságot okozhatunk, így lassíthatjuk a rosszfiúk tevékenységét.”

Vegyük például a Kronosz hadműveletet. Februárban a brit Nemzeti Bűnüldözési Ügynökség (NCA) által vezetett globális bűnüldözési művelet során beszivárogtak a LockBit zsarolóprogram-csoportba, amely a hatóságok szerint több mint 500 millió dollárt zsarolt ki az áldozatoktól és rendszereket tett tönkre. Az NCA nyomozói átírták a LockBit azon weboldalát, ahol közzétették az áldozatok ellopott adatait, és az oldal segítségével bemutatták a LockBit belső működését. A bűnüldöző szervek a birtokukban lévő adatok demonstrálására képeket tettek közzé a LockBit adminisztrációs rendszeréről és belső beszélgetésekről. A nyomozók 194 LockBit „partner” felhasználónevét és bejelentkezési adatait tették közzé, és ezt májusban kibővítették a tagok vezetéknevével.

A rendőri művelet LockBitSupp, a csoport mögött álló ötletgazda leleplezését is megcélozta. Az orosz állampolgárságú Dmitrij Jurjevics Khorosevet nemrég megvádolták a LockBit működtetésével, miután a LockBit-weboldalán egy visszaszámláló órát tettek közzé és őt nevezték meg a csoport szervezőjeként. "A LockBit büszke volt a márkájára és az anonimitására, ezeket a dolgokat mindennél többre értékelte” - mondta Paul Foster, az NCA fenyegetés-vezetési igazgatója. „A mi műveletünk szétzúzta ezt az anonimitást, és aláásta a hírnevet, elriasztva az ártó szándékú szereplőket szolgáltatásaik igénybevételétől.” A LockBit oldal NCA-általi lemásolása miatt a csoportot széles körben kigúnyolták az interneten, a márka „mérgezővé” vált a vele dolgozó kiberbűnözők számára. „Felismertük, hogy egy technikai zavar önmagában nem feltétlenül fogja elpusztítani a LockBitet, ezért a nemzetközi partnereinkkel közösen végrehajtott beszivárgásunk, valamint a letartóztatások és szankciók fokozták a LockBitre gyakorolt hatásunkat, és alapot teremtett a jövőbeni további bűnüldözési akciókhoz” - mondja Foster.

Amikor a LockBit tagjai bejelentkeztek a csoport adminisztrációs rendszereibe, egy személyre szabott üzenetet kaptak, amelyben közölték, hogy a hatóságok ismerik felhasználónevüket, kriptopénz-tárcájuk adatait, belső- és áldozatokkal folytatott csevegéseiket, valamint IP-címüket. Amint azt az Analyst1 kiberbiztonsági cég kutatói megjegyezték, ezek a „pszichológiai taktikák” két területet céloztak meg: „a márka hírnevét és a szereplők közötti interperszonális kapcsolatokat”.

Az erőfeszítések túlmutatnak a LockBit felgöngyölésén. Áprilisban a londoni Metropolitan Police megzavarta a LabHost szolgáltatást, amely lehetővé tette a csalók számára, hogy adathalász weboldalakat hozzanak létre, hogy rávegyék az embereket e-mail címeik és jelszavaik átadására. A rendőrség mintegy 800 LabHost-felhasználónak küldött személyre szabott videoüzeneteket, amelyekben részletesen ismertette "az összes adatot, amellyel rendelkezünk önről”. Az országokat, ahol az áldozatokat célba vették, valamint az általuk használt IP-címeket is megadták. "Minden egyes alkalommal figyeltük Önt, amikor meglátogatott minket” - hangzik el a videóban.

„Ezek az üzenetek nem csak a bűnügyi ökoszisztéma résztvevőinek szólnak” - mondja Smith a Secureworks részéről. „Ezek az üzenetek azoknak szólnak, akik talán éppen a beszállásról gondolkoznának.” A kiberbűnözés kiterjedt ökoszisztémáján belül nem sok bizalom van a tolvajok között, egymástól is dollármilliókat képesek kicsalni, így a megosztottság felerősítése megnehezítheti a hatékony bűnügyi vállalkozások megszervezését.

Nehéz megérteni, hogy a pszichológiai műveleteknek mekkora hatása van, de a kutatók szerint a bűnözők mindenre figyelnek. Az NCA szerint a LockBit 194 partnere közül mindössze 69 tért vissza a platformra a februári bűnüldözési akció óta. A hackerek olvassák a híreket és a kiberbiztonsági kutatásokat, orosz nyelvű kiberbűnözési fórumokon vitatkoznak, mondják a kutatók. Az XSS fórumon van egy „Szaftos letartóztatások” nevű téma, amely 2017 óta több mint 1000 hozzászólást tartalmaz - mondja Victoria Kivilevich, a kiberbűnözői undergroundot figyelő KELA biztonsági cég fenyegetéskutatási igazgatója. Kivilevich szerint az XSS-felhasználók körében megoszlottak a vélemények a LockBit bukásáról. Kivilevich szerint az egyik februári bejegyzésben egy kiberbűnöző megkérdőjelezte, hogy a csoport vezetőjét miért nem nevezték meg vagy szankcionálták akkoriban. „Ennyi információval rendelkeznek, legalább valamit tudniuk kell róla” - áll a lefordított bejegyzésben. „Vagy talán velük dolgozik”. Egy másik felszólította az embereket, hogy ne készítsenek mémeket vagy ne viccelődjenek a helyzettel kapcsolatban. „Értsétek meg, hogy egy ponton ez titeket is érinthet” - írták.

Kivilevich rámutat más esetekre, amikor a fórumokon a kiberbűnözők kiábrándultak az egyes tagokat célba vevő nyomozók miatt. Amikor 2023 februárjában szankcionálták a Conti és a Trickbot zsarolóvíruscsoportok tagjait, a vezető, LockBitSupp megkérdezte miért nincsenek szankciók a Trickbot vezetője, „Stern” és a másik vezető szereplő, „Baddie” esetében. A Conti és a Trickbot további 11 tagját szankcionálták 2023 szeptemberében, és ezek után egy kiberbűnöző arra panaszkodott, hogy a szankcionáltak közül néhányan „soha nem voltak jelentős tagok”. Úgy folytatták, hogy „igazságtalanságot éreznek", mert "Mi értelme volt olyan kibaszott menedzsereket felvenni, akik nem sokat befolyásolták az üzletet?”

Andréanne Bergeron, a GoSecure biztonsági cég kutatási igazgatója, aki a bűnözői magatartásra és a rendőri beavatkozásra szakosodott, azt mondja, két eredménye lehet annak, hogy egyes bűnözőket megneveznek, másokat pedig nem. Azok, akiket megneveznek, „igazságtalannak érezhetik, hogy megbüntetik őket, míg mások szabadon távozhatnak”, és ennek következtében együttműködhetnek a bűnüldöző szervekkel. Bergeron szerint a rosszindulatú hackerek gyakran elismerésre vágynak tetteikért. "Amikor a kollégáik kapják az összes 'elismerést', még ha ez szankciókat is jelent, ezek a meg nem nevezett személyek kénytelenek lehetnek felfedni magukat, hogy elismerést szerezzenek” - mondja Bergeron. „Ez az elismerés utáni vágy arra késztetheti őket, hogy kockázatos magatartást tanúsítsanak, és az érvényesítésre való törekvésük során potenciálisan kitegyék magukat a hatóságoknak”.

Míg a bűnüldöző szervek a hagyományosabb technikai eszközök és a szankciók mellett alkalmazhatnak néhány pszichológiai taktikát, tudományos kutatások is vizsgálják, hogy a kiberpszichológia milyen módon tudja megzavarni a bűnöző hackereket. Az amerikai hírszerző közösség kutatási ügynöksége, a Intelligence Advanced Research Projects Activity (Iarpa) egy olyan projektbe kezdett, amelynek célja új kiberbiztonsági védelmi eszközök létrehozása a támadók emberi gyengeségeinek kihasználásával.

A pszichológia felhasználható a kibertámadók viselkedésének „megértésére, előrejelzésére és befolyásolására” - mondta Kimberly Ferguson-Walter, a projektet vezető Iarpa programvezetője. A kutatás - amely még korai szakaszában van - olyan eszközöket és módszereket kíván létrehozni, amelyekkel a kiberbűnözők emberi gyengeségeit a bevált pszichológiai elvek alapján ki lehet használni. Ha például egy támadóval el lehet hitetni, hogy biztonságban érzi magát, amikor veszélyeztet egy rendszert, akkor kockázatosabb magatartást tanúsíthat és felfedheti magát. "A lehető legjobb, ha valakit el tudsz riasztani attól, hogy megtámadja a hálózatodat” - mondja Ferguson-Walter. „Annál jobbak az esélyeid erre minél jobban félnek vagy bizonytalanok a védelem működésével kapcsolatban.”