SG.hu

100 órán át figyeltek hackereket és beazonosították a típusaikat

Képzeljük el, hogy egy hacker mögött ülve megfigyelhetjük, ahogy átveszi az irányítást egy számítógép felett. Nagyjából ezt tette két biztonsági kutató egy nagy számítógép-hálózatnak köszönhetően, amelyet szándékosan csalétekként állítottak fel a hackerek számára. Andréanne Bergeron, aki a Montreali Egyetem kriminológiából doktorált és a GoSecure kiberbiztonsági cég munkatársa, kollégájával, Olivier Bilodeau-val dolgozott a projekten. Ők ketten szerdán mutatták be eredményeiket a Las Vegasban megrendezett Black Hat kiberbiztonsági konferencián.

A kutatók több, az internetre kitett Windows-kiszolgálóra Remote Desktop Protocolt (RDP) állítottak be, ami azt jelenti, hogy a hackerek távolról úgy irányíthatták a kompromittált kiszolgálókat, mintha rendes felhasználók lennének, hiszen gépelhettek és kattintgathattak. Ezeknek a csalétkeknek köszönhetően a szakértők 190 millió eseményt és 100 órányi videofelvételt tudtak rögzíteni arról, ahogy a hackerek átvették az irányítást a szerverek felett, és egy sor műveletet hajtottak végre rajtuk, többek között felderítést, kriptovalutákat bányászó rosszindulatú szoftverek telepítését, Android emulátorok használatát kattintásos csalások végrehajtásához, más számítógépek jelszavainak feltörését, a hackerek személyazonosságának elrejtését azzal, hogy a csalit egy másik támadás kiindulópontjaként használták, és még pornót is néztek.

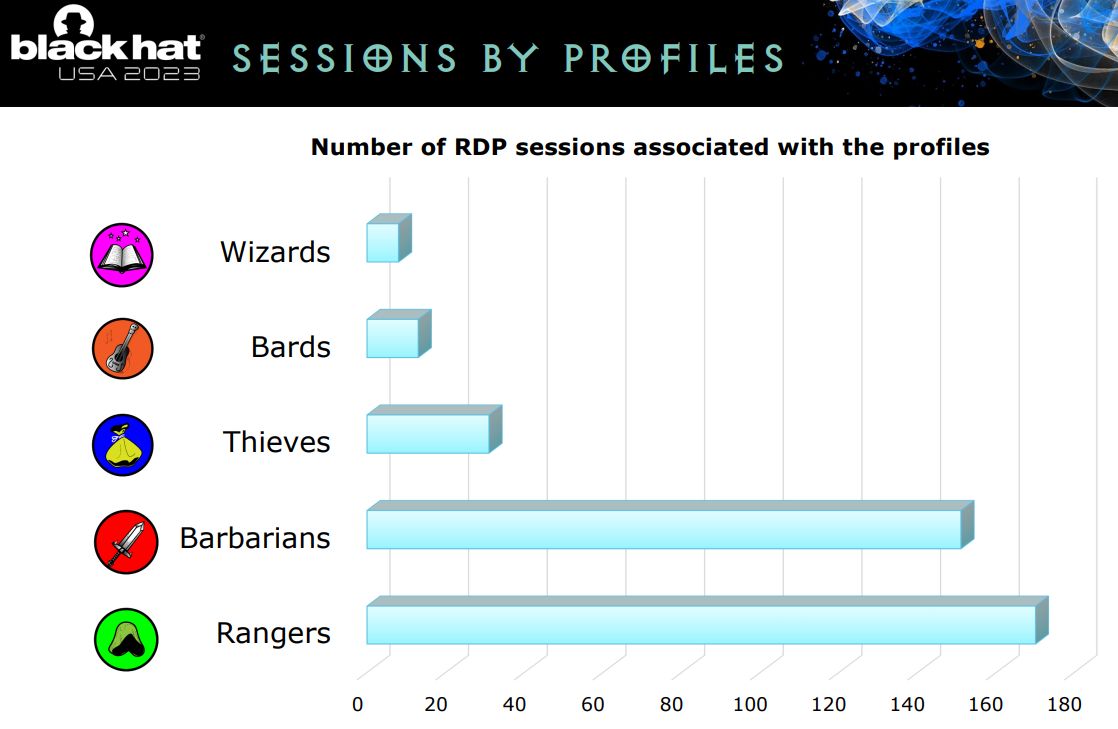

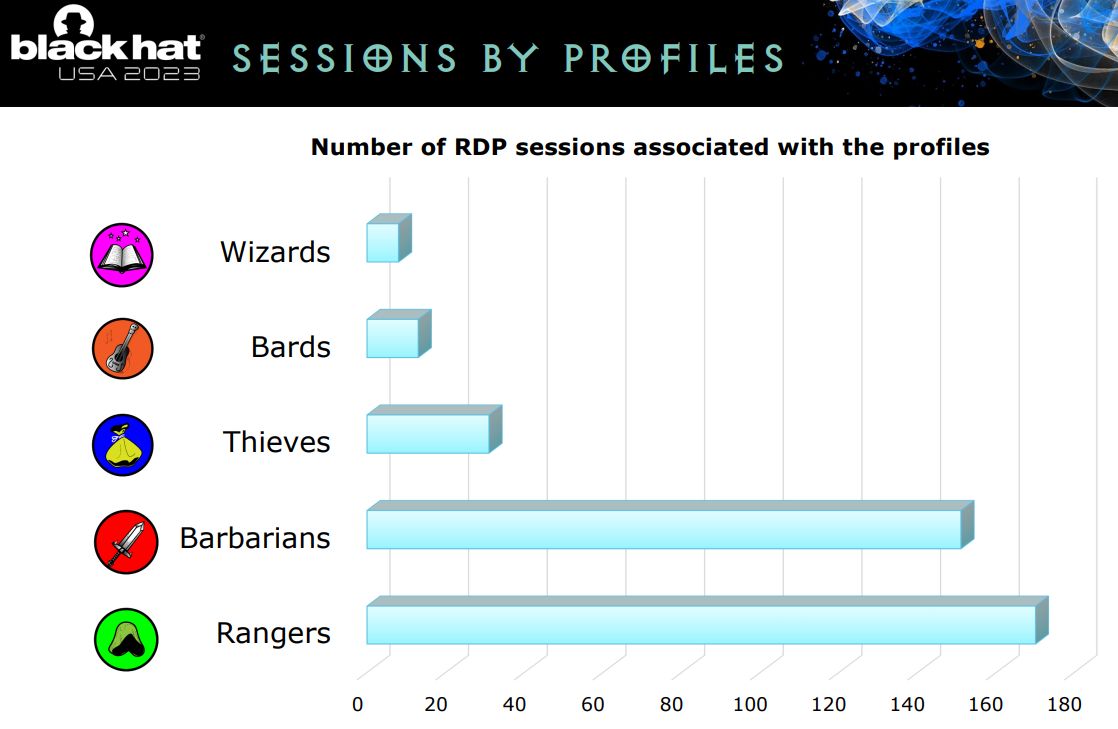

"Alapvetően olyan, mint egy RDP-rendszer megfigyelő kamerája, mert mindent látunk" - mondta Bergeron. A két kutató a Dungeons and Dragons karaktertípusai alapján osztályozta a hackerek típusát. A vándorok (rangerek) gondosan felderítették a feltört számítógépeket, néha megváltoztatták a jelszavakat, és többnyire ennyiben hagyták a dolgot. "Hipotézisünk szerint azért értékelik ki az általuk kompromittált rendszert, hogy később egy másik támadói profilú támadó visszatérhessen" - írták a kutatók az előadásukhoz közzétett blogbejegyzésben. A "barbárok" a kompromittált számítógépeket arra használják, hogy a feltört felhasználónevek és jelszavak ismert listáinak felhasználásával megpróbáljanak más számítógépekre erőszakosan, bruteforce módszerrel beötrni, a kutatók szerint néha olyan eszközöket használva, mint a Masscan, egy legitim eszköz, amely lehetővé teszi a felhasználók számára az egész internet portvizsgálatát.

A "varázslók" a csalit platformként használják arra, hogy más számítógépekhez csatlakozzanak, így próbálják elrejteni a nyomokat és a támadások tényleges eredetét. Bergeron és Bilodeau blogbejegyzésében írtak szerint a védelmi csapatok fenyegetési információkat gyűjthetnek ezekről a hackerekről, és "mélyebbre juthatnak a veszélyeztetett infrastruktúrában". A "tolvajok" egyértelmű célja, hogy pénzzé tegyék az ezekhez a csalétkekhez való hozzáférésüket. Ezt úgy érhetik el, hogy kriptobányászokat, kattintási csalást végrehajtó programokat vagy hamis forgalmat generálnak az általuk ellenőrzött webhelyekre, és eladják a hozzáférést a szerverhez más hackereknek.

Végül a "bárdok" olyan hackerek, akik nagyon kevés vagy szinte semmilyen készséggel nem rendelkeznek. Ezek a hackerek néha asztali vagy laptop helyett mobiltelefonokat használtak a gépekhez való csatlakozáshoz. Bergeron és Bilodeau elmondta, hogy szerintük az ilyen típusú hackerek néha pornó letöltésére használják a kompromittált számítógépeket, ami a származási országban tiltott vagy cenzúrázott dolog. Az egyik esetben egy hacker "letöltötte a pornót, és elküldte magának a Telegramon keresztül. Tehát alapvetően megkerülte a pornóra vonatkozó országszintű tiltást" - mondta Bilodeau. "Azt hiszem ezt követően egy internetkávézóban, a Telegram segítségével letöltik, pendrive-ra rakják majd eladják."

Bergeron és Bilodeau arra a következtetésre jutott, hogy a hackerek és az ilyen típusú csalik közötti interakció megfigyelése nagyon hasznos lehet nemcsak a hozzájuk hasonló kutatók, hanem a bűnüldöző szervek vagy a kiberbiztonsági védelmi csapatok számára is. "A bűnüldöző szervek jogszerűen lehallgathatnák a zsarolóvírusos csoportok által használt RDP-környezeteket, és a rögzített munkamenetekben információkat gyűjthetnének a nyomozás során történő felhasználásra" - írták a kutatók a blogbejegyzésben.

A kutatók több, az internetre kitett Windows-kiszolgálóra Remote Desktop Protocolt (RDP) állítottak be, ami azt jelenti, hogy a hackerek távolról úgy irányíthatták a kompromittált kiszolgálókat, mintha rendes felhasználók lennének, hiszen gépelhettek és kattintgathattak. Ezeknek a csalétkeknek köszönhetően a szakértők 190 millió eseményt és 100 órányi videofelvételt tudtak rögzíteni arról, ahogy a hackerek átvették az irányítást a szerverek felett, és egy sor műveletet hajtottak végre rajtuk, többek között felderítést, kriptovalutákat bányászó rosszindulatú szoftverek telepítését, Android emulátorok használatát kattintásos csalások végrehajtásához, más számítógépek jelszavainak feltörését, a hackerek személyazonosságának elrejtését azzal, hogy a csalit egy másik támadás kiindulópontjaként használták, és még pornót is néztek.

"Alapvetően olyan, mint egy RDP-rendszer megfigyelő kamerája, mert mindent látunk" - mondta Bergeron. A két kutató a Dungeons and Dragons karaktertípusai alapján osztályozta a hackerek típusát. A vándorok (rangerek) gondosan felderítették a feltört számítógépeket, néha megváltoztatták a jelszavakat, és többnyire ennyiben hagyták a dolgot. "Hipotézisünk szerint azért értékelik ki az általuk kompromittált rendszert, hogy később egy másik támadói profilú támadó visszatérhessen" - írták a kutatók az előadásukhoz közzétett blogbejegyzésben. A "barbárok" a kompromittált számítógépeket arra használják, hogy a feltört felhasználónevek és jelszavak ismert listáinak felhasználásával megpróbáljanak más számítógépekre erőszakosan, bruteforce módszerrel beötrni, a kutatók szerint néha olyan eszközöket használva, mint a Masscan, egy legitim eszköz, amely lehetővé teszi a felhasználók számára az egész internet portvizsgálatát.

A "varázslók" a csalit platformként használják arra, hogy más számítógépekhez csatlakozzanak, így próbálják elrejteni a nyomokat és a támadások tényleges eredetét. Bergeron és Bilodeau blogbejegyzésében írtak szerint a védelmi csapatok fenyegetési információkat gyűjthetnek ezekről a hackerekről, és "mélyebbre juthatnak a veszélyeztetett infrastruktúrában". A "tolvajok" egyértelmű célja, hogy pénzzé tegyék az ezekhez a csalétkekhez való hozzáférésüket. Ezt úgy érhetik el, hogy kriptobányászokat, kattintási csalást végrehajtó programokat vagy hamis forgalmat generálnak az általuk ellenőrzött webhelyekre, és eladják a hozzáférést a szerverhez más hackereknek.

Végül a "bárdok" olyan hackerek, akik nagyon kevés vagy szinte semmilyen készséggel nem rendelkeznek. Ezek a hackerek néha asztali vagy laptop helyett mobiltelefonokat használtak a gépekhez való csatlakozáshoz. Bergeron és Bilodeau elmondta, hogy szerintük az ilyen típusú hackerek néha pornó letöltésére használják a kompromittált számítógépeket, ami a származási országban tiltott vagy cenzúrázott dolog. Az egyik esetben egy hacker "letöltötte a pornót, és elküldte magának a Telegramon keresztül. Tehát alapvetően megkerülte a pornóra vonatkozó országszintű tiltást" - mondta Bilodeau. "Azt hiszem ezt követően egy internetkávézóban, a Telegram segítségével letöltik, pendrive-ra rakják majd eladják."

Bergeron és Bilodeau arra a következtetésre jutott, hogy a hackerek és az ilyen típusú csalik közötti interakció megfigyelése nagyon hasznos lehet nemcsak a hozzájuk hasonló kutatók, hanem a bűnüldöző szervek vagy a kiberbiztonsági védelmi csapatok számára is. "A bűnüldöző szervek jogszerűen lehallgathatnák a zsarolóvírusos csoportok által használt RDP-környezeteket, és a rögzített munkamenetekben információkat gyűjthetnének a nyomozás során történő felhasználásra" - írták a kutatók a blogbejegyzésben.