SG.hu

Veszélyes a Mac OS X-t támadó Flashback trójai

Az ESET alaposabb vizsgálatokat végzett az Apple számítógépeinek OS X operációs rendszereit megtámadó Flashback trójaival kapcsolatban. A most napvilágot látott tények ismeretében sokkal könnyebben védhetjük meg Mac-ünket.

A Flashback Mac-trójai az eddigi legismertebb rosszindulatú program, amely kifejezetten Mac gépeket támad. Az ESET eddigi vizsgálatai során - melyek közül az elsőt 2011 szeptemberében végezték - több százezer gépre kiterjedő megfertőzött, óriási botnet-et alkotó rendszert talált.

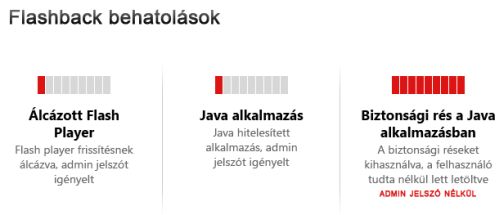

“A fertőzés terjedésének kezdete 2012 márciusára tehető. Ekkor a magát frissítésnek álcázó kártevő a Java egyik biztonsági rését használta ki, hogy megfertőzze az Apple gépek OS X rendszerét. Április első napjaiban megfigyelő rendszereket telepítettünk, hogy lássuk, milyen nagyságú a fertőzés. Pár héttel később, május elején, az utolsó botnet-et irányító C&C szerver is leállt. Azóta mondhatjuk, hogy ez a botnet gyakorlatilag halott." - mondta Pierre-Marc Bureau, az ESET víruslaborjának vezető elemzője.

Az ESET számos okból kifolyólag úgy döntött, hogy megvizsgálja a Flashback Mac-trójait. Elsőként, mert a rendszer olyan új technológiát használt, ami a felhasználók webes aktivitása után kémkedik. Ez a kártevő terjeszkedése érdekében több módon is képes csatlakozni a C&C szerverhez, például domain neveket generál és Twitter hashtagekre is keres. Továbbá az is nagyon érdekessé tette a fertőzést, hogy igen széles körben terjedt, ráadásul eddig még nem fordult elő, hogy több százezer Mac esett volna áldozatául egy ilyen típusú kártékony kódnak. “Az ESET különböző részlegei vettek részt a kutatásban. Pozsonyi központunkban az egyik csapat egy általános algoritmust hozott létre a bot ellen, míg Prágában és Montrealban az OS X kódot vizsgálták.” – magyarázta Bureau.

Az ESET elsődleges célja mindig is a vírusos fenyegetések visszaszorítása volt. A Flashback Mac-trójai veszélyessége miatt először a felhasználókat kellett informálni a létezéséről, hogy ellenőrizni tudják a rendszerüket, és fertőzés esetén megfelelő lépéseket tehessenek. Másodszor pedig meg kellett akadályozni a botnet mestert abban, hogy további frissített parancsokat küldjön a már megfertőzött gépekre. Ennek érdekében a cég több biztonságtechnikai vállalattal is összedolgozott, hogy együtt a lehető legtöbb generált bot domain nevet regisztrálhassák.

A Flashback Mac-trójai az eddigi legismertebb rosszindulatú program, amely kifejezetten Mac gépeket támad. Az ESET eddigi vizsgálatai során - melyek közül az elsőt 2011 szeptemberében végezték - több százezer gépre kiterjedő megfertőzött, óriási botnet-et alkotó rendszert talált.

“A fertőzés terjedésének kezdete 2012 márciusára tehető. Ekkor a magát frissítésnek álcázó kártevő a Java egyik biztonsági rését használta ki, hogy megfertőzze az Apple gépek OS X rendszerét. Április első napjaiban megfigyelő rendszereket telepítettünk, hogy lássuk, milyen nagyságú a fertőzés. Pár héttel később, május elején, az utolsó botnet-et irányító C&C szerver is leállt. Azóta mondhatjuk, hogy ez a botnet gyakorlatilag halott." - mondta Pierre-Marc Bureau, az ESET víruslaborjának vezető elemzője.

Az ESET számos okból kifolyólag úgy döntött, hogy megvizsgálja a Flashback Mac-trójait. Elsőként, mert a rendszer olyan új technológiát használt, ami a felhasználók webes aktivitása után kémkedik. Ez a kártevő terjeszkedése érdekében több módon is képes csatlakozni a C&C szerverhez, például domain neveket generál és Twitter hashtagekre is keres. Továbbá az is nagyon érdekessé tette a fertőzést, hogy igen széles körben terjedt, ráadásul eddig még nem fordult elő, hogy több százezer Mac esett volna áldozatául egy ilyen típusú kártékony kódnak. “Az ESET különböző részlegei vettek részt a kutatásban. Pozsonyi központunkban az egyik csapat egy általános algoritmust hozott létre a bot ellen, míg Prágában és Montrealban az OS X kódot vizsgálták.” – magyarázta Bureau.

Az ESET elsődleges célja mindig is a vírusos fenyegetések visszaszorítása volt. A Flashback Mac-trójai veszélyessége miatt először a felhasználókat kellett informálni a létezéséről, hogy ellenőrizni tudják a rendszerüket, és fertőzés esetén megfelelő lépéseket tehessenek. Másodszor pedig meg kellett akadályozni a botnet mestert abban, hogy további frissített parancsokat küldjön a már megfertőzött gépekre. Ennek érdekében a cég több biztonságtechnikai vállalattal is összedolgozott, hogy együtt a lehető legtöbb generált bot domain nevet regisztrálhassák.