SG.hu

Lecsapott egy Tor felhasználóra a német rendőrség, senki nem tudja hogyan

A Tor projekt fejlesztői ragaszkodnak ahhoz, hogy hálózatuk magánéletet védő képességei továbbra is erősek, annak ellenére, hogy német jelentések szerint a helyi rendőrség fel tudta fedni egy felhasználó anonimitását.

A német Szövetségi Bűnügyi Hivatal (BKA) és a frankfurti főügyészség hálózati megfigyelés után legalább egy Tor-felhasználót azonosítani tudott. A jelentés a Tor-felhasználók azonosításának kulcsaként az „időzítéselemzést” említi. „Az egyes adatcsomagok időzítését megfigyelve az anonimizált kapcsolatok visszavezethetők a Tor-felhasználókhoz, még akkor is, ha a Tor-hálózatban az adatkapcsolatok többszörösen titkosítva vannak” - áll a jelentésben, sajnos a technika működésének részletes magyarázata nélkül.

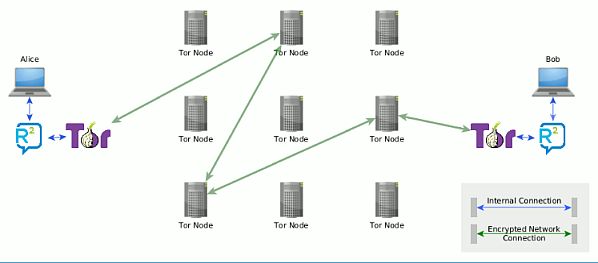

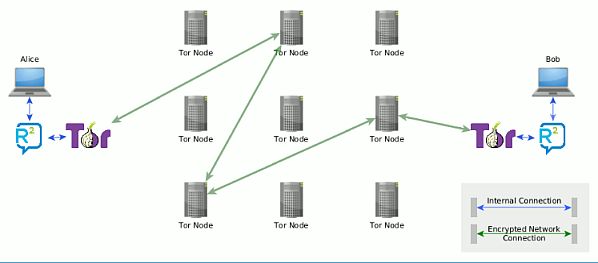

A Tor fokozott anonimitást biztosít hálózatának felhasználói számára azáltal, hogy forgalmukat saját csomópontjai úgynevezett sötét hálózatán keresztül irányítja, így a kapcsolat valódi eredete leplezve van. A Torra küldött forgalmat titkosítási rétegekbe csomagolják, és először egy „belépő” vagy „őrző” csomóponthoz jut el. Ezután a forgalom legalább három véletlenszerűen kiválasztott szerveren - más néven relén - pattog át, mielőtt egy „kilépő csomóponton” keresztül visszatérne a nyilvános hálózatokba, vagy egy .onion szolgáltatáshoz csatlakozna. Ez a folyamat elrejti a kapcsolat forrását, és megnehezíti annak megfigyelését, hogy egy adott felhasználó mit csinál online.

Az időzítési elemzés a hosszú távú használati trendeket figyeli meg, és ez talán alááshatja a Tor hatékonyságát, mivel a megfigyelőknek támpontokat adhat a hálózatba forgalmat küldő felhasználókról. Lényegében arról van szó, hogy valaki hozzáad csomópontokat a Tor-hálózathoz, és feljegyzi a bejövő és a kimenő csomagok időzítését. Egy idő után ezek az időzítések segíthetnek elárulni, hogy ki csatlakozik egy adott .onion szolgáltatáshoz. Matthias Marx, a híres európai hackerkollektíva, a Chaos Computer Club (CCC) szóvivője szerint működhet a módszer. Véleménye szerint a rendelkezésre álló bizonyítékok - a zsurnaliszták által beszerzett dokumentumok és egyéb információk - „erősen arra utalnak, hogy a bűnüldöző hatóságok több éve ismételten és sikeresen hajtanak végre időzítéselemző támadásokat kiválasztott Tor-felhasználók ellen, hogy deanonimizálják őket”.

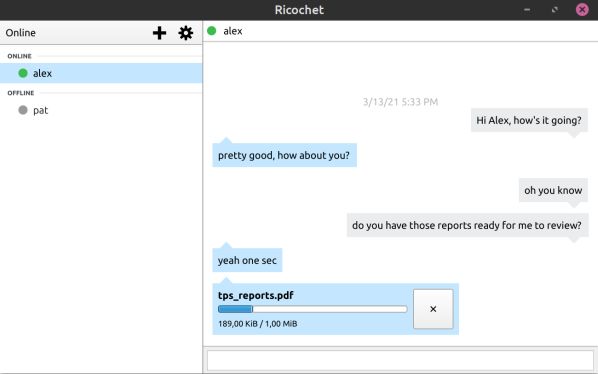

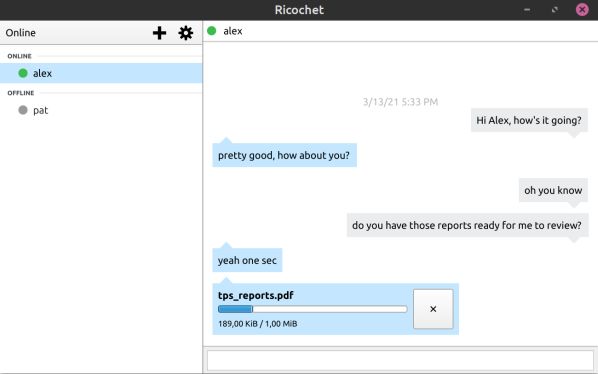

A Tor Project, bár elismeri, hogy nem látta az összes érintett dokumentumot, úgy véli, hogy a német rendőrség azért tudott leleplezni egy Tor-felhasználót, mert az illető elavult szoftvert használt, szemben azzal, hogy a rendőrök valamilyen ismeretlen sebezhetőséget vagy hasonlót használtak volna ki. A német jelentés azt állítja, hogy az időzítéselemző támadást egy „Andres G” néven ismert személy ellen folytatott nyomozás során alkalmazták, aki a Boystown nevű, gyermekekkel kapcsolatos szexuális visszaéléseket tartalmazó .onion weboldal feltételezett üzemeltetője. „G” állítólag a Ricochet anonimizáló üzenetküldő alkalmazást használta, amely a Toron keresztül továbbítja az adatokat a küldő és a címzettek között. Pontosabban azt mondják, hogy a csevegőprogram olyan verzióját használta, amely nem tudta a Tor-kapcsolattal kivédeni a rendőrség által használt időzítésen alapuló deanonimizálási módszert.

A jelentés szerint a német hatóságok megszerezték a Telefónica szolgáltató együttműködését, amely adatokat szolgáltatott minden olyan O2-ügyfélről, aki egy ismert Tor-csomóponthoz csatlakozott. Ezen információk összevetése a Tor időzítési információk megfigyeléseivel lehetővé tette a hatóságok számára „G” azonosítását, akit Észak-Rajna-Vesztfáliában letartóztattak, megvádoltak és elítéltek. A Tor azzal érvelt, hogy a módszer ellenére szolgáltatása nem hibás. A szervezet szerint "G" nem biztonságos Ricochet-et használt, ezért a rendőrök képesek voltak kitalálni, hogy milyen belépő- vagy őrcsomópontot használt az adatok küldésére a Tor-hálózaton keresztül. A rendőrség pedig felkérte a Telefónicát, hogy listázza azokat az előfizetőket, akik ehhez a belépőponthoz csatlakoztak, és így következtetni tudott a Tor-felhasználó személyazonosságára.

A Tor szervezet szerint "G” valószínűleg a Ricochet egy régi verzióját használta, amely nem tartalmazott védelmet az ilyen támadások ellen. „Ez a védelem 2022 júniusában kiadott 3.0.12-es verzió óta létezik a Ricochet-Refresh-ben, a régóta nyugdíjazott Ricochet projekt karbantartott forkjában” - áll a Tor írásában. "A forgalom időzített elemzéséhez kompromittálni kell a belépő csomópontot, és mivel ez az első a Tor-hálózatban, ez látja a felhasználó IP-címét” - mondta Bill Budington, az EFF vezető technológusa. Ha a belépőpont nem kompromittálható közvetlenül, akkor a megfigyelés befejezéséhez hálózati időzítéseket lehet szerezni.

A Ricochet egy roppant primitív üzenetküldő, viszont a Tor hálózatot használja

A Tor-felhasználók most attól tartanak, hogy a hálózatot elárasztják a rendőrség által ellenőrzött csomópontok, ami veszélyeztetné az anonimitást. De az ehhez szükséges csomópontok számának óriásinak kellene lennie. A Tor projekt elismerte, hogy a kilépő csomópontok telepítésének növekedését tapasztalta - az utóbbi időben több mint 2000-et -, de a szervezet szeirnt emiatt nem kell aggódni. "Az az állítás, hogy a hálózat nem egészséges, egyszerűen nem igaz” - mondta a Tor PR-igazgatója, Pavel Zoneff. "A Network Health csapat folyamatokat vezetett be, hogy azonosítsa a relék esetleges nagy csoportjait, amelyekről feltételezhető, hogy egyetlen, rossz szándékú szereplő kezeli, és nem engedi őket csatlakozni a hálózathoz. Ennek eredményeképpen számos rossz relét jelöltek meg eltávolításra, amelyeket aztán a címtárkezelők letiltottak. Ezek közül sok valószínűleg nem jelentett valós veszélyt a felhasználókra nézve” - mondta.

Ettől függetlenül a projekt segítséget kért annak megértéséhez, hogy pontosan mit tett a rendőrség. "Több részletre van szükségünk az esetről” - mondta a csapat. „Tények hiányában nehéz számunkra hivatalos útmutatást vagy felelős tájékoztatást adni a Tor közösségnek, a reléüzemeltetőknek és a felhasználóknak”. Egyelőre az üzenet a következő: „Ne essetek pánikba”.

A német Szövetségi Bűnügyi Hivatal (BKA) és a frankfurti főügyészség hálózati megfigyelés után legalább egy Tor-felhasználót azonosítani tudott. A jelentés a Tor-felhasználók azonosításának kulcsaként az „időzítéselemzést” említi. „Az egyes adatcsomagok időzítését megfigyelve az anonimizált kapcsolatok visszavezethetők a Tor-felhasználókhoz, még akkor is, ha a Tor-hálózatban az adatkapcsolatok többszörösen titkosítva vannak” - áll a jelentésben, sajnos a technika működésének részletes magyarázata nélkül.

A Tor fokozott anonimitást biztosít hálózatának felhasználói számára azáltal, hogy forgalmukat saját csomópontjai úgynevezett sötét hálózatán keresztül irányítja, így a kapcsolat valódi eredete leplezve van. A Torra küldött forgalmat titkosítási rétegekbe csomagolják, és először egy „belépő” vagy „őrző” csomóponthoz jut el. Ezután a forgalom legalább három véletlenszerűen kiválasztott szerveren - más néven relén - pattog át, mielőtt egy „kilépő csomóponton” keresztül visszatérne a nyilvános hálózatokba, vagy egy .onion szolgáltatáshoz csatlakozna. Ez a folyamat elrejti a kapcsolat forrását, és megnehezíti annak megfigyelését, hogy egy adott felhasználó mit csinál online.

Az időzítési elemzés a hosszú távú használati trendeket figyeli meg, és ez talán alááshatja a Tor hatékonyságát, mivel a megfigyelőknek támpontokat adhat a hálózatba forgalmat küldő felhasználókról. Lényegében arról van szó, hogy valaki hozzáad csomópontokat a Tor-hálózathoz, és feljegyzi a bejövő és a kimenő csomagok időzítését. Egy idő után ezek az időzítések segíthetnek elárulni, hogy ki csatlakozik egy adott .onion szolgáltatáshoz. Matthias Marx, a híres európai hackerkollektíva, a Chaos Computer Club (CCC) szóvivője szerint működhet a módszer. Véleménye szerint a rendelkezésre álló bizonyítékok - a zsurnaliszták által beszerzett dokumentumok és egyéb információk - „erősen arra utalnak, hogy a bűnüldöző hatóságok több éve ismételten és sikeresen hajtanak végre időzítéselemző támadásokat kiválasztott Tor-felhasználók ellen, hogy deanonimizálják őket”.

A Tor Project, bár elismeri, hogy nem látta az összes érintett dokumentumot, úgy véli, hogy a német rendőrség azért tudott leleplezni egy Tor-felhasználót, mert az illető elavult szoftvert használt, szemben azzal, hogy a rendőrök valamilyen ismeretlen sebezhetőséget vagy hasonlót használtak volna ki. A német jelentés azt állítja, hogy az időzítéselemző támadást egy „Andres G” néven ismert személy ellen folytatott nyomozás során alkalmazták, aki a Boystown nevű, gyermekekkel kapcsolatos szexuális visszaéléseket tartalmazó .onion weboldal feltételezett üzemeltetője. „G” állítólag a Ricochet anonimizáló üzenetküldő alkalmazást használta, amely a Toron keresztül továbbítja az adatokat a küldő és a címzettek között. Pontosabban azt mondják, hogy a csevegőprogram olyan verzióját használta, amely nem tudta a Tor-kapcsolattal kivédeni a rendőrség által használt időzítésen alapuló deanonimizálási módszert.

A jelentés szerint a német hatóságok megszerezték a Telefónica szolgáltató együttműködését, amely adatokat szolgáltatott minden olyan O2-ügyfélről, aki egy ismert Tor-csomóponthoz csatlakozott. Ezen információk összevetése a Tor időzítési információk megfigyeléseivel lehetővé tette a hatóságok számára „G” azonosítását, akit Észak-Rajna-Vesztfáliában letartóztattak, megvádoltak és elítéltek. A Tor azzal érvelt, hogy a módszer ellenére szolgáltatása nem hibás. A szervezet szerint "G" nem biztonságos Ricochet-et használt, ezért a rendőrök képesek voltak kitalálni, hogy milyen belépő- vagy őrcsomópontot használt az adatok küldésére a Tor-hálózaton keresztül. A rendőrség pedig felkérte a Telefónicát, hogy listázza azokat az előfizetőket, akik ehhez a belépőponthoz csatlakoztak, és így következtetni tudott a Tor-felhasználó személyazonosságára.

A Tor szervezet szerint "G” valószínűleg a Ricochet egy régi verzióját használta, amely nem tartalmazott védelmet az ilyen támadások ellen. „Ez a védelem 2022 júniusában kiadott 3.0.12-es verzió óta létezik a Ricochet-Refresh-ben, a régóta nyugdíjazott Ricochet projekt karbantartott forkjában” - áll a Tor írásában. "A forgalom időzített elemzéséhez kompromittálni kell a belépő csomópontot, és mivel ez az első a Tor-hálózatban, ez látja a felhasználó IP-címét” - mondta Bill Budington, az EFF vezető technológusa. Ha a belépőpont nem kompromittálható közvetlenül, akkor a megfigyelés befejezéséhez hálózati időzítéseket lehet szerezni.

A Ricochet egy roppant primitív üzenetküldő, viszont a Tor hálózatot használja

A Tor-felhasználók most attól tartanak, hogy a hálózatot elárasztják a rendőrség által ellenőrzött csomópontok, ami veszélyeztetné az anonimitást. De az ehhez szükséges csomópontok számának óriásinak kellene lennie. A Tor projekt elismerte, hogy a kilépő csomópontok telepítésének növekedését tapasztalta - az utóbbi időben több mint 2000-et -, de a szervezet szeirnt emiatt nem kell aggódni. "Az az állítás, hogy a hálózat nem egészséges, egyszerűen nem igaz” - mondta a Tor PR-igazgatója, Pavel Zoneff. "A Network Health csapat folyamatokat vezetett be, hogy azonosítsa a relék esetleges nagy csoportjait, amelyekről feltételezhető, hogy egyetlen, rossz szándékú szereplő kezeli, és nem engedi őket csatlakozni a hálózathoz. Ennek eredményeképpen számos rossz relét jelöltek meg eltávolításra, amelyeket aztán a címtárkezelők letiltottak. Ezek közül sok valószínűleg nem jelentett valós veszélyt a felhasználókra nézve” - mondta.

Ettől függetlenül a projekt segítséget kért annak megértéséhez, hogy pontosan mit tett a rendőrség. "Több részletre van szükségünk az esetről” - mondta a csapat. „Tények hiányában nehéz számunkra hivatalos útmutatást vagy felelős tájékoztatást adni a Tor közösségnek, a reléüzemeltetőknek és a felhasználóknak”. Egyelőre az üzenet a következő: „Ne essetek pánikba”.